Разработка и внедрение безопасной ЛВС в компании-разработчике программного обеспечения

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка сайта для онлайн заказа и доставки еды5 400 ₽

Разработка сайта для онлайн заказа и доставки еды5 400 ₽ Построение защищенного электронного документооборота в организации, диплом по защите информации7 500 ₽8 500 ₽

Построение защищенного электронного документооборота в организации, диплом по защите информации7 500 ₽8 500 ₽ Разработка автоматизированной системы учета товаров малого предприятия7 290 ₽

Разработка автоматизированной системы учета товаров малого предприятия7 290 ₽ Разработка информационной системы инвентаризации оборудования6 480 ₽7 599 ₽

Разработка информационной системы инвентаризации оборудования6 480 ₽7 599 ₽Описание

Работа подготовлена и защищена в 2017 году в Московском Финансово-промышленном университете Синергия, Факультет Информационных систем и технологий, для специальности «Информационные системы и технологии», специализация «Безопасность информационных систем».

Цель работы состоит в создании комплексной системы ИБ ООО «Nazim».

Объектом исследования тут выступает ООО «Nazim», а предметом исследования считается методика создания и использования системы ИБ.

В процессе подготовки ВКР использовались следующие методы научного исследования: изучение научной литературы по тематике диплома, анализ нормативно-правовой базы, сравнение и аналитика.

Информационные активы, исходя из практической работы, состоят из пяти базовых составляющих элементов:

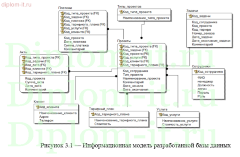

- Информационная модель фирмы – некое общее описаний информационных ресурсов, методик их применения и развития, видов документов, данных и структур справочников, а также варианта реализации бизнес-процессов, описание самой организационной структуры компании или ее других составляющих. По сути, аналогично любой другой модели, подобная схема в состоянии последовательно описать уровни охвата и анализа бизнеса как отдельной системы. С другой точки зрения такая модель анализирует цели и задачи компании, бизнес-процессы, ресурсы и функции, бизнес-комплексы, варианты их размещения, уровни управляющих событий и мотивационные системы. Подготовка описания такой модели помогает отследить текущее и направленное состояние бизнеса и выполняет поддержку принятия основных решений.

- Информационные ресурсы фирмы в своей реальной форме, т.е. обычные ИС и нужные хранилища данных;

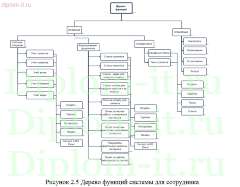

- Сотрудники информационных служб (кадры), ответственные за развитие информационной модели, настройку программы, техническое обслуживание и т.д.

Базовыми источниками угроз безопасности в исследуемой фирме выделяют:

- Угрозы по каналам утечки данных (НСД к объектам защиты);

- Угрозы утечки данных по техническим каналам;

- Угрозы НСД к данным, находящимся в ЛВС.

Основными рисками являются:

- Съем информации с помощью закладок;

- Несанкционированный доступ к носителям данных;

- Подслушивание или запись переговоров;

- Проникновение лиц в Компания.

В качестве базового средства поддержания безопасности избирается ПАК Соболь. Рассчитанный графическим и аналитическим методом период окупаемости КСЗИ равен 5 месяцам.

Практическая значимость проекта состоит в том, что итоги и данные выполненной работы могут применяться в процессе создания системы физической ЗИ, для определения методики СФЗИ. Теоретическая значимость – итоги и данные дипломной работы могут примениться в рамках методического пособия.

Таким образом, в первой главе работы проведен анализ текущего состояния информационной безопасности и выявлены информационные активы компании, определены основные риски, угрозы, уязвимости и выбран комплекс задач дипломной работы.

Во второй главе работы описан комплекс организационных мер по защите информации и описан порядок применения программно-аппаратных средств защиты информации, в качестве которого выбран электронный замок «Соболь».

В третьей части работы оценены экономические параметры внедрения проекта, в том числе рассчитан срок его окупаемости, который составляет около 5 месяцев.

Характеристики

Год | 2017 |

Область | КСЗИ |

Предварительно переговорил с исполнителем, рад что администрация сайта пошла на встречу, но очень уж дипломная была важна. Все замечания преподавателя прорабатывали моментально, поэтому дипломную удалось даже раньше написать. Антиплагиат прошел так же с высоким процентом, качество работы отметили на защите. Презентацию мне кстати сделали как бонус, думаю именно благодаря ей защита прошла легче чем думал.

Благодарю персонал diplom-it за написание дипломной работы по защите информации. Их грамотная поддержка на протяжении всего времени оказались неоценимыми. Благодаря их консультациям я смог выполнить задание оперативно и качественно. Они детально объяснили материал, разъяснили все нюансы и помогли мне освоить тему. Защита прошла успешно, и мой преподаватель выразил свою похвалу.

Второй раз уже заказывают у них помощь с работой, остаюсь доволен. Очень радует что бесплатно рецензию пишут. Во второй раз были некоторые замечания по работе от руководителя, все устранили без проблем, быстро. Качество написания работы отличное, уровень антиплагиата очень высокий. Также нравится, что есть разные способы оплаты написанной работы.

Я по совету обратилась, когда искала кто мне сможет помочь с написанием дипломной работы. Меня условия тут привлекли, есть разные способы оплаты, также без проблем вносят корректировки, если потребуется. Я очень довольна, что именно сюда обратилась - осталась полностью довольна результатом! Тут реально идут на встречу клиенту, администрация очень хорошая!

Обратился сюда по рекомендации знакомых, тема диплома была не простая, связанная с проектированием ЛВС, но тут взялись. Работа кстати получилась отличная, хоть преподаватель и сделал пару замечаний, но ничего критичного там не было. Ответ в чате был быстрым, пообщался заодно с исполнителем и только убедился что человек в теме. Сотрудничеством доволен, поддерживали на всех этапах, качество работы хорошее, ну и по срокам даже раньше справились.