Развертывание комплекса криптографической защиты корпоративной БД IT-компании

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем9 900 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем9 900 ₽ Разработка сайта салона красоты с возможностью записи клиентов6 120 ₽

Разработка сайта салона красоты с возможностью записи клиентов6 120 ₽ Разработка автоматизированной информационной системы учета успеваемости студентов колледжа6 840 ₽

Разработка автоматизированной информационной системы учета успеваемости студентов колледжа6 840 ₽ Проектирование и разработка АРМ менеджера по закупкам6 480 ₽

Проектирование и разработка АРМ менеджера по закупкам6 480 ₽Описание

Работа подготовлена и защищена в 2015 году в Московском Финансово-промышленном университете Синергия, Факультет Информационных систем и технологий, для специальности «Информационные системы и технологии», специализация «Безопасность информационных систем».Информационная безопасность состоит из множества взаимосвязанных и последовательных мер, которые в совокупности позволяют достигнуть необходимого уровня безопасности.

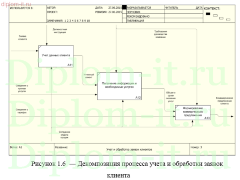

Однако даже если система продумана достаточно тщательно, но в отдельных ее узлах наблюдаются сбои, такие как недостаточная мощность технических средств или пренебрежение правилами безопасности персоналом, то вся ее деятельность может оказаться напрасной.Объектом исследования данной работы является ООО «GD-Team», предметом - информационная безопасность компании, целью – разработка мероприятий, позволяющих уменьшить вероятность реализации угроз информационной безопасности компании.

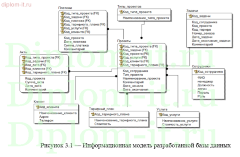

Анализ угроз и уязвимостей информационных активов показал, что наибольшему риску подвержены персональные компьютеры, электронные формы документов, первичные документы и данные. Поэтому, основные мероприятия по защите информационных активов направлены на создание организационных мероприятий по защите информационных активов, выборе инженерно-технических средств для предотвращения возможных угроз, а также выборе необходимого программного обеспечения для защиты данных на компьютере сервере и компьютерах пользователей.

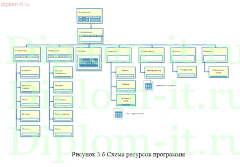

В результате выбора программных средств принято решение об использовании программного комплекса, включающего следующее программное обеспечение:

- • ViPNet CSP

- • ViPNet SafeDisk (сертифицированный)

- • ViPNet OFFICE

- • ViPNet Office Firewall (сертифицированный)

- • ViPNet Personal Firewall (сертифицированный)

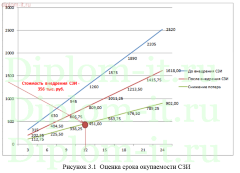

Оценка экономической эффективности проведенных средств показала, что затраты на защитные средства оправданы и окупаются через 7 месяцев.

Основными угрозами для ЛВС следует считать:

- • поражение информационных ресурсов ЛВС компьютерными вирусами;

- • применение заранее внедряемых программно-аппаратных закладных устройств;

- • применение по каналам связи различной природы средств подавления информационного обмена;

- • организацию целенаправленной фальсификации данных при передаче их по каналам государственного и ведомственного управления, а также по каналам средств массовой информации;

- • уничтожение или хищение информационных массивов, определяющих (обеспечивающих) своевременность принятия обоснованных решений органом управления;

- дезорганизация информационных потоков в вычислительно-коммуникационных сетях путем несанкционированного ограничения или воспрещения доступа к информации легитимных пользователей;

- • физическое поражение каналов телекоммуникации и узлов концентрации информационного ресурса поражающими факторами различной природы;

- • отказы и сбой функционирования технических и программных средств.

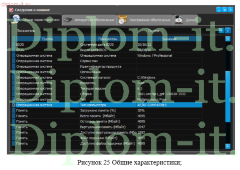

Характеристики

Год | 2015 |

Область | VPN |

Предварительно переговорил с исполнителем, рад что администрация сайта пошла на встречу, но очень уж дипломная была важна. Все замечания преподавателя прорабатывали моментально, поэтому дипломную удалось даже раньше написать. Антиплагиат прошел так же с высоким процентом, качество работы отметили на защите. Презентацию мне кстати сделали как бонус, думаю именно благодаря ей защита прошла легче чем думал.

Благодарю персонал diplom-it за написание дипломной работы по защите информации. Их грамотная поддержка на протяжении всего времени оказались неоценимыми. Благодаря их консультациям я смог выполнить задание оперативно и качественно. Они детально объяснили материал, разъяснили все нюансы и помогли мне освоить тему. Защита прошла успешно, и мой преподаватель выразил свою похвалу.

Второй раз уже заказывают у них помощь с работой, остаюсь доволен. Очень радует что бесплатно рецензию пишут. Во второй раз были некоторые замечания по работе от руководителя, все устранили без проблем, быстро. Качество написания работы отличное, уровень антиплагиата очень высокий. Также нравится, что есть разные способы оплаты написанной работы.

Я по совету обратилась, когда искала кто мне сможет помочь с написанием дипломной работы. Меня условия тут привлекли, есть разные способы оплаты, также без проблем вносят корректировки, если потребуется. Я очень довольна, что именно сюда обратилась - осталась полностью довольна результатом! Тут реально идут на встречу клиенту, администрация очень хорошая!

Обратился сюда по рекомендации знакомых, тема диплома была не простая, связанная с проектированием ЛВС, но тут взялись. Работа кстати получилась отличная, хоть преподаватель и сделал пару замечаний, но ничего критичного там не было. Ответ в чате был быстрым, пообщался заодно с исполнителем и только убедился что человек в теме. Сотрудничеством доволен, поддерживали на всех этапах, качество работы хорошее, ну и по срокам даже раньше справились.