1. 92% Удовлетворенных студентов - Наши клиенты успешно защитили дипломы и рекомендуют нас друзьям

2. На рынке IT-образования более 15 лет - С 2010 года помогаем студентам с дипломными работами

3. Гарантия оригинальности 75%+. 5000+ успешно защищенных работ.Проверка через Антиплагиат.ВУЗ

4. Предоплата - 20%. Оплачивайте только за готовые части работы после их получения. Безопасная поэтапная оплата (возможны другие варианты по согласованию)

5. Официальный договор.

Написать в Telegram

Написать в WhatsApp

Позвонить: +7 987 915 99 32

Написать admin@diplom-it.ru

Выбирая нас, вы получаете уверенность в успешной защите диплома

Наши гарантии устраняют 9 из 10 основных страхов студентов при заказе дипломной работы

Гарантии при заказе дипломной работы по информатике и IT

Дипломная работа — это финальный этап вашего обучения, и мы понимаем, насколько важно сделать его успешным.

Более

15 лет мы специализируемся на создании дипломных работ по информационным технологиям и защите информации,

помогая студентам защититься с отличной оценкой. Создавая этот раздел, мы сосредоточились именно на тех гарантиях,

которые важны для студентов старших курсов, сталкивающихся с выбором надежного исполнителя.

Как происходит работа: пошаговый процесс

1. Консультация и анализ требований

Мы задаем уточняющие вопросы, изучаем методические рекомендации вашего вуза (МГУ, ВШЭ, МИФИ и др.)

и определяем, сможем ли выполнить работу на высоком уровне. Это наша первая гарантия качества —

мы не берем заказы, которые не можем выполнить идеально.

2. Подбор исполнителя

Каждому заказу назначается специалист с профильным образованием и опытом работы в IT.

Наши программисты — не студенты, а профессионалы с 5+ лет опыта, для которых разработка — основная деятельность.

3. Согласование плана и структуры

Мы создаем детальный план работы, который вы утверждаете до начала написания.

Это гарантирует, что работа будет соответствовать требованиям именно вашего научного руководителя.

4. Поэтапная сдача материалов

Вы получаете готовые главы по мере их создания. Оплачиваете только то, что получили.

Предоплата составляет всего

20% — это доказательство серьезных намерений с обеих сторон.

5. Доработка под замечания научрука

Бесплатно и без сроков вносим правки по замечаниям вашего руководителя.

Даже если вы закажете работу летом, а защита будет весной — мы внесем все правки оперативно.

6. Подготовка к защите

Помогаем подготовить презентацию, доклад, отвечаем на возможные вопросы комиссии, проводим пробный опрос.

В наших работах все схемы, таблицы и диаграммы подробно объяснены — это то, что так нравится преподавателям.

Наши гарантии качества

Мы создали систему гарантий, которая устраняет основные страхи студентов при заказе дипломной работы.

В отличие от конкурентов, мы делаем акцент на прозрачности и конкретике, а не на общих фразах.

| Гарантия

|

Наша компания

|

Конкуренты

|

| Проверка на плагиат

|

✅ Гарантируем 75%+ по Антиплагиат.ВУЗ (или другой системе по вашему запросу)

|

Указывают "высокую оригинальность" без конкретики

|

| Система оплаты

|

✅ 20% предоплата, остальное — за готовые части после их получения

|

Полная предоплата или крупный аванс

|

| Доработки

|

✅ Бесплатные, без ограничения по срокам

|

Платные или с ограничением по времени

|

| Конфиденциальность

|

✅ Гарантия анонимности, договор с пунктом о неразглашении

|

Не упоминается или общие фразы

|

| Опыт специалистов

|

✅ Профессиональные IT-специалисты с 5+ лет опыта

|

Студенты или неуказанные исполнители

|

Конфиденциальность — наш приоритет

Мы понимаем, что для студентов критически важно сохранить конфиденциальность заказа.

Ваши персональные данные и факт сотрудничества с нами защищены на всех этапах:

- Все договоры содержат пункт о неразглашении информации

- Работа выполняется без упоминания вашего имени или данных вводных материалов

- Коммуникация происходит через защищенные каналы (Telegram, WhatsApp)

- Мы не публикуем ваши работы в открытых базах или на сайте без вашего согласия

Получить бесплатную консультацию по вашей теме

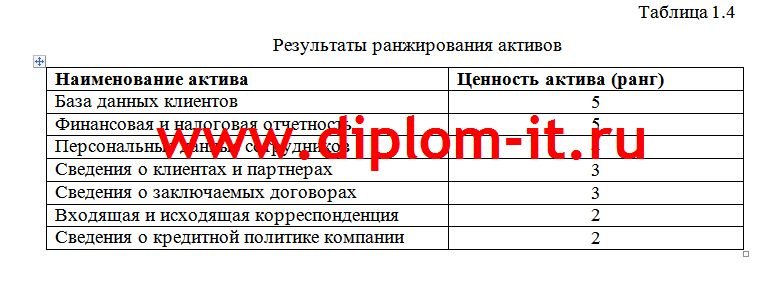

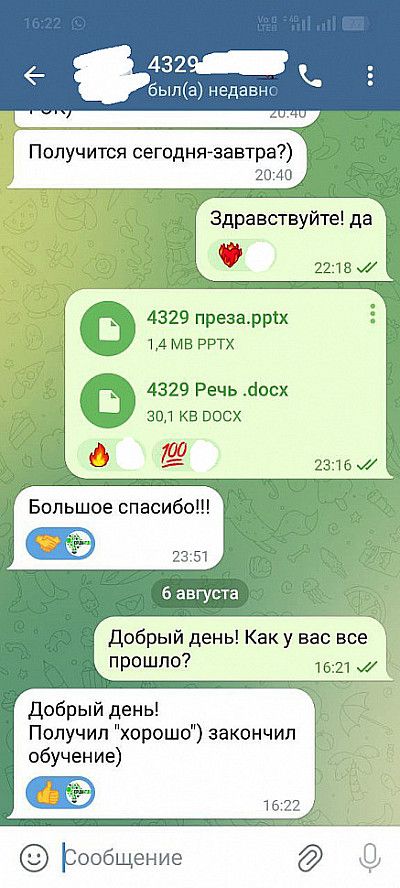

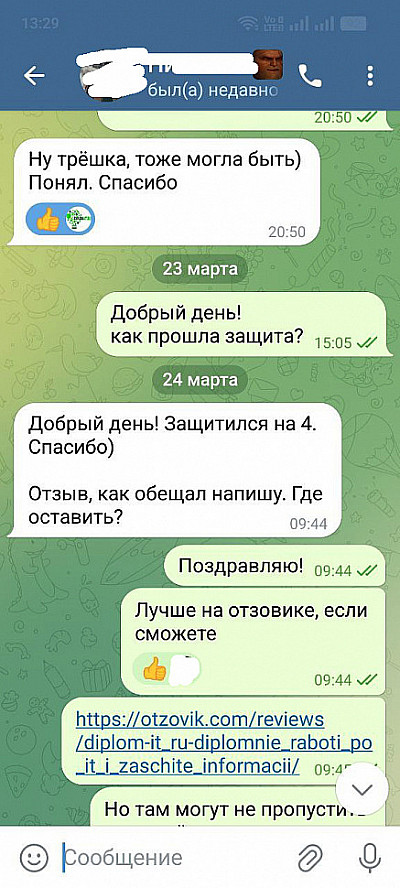

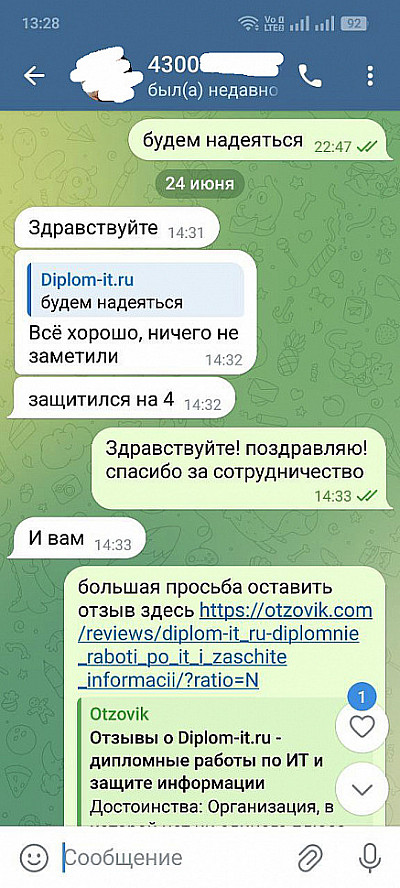

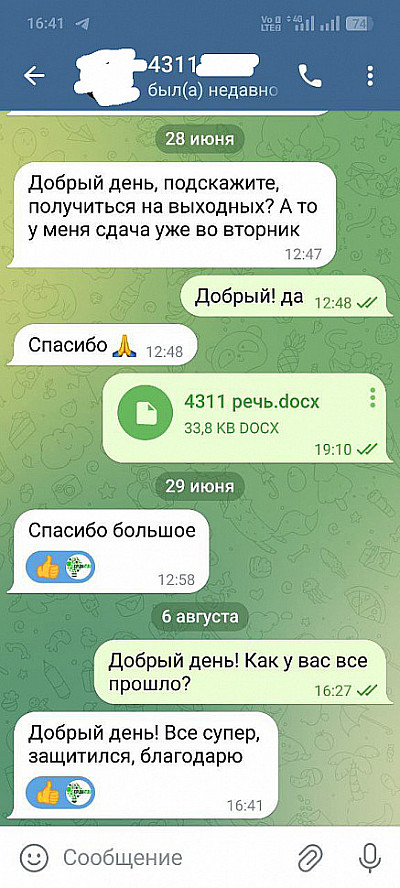

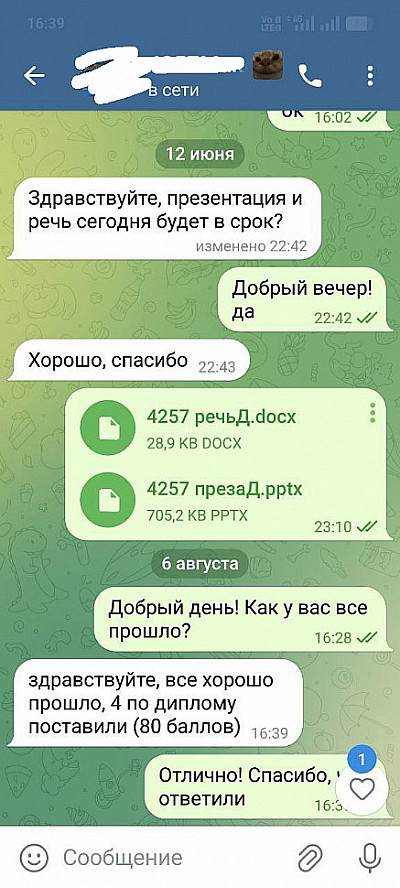

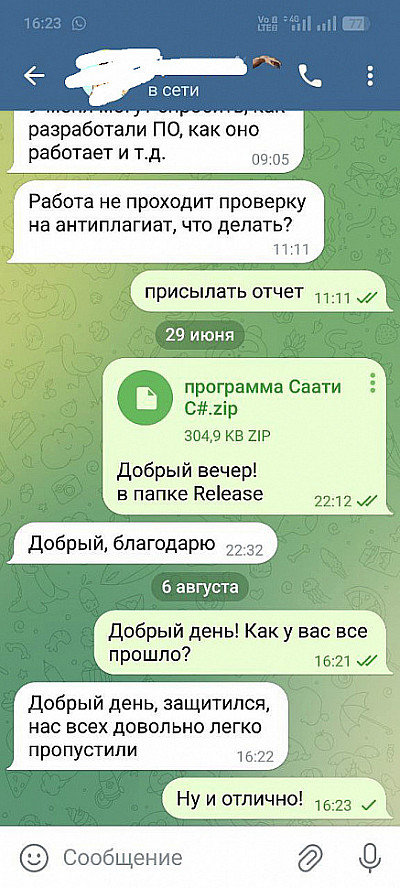

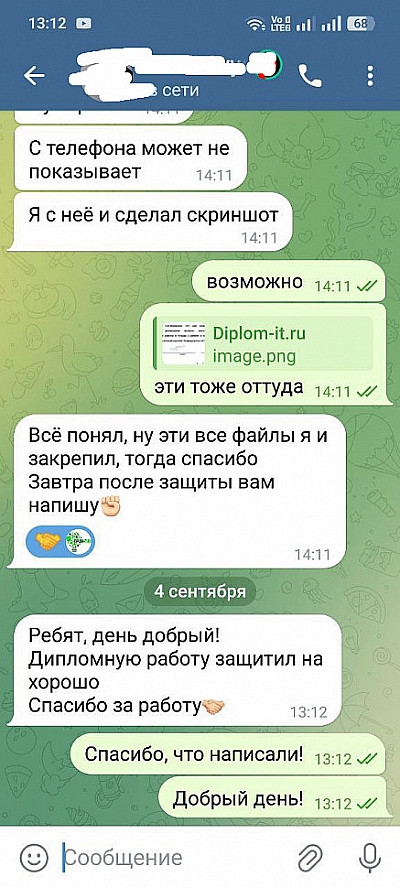

Реальные скриншоты переписки с клиентами

Посмотрите, какие отзывы оставляют нам наши клиенты в мессенджерах. Все скриншоты - реальные переписки с нашими клиентами.

Нажмите на стрелки или пролистайте влево/вправо для просмотра всех скриншотов

Гарантии при покупке готовой дипломной работы

Покупка готовой работы — это быстрый и экономичный способ получить диплом, но у студентов часто возникают сомнения.

Мы устранили все основные риски, чтобы вы могли быть уверены в качестве и соответствии работы описанию.

Демо-версия

Получите фрагмент работы (введение и 1 глава) перед покупкой. Пример демо-версии

Скриншот комплекта

Убедитесь, что работа содержит все элементы (программу, презентацию, пояснительную записку). Пример скриншота

Видео работоспособности

Закажите видео, демонстрирующее работу программы из диплома. Подготовим в течение 24 часов.

Почему 85% наших клиентов приходят по рекомендациям?

По нашим данным, 85% студентов обращаются к нам после рекомендаций друзей и одногруппников.

Это происходит потому, что мы не просто продаем работу, а создаем условия для успешной защиты, что побуждает студентов рекомендовать нас другим.

- Возможность доработки работы под требования вашего конкретного вуза

- Гарантия соответствия всем требованиям научного руководителя

- Конфиденциальность сотрудничества

- Высокое качество программной части и теоретического обоснования

Часто задаваемые вопросы

Могу ли я быть уверен, что моя работа не попадет в руки моих одногруппников?

Да, абсолютно. Каждая работа создается индивидуально под ваш запрос. Готовые работы из нашей базы продаются единожды,

после чего удаляются из каталога. Все договоры содержат пункт о неразглашении, а коммуникация происходит через защищенные мессенджеры.

Что делать, если научный руководитель потребует кардинальные изменения?

Все доработки выполняются бесплатно и без ограничения по срокам. Наш администратор находится с вами на связи на всех этапах,

включая подготовку к защите. Если потребуются серьезные изменения, мы внесем их оперативно, опираясь на многолетний опыт

взаимодействия с преподавателями ведущих вузов Москвы и регионов.

Как вы гарантируете, что работа будет соответствовать требованиям именно моего вуза (Синергия, МУИВ, МФЮА, МГУ, ВШЭ, МИФИ и др.)?

Перед началом работы мы изучаем методические рекомендации вашего вуза. У нас есть база знаний по требованиям ведущих университетов России.

Если у вас есть конкретные требования научного руководителя, мы учтем их при создании работы. На этапе согласования плана вы сможете

убедиться, что структура и содержание соответствуют ожиданиям вашего вуза.

Что входит в понятие "работоспособная программа" для диплома по IT?

Работоспособная программа — это полностью функционирующее приложение или скрипт, который вы можете запустить и протестировать.

Мы предоставляем исходный код, инструкцию по запуску и демонстрационное видео. Программа соответствует всем требованиям,

указанным в вашей работе, и может быть адаптирована под конкретные пожелания научного руководителя.

Остались вопросы? Получите персональную консультацию!

Наши специалисты ответят на все ваши вопросы и помогут определиться с выбором

Написать в Telegram

Написать в WhatsApp

Позвонить: +7 987 915 99 32

Написать admin@diplom-it.ru

Отвечаем в течение 2 минут с 7:00 до 23:59 без выходных

diplom-it.ru © 2010-2025. Все права защищены. Сайт не является частью образовательного учреждения и не представляет интересы университетов.

Мы помогаем студентам в написании материалов для учебных целей. Работы предоставляются в качестве примера для самостоятельного обучения.

Разработка информационной системы учета кредитования физических лиц8 208 ₽

Разработка информационной системы учета кредитования физических лиц8 208 ₽ Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽

Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽ Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽

Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽ Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽