Развертывание стенда «Исследование уязвимостей сетевых протоколов»

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка сайта для онлайн заказа и доставки еды6 480 ₽

Разработка сайта для онлайн заказа и доставки еды6 480 ₽ Разработка автоматизированной системы учета товаров и продаж для торговой компании9 200 ₽

Разработка автоматизированной системы учета товаров и продаж для торговой компании9 200 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽ Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽

Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽Описание

Работа подготовлена и защищена в 2020 году.

На сегодняшний день информационная безопасность является одним из популярнейших понятий. Современная жизнь уже прочно связана с информационными технологиями в их настоящем понимании, и каждому из нас приходится защищать свои данные. Одним из основных направлений в реализации информационной безопасности является защищенность при использовании удаленных сервисов, что очень актуально при использовании информационных систем.

Безопасность в ИТ понимается как комплекс мер и воспринимается как единая система. Компьютерная безопасность может иметь разные аспекты, среди которых нет более или менее значимых, здесь важно все. Не получиться вот так взять и убрать часть каких-то мер, иначе система просто не заработает.

Компьютерная безопасность не так сильно отличается от безопасности в начальном значении. В реальных условиях вы никогда не увидите хорошую дверь с хорошим замком на деревянном полуразвалившемся сарае. Аналогично, как и автомобиль с дорогой качественной резиной, но нерабочими тормозами будет очень даже небезопасен. Примерная ситуация складывается и в компьютерной безопасности, где всегда нужно организовывать меры защиты в каждой точке соприкосновения с неспокойной средой. И любой ресурс в такой системе, ПК или сервер, должен быть защищён надлежащим образом. В безопасности должны находится и сами файлы, и вся сеть. Доступ к любым данным лучше всего организовать безопасный, и все сотрудники, которые имеют доступ к информации, становятся звеном в цепочке механизма, отвечающего за работу совокупной СБ.

Система безопасного хранения и перемещения конфиденциальных данных включает в себя следующие функции:

• Нахождение – Поиск конфиденциальных и персональных данных в любых местах, учет конфиденциальной информации и автоматизированное управление переносом или удалением данных;

• Отслеживание – Изучение характера применяемости конфиденциальных данных независимо от того, находится ли пользователь в едином информационном пространстве или нет;

• Безопасность – Автоматическое принудительное выполнение правил безопасности для постоянной защиты конфиденциальных данных и недопущения их исчезновения из войсковой части;

• Координация – Введение единой политики по всей войсковой части, уведомление об инцидентах и минимизация последствий, подробный анализ контента — и все это выполняется на основе одной платформы.

Такая система поддерживает решение следующих задач:

• Контроль и мониторинг переноса секретных и персональных данных по сетевым каналам связи (ftp, веб, чат, почта);

• Запись действий пользователей на каждой рабочей станции (используется только в операциях, которые связаны с передачей конфиденциального содержимого на переносные накопители, на диски, на принтеры);

• Сканирование единого информационного пространства войсковой части (в том числе файловых серверов, порталов, СДО и рабочих станций) для нахождения неупорядоченного хранения сведений секретного характера и ПДН.

В процессе написания работы рассматривается объект, применяющий в процессе документооборота данные, относящиеся к тайне. Исходя из всего этого можно сделать вывод, что данный объект необходимо проверить на соответствие требований, выставленных ГТК, и если будет обнаружено несоответствие – будет проведена модернизация. Предметом исследования в работе выступает защита от утечки секретной информации.

Актуальность выбранной тематики связана с растущим числом утечек данных в компаниях и важностью защиты от таких утечек.

В работе предполагается решить следующие задачи:

• Исследовать теоретические положения защиты информации:

• Исследовать текущий трафик по протоколам FTP, P2P, HTTP на возможность утечки данных;

• Разработать требования к стенду по исследованию сетевых протоколов на предмет их уязвимости.

Тема достаточно изучена в работах специалистов по информационной безопасности, существует большое количество программных комплексов, предназначенных для исследования уязвимостей.

Цель работы Разработка программного обеспечения (стенда) для исследования уязвимостей сетевых протоколов.

При подготовке ВКР использовались такие методы научной работы, как исследование, синтез и анализ.

При написании выпускной квалификационной работы использовались научные труды следующих авторов: Бузов Г.Г.[10], Воронцова С.В [11], Гашков С. Б., Применко Э. А., Черепнев М. А. [13], Емельянова Н.А. [16], Ишейнов В.А.[19], Осмоловский С.В.[26].

Характеристики

Год | 2020 |

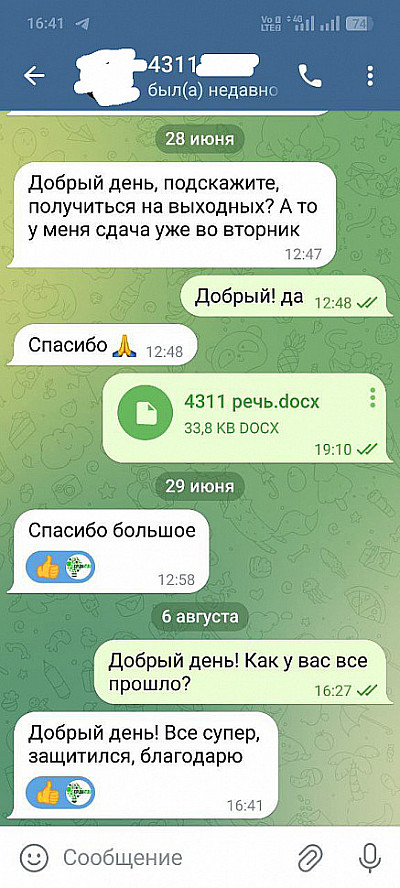

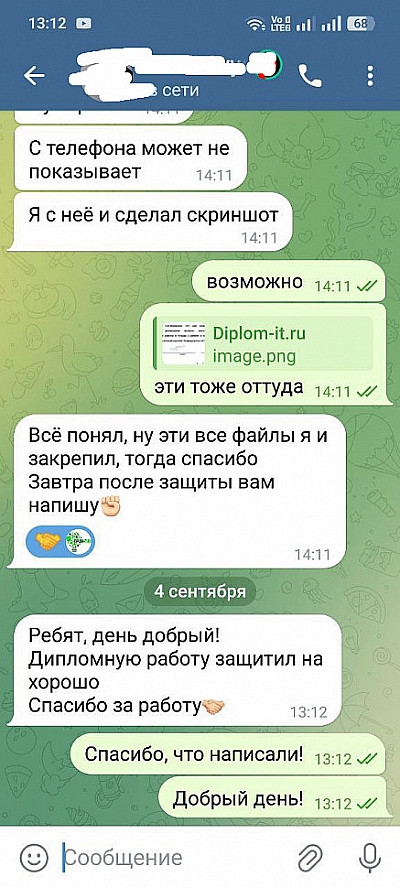

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

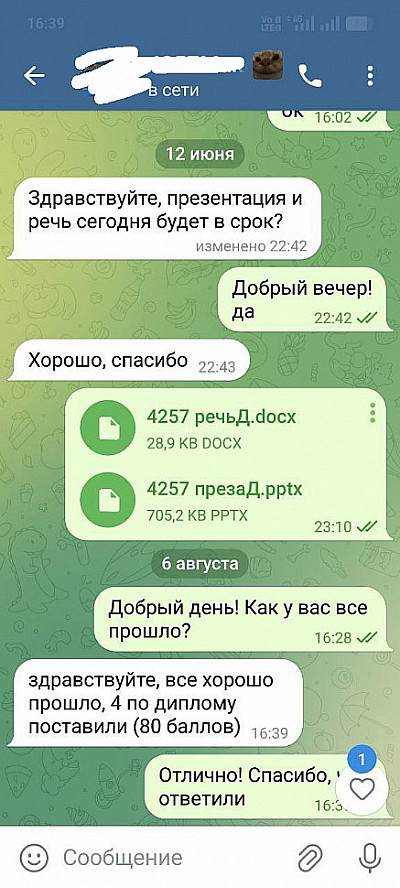

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

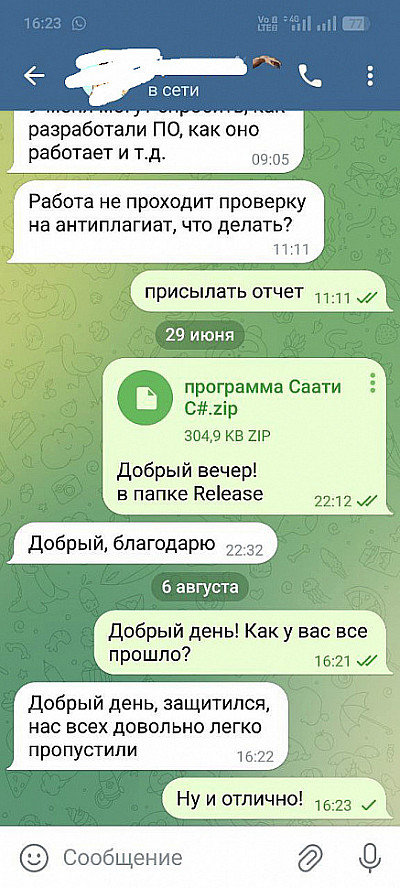

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.