Защита персональных данных при передаче их через открытые точки беспроводного доступа (Wi-fi), диплом защита информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽ Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽ Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽

Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽ Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽

Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽Описание

Работа подготовлена и защищена в 2016 году в Российский государственный социальный университет, Факультет информационных технологий и техносферной безопасности, для специальности 10.03.01 Информационная безопасность.

Объектом исследования является «Информационная безопасность корпоративных сетей», предмет исследования – «Система защиты в сети Мегафон с каналом Wi-Fi».

Темой выпускной квалификационной работы является Защита персональных данных при передаче их через открытые точки беспроводного доступа (Wi-fi).

Целью выпускной квалификационной работы является повышение уровня защищенности системы информационной безопасности персональных данных при передаче их через открытые точки беспроводного доступа (Wi-fi)

Для достижения поставленной цели необходимо решить следующие задачи:

1) Провести классификация и выполнить анализ основных методов и средств защиты информации в корпоративных сетях;

2) Рассмотреть основные технологии защиты информации в корпоративных сетях;

3) Разработать предложения по применению средств защиты информации.

Практическая значимость работы заключается в возможности использования разработанных предложений при внедрении средств защиты информации в информационной системе рассматриваемого предприятия.

При написании выпускной квалификационной работы использовались научные труды следующих авторов: Бузов Г.Г.[10], Воронцова С.В [11], Гашков С. Б., Применко Э. А., Черепнев М. А. [13], Емельянова Н.А. [16], Ишейнов В.А.[19], Осмоловский С.В.[26].

Выпускная квалификационная работа состоит из Введения, трех глав, Заключения, Списка использованной литературы.

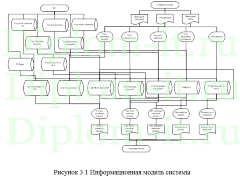

В первой главе рассматриваются теоретические аспекты защиты информации в корпоративных сетях.

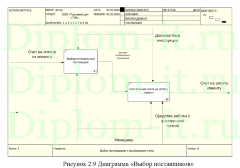

Вторая глава затрагивает вопросы разработки системы ИБ с учетом всех основных государственных стандартов. Выражаются главные требования к системе ИБ в рамках тех же государственных стандартов. Также выполняется анализ уже существующей системы информационной безопасности, и выявляются несоответствия требованиям государственных стандартов.

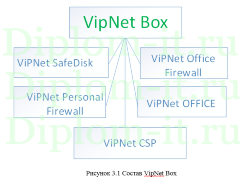

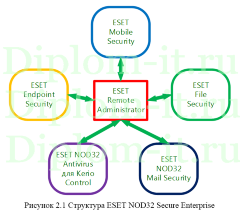

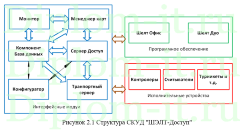

Третья глава посвящена исправлению недостатков в системе ИБ компании, а именно – описанию установки и запуска аппаратно-программного комплекса для защиты информационных данных предприятия.

В четвертой главе рассматривается оценка экономической эффективности проекта.

Опыт использования систем защиты данных показывает, что максимально эффективной может быть только комплексная система защиты данных, которая включает в себя следующие меры[15]:

• Законодательные – предполагают примирение законодательных актов, регламентирующих права и обязанности физических или юридических лиц, а также самого государства в сфере защиты данных[25];

• Технические – реализуют применение электронных и других устройств для осуществления защиты данных;

• Криптографические – используют методы шифрования и кодирования для скрытия важных данных от несанкционированного доступа;

• Программные – предполагает применение программных средств для разграничение доступа[16].

Средства защиты также можно разделить на действующие постоянно и включающиеся только при обнаружении угрозы. По активности их можно разделить на пассивные, полуактивные и активные. ПО классу обеспечения защиты такие средства подразделяются на системы со слабой защитой (1 класс), системы с сильной защитой, системы с очень сильной защитой и системы с особой защитой. Предлагается рассмотреть несколько частных случаев проблемы с защитой данных[17].

Способы защиты видеоданных при их передаче зависят от метода передачи (оптоволокно, телефония, проводной канал или телевизионных канал), а также предполагаемого способа нападения, формы воздействия на данные.

Способы защиты видеоданных при их хранении зависят от типов носителей данных, форм воздействия на данные и носитель, а также предполагаемого метода нападения.

Способы защиты звуковых данных зависят: при их хранении – от типа носителя, меры воздействия на данные, а также предполагаемого метода нападения, при передаче – от способа передачи, предполагаемого способа нападения или формы воздействия на данные[35].

Способы защиты данных в виде электромагнитных сигналов зависят от среды их распространения, длины волны сигнала, наличия или отсутствия специальных средств связи, типа самой линии передачи, а также предлагаемого способа нападения[18].

К техническим можно отнести такие средства защиты, в которых основная функция защиты реализована при помощи технического устройства (комплекса или системы).

Характеристики

Год | 2016 |

Область | КСЗИ |

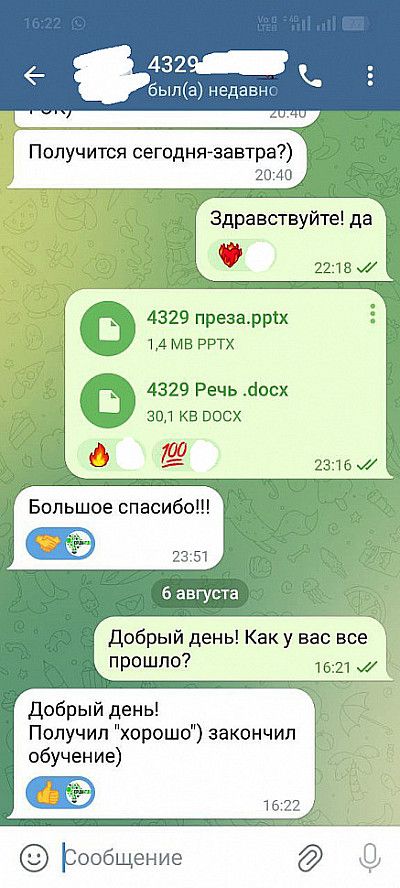

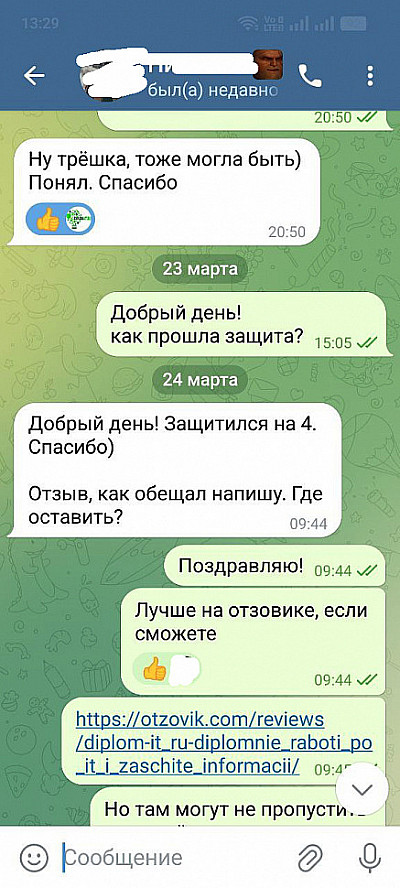

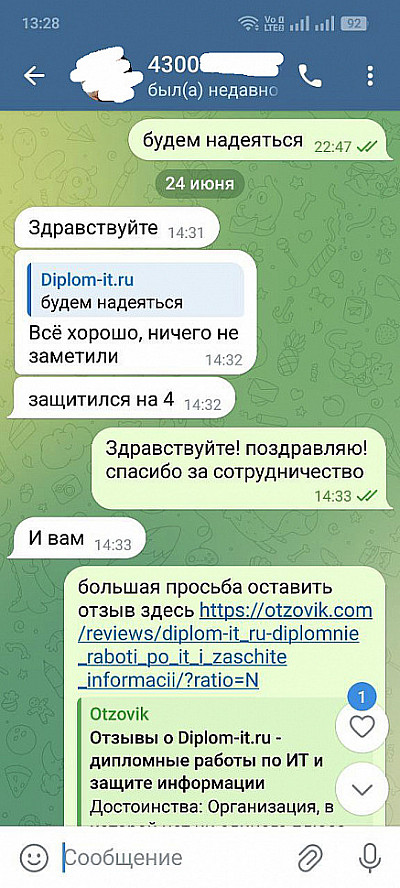

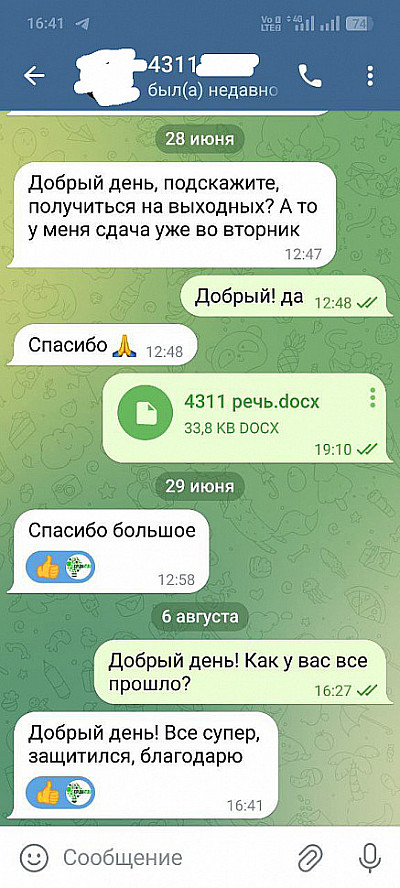

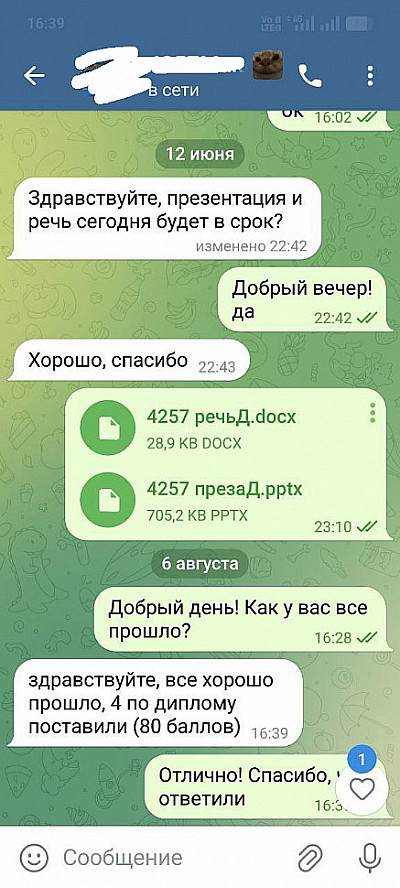

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

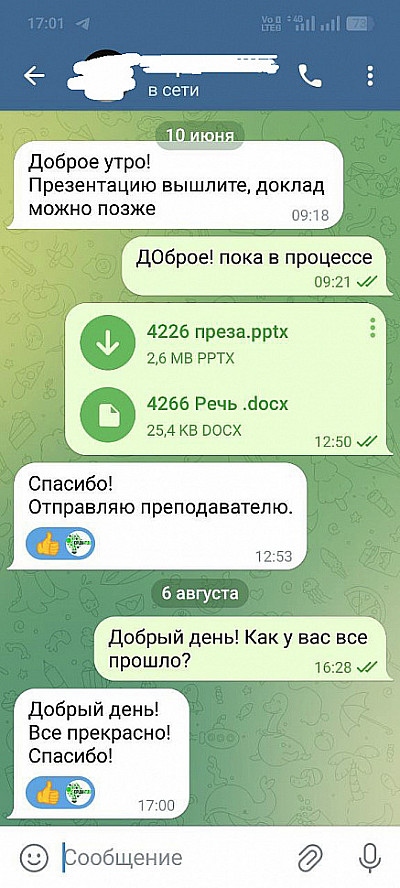

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

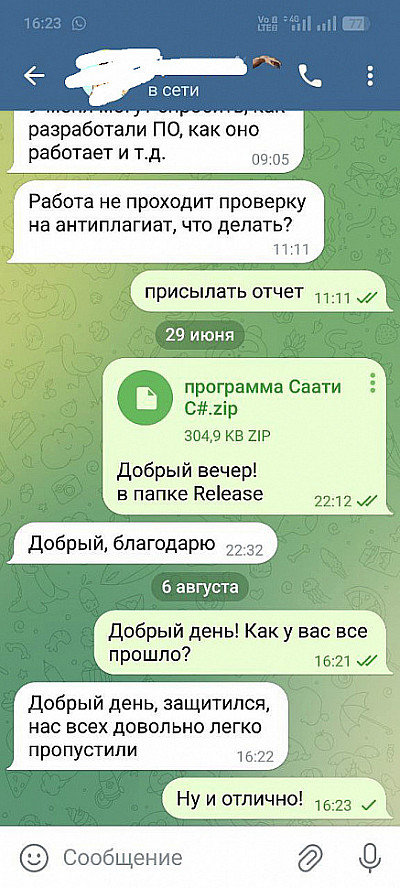

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

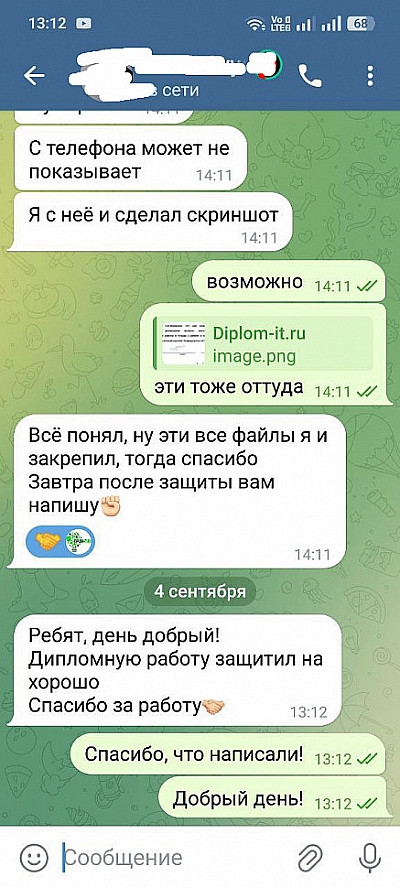

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.