Разработка политики информационной безопасности для автоматизированных информационных систем в защищенном исполнении

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽

Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽ Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽

Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽ Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽Описание

Работа подготовлена и защищена в 2018 году в Московский технологический институт (МТИ), Направление: Информатика и вычислительная техника, Профиль: Вычислительные машины, комплексы, системы и сетидля специальности 10.03.01 Информационная безопасность.

Сегодня ИБ становится наиболее популярным понятием. Современная жизнь уже прочно связана с ИТ в их настоящем понимании, и каждому из нас нужно защищать свои данные. С этим связана важность данного проекта.

Безопасность в ИТ воспринимается как комплекс мер и понимается как единая система. Компьютерная безопасность имеет разные аспекты, и они не имеют разно значимых, здесь важно все. Не получится просто отказаться от части мер, система так не заработает.

Компьютерная безопасность схожа с безопасностью как таковой. В реальных условиях никто не установит дорогую дверь на стену с дырой. Да и авто с новыми покрышками, но нерабочими тормозами не станет безопаснее. Аналогичная ситуация и в КБ, где требуется соблюдать меры защиты в каждой точке сближения со средой. И каждый ресурс в подобной системе, будь то ПК или сервер, важно защищать. Также защиты требуют и ЛВС, и файлы. Доступ ко всем данным важно тоже реализовать безопасный, да и все люди, которые так или иначе работают с данными, становятся звеном в цепочке, который отвечает за работу совокупной системы.

Сегодня на рынке защиты информации имеется множество отдельных инженерно-технических, программных, криптографический, аппаратных решений для безопасности хранящихся данных. В литературе по защите информации есть много описаний методов и средств на их основе, а также теоретические модели организации защиты. Но для того, чтобы создать в компании оптимальные условия качественной защиты данных, важно объединить отдельные средства безопасности в единую систему. При этом важно понимать, что в ней главным элементов должен оставаться человек. Причем это человек является ключевой составляющей, а также самым трудно формализуемым и слабым звеном.

Создание СЗИ для компании не является главной задачей, аналогично получению доходов или производство товаров. Поэтому любая СЗИ не должна быть связана с огромными затратами и затруднениям в работе фирмы. Так или иначе, она должна поддержать требуемый уровень ЗИ компании от всех возможных внутренних или внешних угроз.

Основной проблемой при реализации таких систем защиты становится с одной стороны, гарантия стабильной защиты всем данных, которые хранятся в системе (исключение каждого случайного или спланированного получения данных сторонними лицами), с другой стороны – недоступность создания СЗИ каких-то явных проблем для авторизованных пользователей в рамках из работы с ресурсами самой системы.

Поддержание желаемого уровня защищённости – это очень проблематичная задача, которая требует для успешного решения совокупных научно-технических, организационных и других мероприятий, которые связаны с реализаций системы технических решений и внедрения совокупных методик ЗИ.

В рамках данных теоретических исследований и практических работ в рамках ЗИ был создан некий подход к защите данных. Под системностью, как базовой составляющей подхода, понимают:

Целевая системность, т.е. безопасность данных описано в рамках базового понятия совокупного понимания защищённости;

Пространственная системность, предполагающая ряд решений всех вопросов защиты в рамках всех компонентов защиты фирмы;

Временная системность, отражающая непрерывность работ по ЗИ, реализуемая в рамках с планом;

Организованная системность, которая показывает единство всех работ по ЗИ и контроля ими.

Суть подхода состоит из общей концепции как совокупности всех научно-обоснованных взглядов, положений и решений, которые потребуются для корректной организации и поддержания надежной системы безопасности, а также направленного проведения всех необходимых работ. Системный подход для системы включает в себя:

Изучение внедрения в систему объекта;

Оценку безопасности данного объекта;

Изучение методик, которые применяются при построении системы;

Уровень экономической рентабельности;

Понимание системы и ее свойств, принципов работы и доступности роста эффективности;

Отношение внешних и внутренних факторов;

Доступность изменений в рамках создания системы и реализация процесса от начала и до конца.

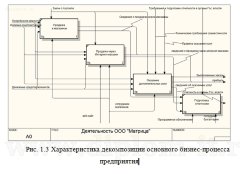

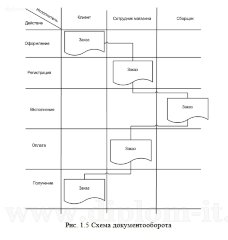

Объектом исследования в ВКР является ООО «Звезда», а предметом исследования - процесс разработки и внедрения системы ИБ

Цель работы: разработать специализированные политики ИБ для ИС.

Задачи работы:

Анализ теоретических основ обеспечения ИБ.

Анализ методов обеспечения ЗИ.

Анализ существующего положения с ЗИ в компании.

Разработка специализированной политики ИБ.

В рамках подготовки проекта использовались методики изучения литературы по теме работы, изучение нормативов и статистики, применялись методики сравнения и анализа.

Практическая значимость работы заключается в возможности использования разработанных предложений при внедрении СЗИ в ИС представленной компании.

В рамках подготовки работы были использованы работы ряда авторов: Бузов Г.Г. [10], Воронцова С.В [11], Гашков С. Б., Применко Э. А., Черепнев М. А. [13], Емельянова Н.А. [16], Ишейнов В.А. [19], Осмоловский С.В. [26].

ВКР включает в себя 3 главы, а также введение, заключение и список первоисточников.

Характеристики

Файлы схем | да |

Год | 2018 |

Программа с исходниками | нет |

Заказал диплом по программированию – и он оказался просто идеальным! Преподаватель похвалил чистый код с подробными комментариями, а антиплагиат был выше 90%. Ещё и презентацию с докладом сделали в подарок – просто сказка!

Заказал диплом по проектированию ЛВС – работа просто огонь! Преподаватель был в восторге, а антиплагиат показал 90%. Ещё и презентацию с докладом включили бесплатно – мечта, а не компания!

Дипломная по прикладной информатике в экономике выполнена на отлично: использовали актуальные технологии, а все правки вносили быстро и без лишних оплат. Администрация всегда на связи – приятно работать с надёжными людьми.

Очень переживал за диплом по защите информации, но компания превзошла ожидания! Работа прошла проверку с первого раза, а бесплатная рецензия стала приятным бонусом. Спасибо за поддержку и чуткость!

Очень качественная дипломная работа по прикладной информатике в экономике. Код был хорошо прокомментирован, разобрался без проблем. Администрация всегда оперативно решала вопросы – приятно иметь дело с профессионалами.