Дипломная работа по Защите персональных данных

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем

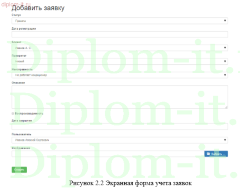

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров Разработка сайта для онлайн заказа и доставки еды

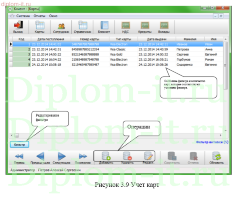

Разработка сайта для онлайн заказа и доставки еды Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике

Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатикеОписание

Дипломная работа о защите персональных данных (ПД) потребует от автора совершенно иного подхода, чем другие работы по прикладной информатике. Такую работу нельзя будет отнести к разряду практических, поскольку, в соответствии с законодательством РФ, разработкой систем информационной безопасности (СИБ) могут заниматься только люди, имеющие соответствующую лицензию. Поэтому, какой бы актуальной ни казалась тема диплома, связанная с защитой информации, эта работа останется академической. Для написания подобного диплома выпускнику придется изучить нормативно-правовую базу, регламентирующую само понятие ПД, допустимые методы и средства защиты информации, их классификацию и предъявляемые к ним требования. Таким образом, будущему специалисту в области прикладной информатики потребуется серьезно заняться изучением вопросов юриспруденции.

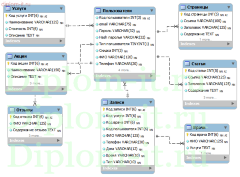

Дипломнику придется определиться с понятием ПД. В различных источниках можно найти хотя и не противоречащие друг другу определения этого понятия, тем не менее, существенно различающиеся и во многом дополняющие друг друга. Какое из определений будет использовано в дипломной работе, зависит от предметной области, которую выпускник выберет для своей работы. Если это будет банковская система, то к ПД можно отнести сведения о вкладчиках, составляющие банковскую тайну; если это будет система здравоохранения, то составляющие врачебной тайны будут отнесены к ПД пациента и т.д. Скорее всего, на основании имеющихся определений дипломнику придется сформулировать собственное определение ПД, которым он будет руководствоваться в рамках своей работы. Понадобится также классифицировать сведения, отнесенные к ПД, по степени доступности для пользователей ИС.

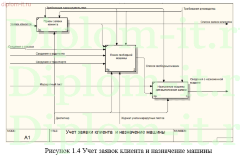

Следующая задача, которую предстоит решить, это задача выявления потенциальных угроз информационной безопасности. Следует иметь в виду, что в рамках дипломной работы потребуется моделировать эти угрозы (поскольку проверить работоспособность системы в реальных условиях невозможно). Естественно, что выбор методов и способов защиты информации будет определяться типом ИС и возможными угрозами, поскольку основная задача СИБ – нейтрализация потенциальных угроз.

Для защиты ПД реализуется разрешительная система допуска пользователей с разграничением их доступа к ресурсам системы; ведется регистрация всех действий в ИС; вводится запрет на копирование информации; применяются криптографические алгоритмы защиты информации; используются методы предотвращения внедрения в информационные системы вредоносных программ (вирусов).

Минимальный набор функций, который должен быть реализован в любой системе защиты ПД, включает в себя следующие элементы.

- Функции управления доступом, которые обеспечивают идентификацию и проверку подлинности при входе пользователя в систему. Обычно реализуются за счет использования паролей условно-постоянного действия.

- Функции регистрация и учета. Может осуществляться либо регистрация входа пользователя, либо регистрация загрузки операционной системы или конкретного программного обеспечения. При регистрации указываются дата и время события.

- Функции обеспечения целостности ИС и СИБ. Целостность системы проверяется при ее загрузке. В простейшем случае для этого используется метод контрольных сумм.

В зависимости от класса ИС набор этих функций может быть расширен. Кроме того, изменяются и дополняются и методы, используемые для реализации основных функций. Так, например, если ИС взаимодействует с сетями международного информационного обмена, то дополнительно в ней должны быть реализованы такие функции:

- Функция анализа защищенности. Для этого требуется разработка специализированных программных продуктов – сканеров безопасности.

- Функция обеспечения безопасного межсетевого взаимодействия. Для реализации этой функции применяются средства межсетевого экранирования, которые обеспечивают возможность фильтрации на сетевом уровне пакетов, протоколов, интерфейсов, запросов.

- Функция обнаружения вторжений. Эта функция реализуется за счет использования в ИС специализированных программно-аппаратных средств.

Для обеспечения безопасности ПД при удаленном доступе к ИС рекомендуется применять также и криптографические методы защиты передаваемой информации. При этом выбор конкретного алгоритма должен определяться степенью важности передаваемых данных и адекватной оценкой возможных посягательств на них.

Таким образом, дипломная работа о защите ПД потребует от выпускника готовности к изучению норм права, способности к аналитическому мышлению, глубоких знаний в области математики и творческого подхода к реализации системы!

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.