Разработка системы информационной безопасности ЛВС SEO-компании

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽ Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽

Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽ Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽

Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽ Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽Описание

Работа подготовлена и защищена в 2015 году.Актуальность темы выпускной квалификационной работы обусловлена тем, что развитие компьютерных технологий значительно меняет все сферы деятельности человека в современном обществе. Под воздействием компьютерных технологий меняются формы экономической деятельности, виды и типы организаций (предприятий), характер взаимоотношений между работодателями и служащими, персоналом и клиентами.

В настоящее время трудно себе представить организацию (предприятие), не использующую компьютерные сети: практически все программное обеспечение (операционные системы, системы управления базами данных, корпоративные информационные системы управления и др.) разрабатывается для его использования в компьютерных сетях. Компьютерные сети уже давно стали основными средствами связи между людьми, занятыми в различных сферах экономики и общественной жизни.

Таким образом, с учетом чрезвычайной востребованности и повсеместного использования компьютерных сетей, в науке и практики актуализируется проблема защиты информации. Повсеместное внедрение в различные сферы экономики и общества информационных систем для передачи зачастую важной конфиденциальной информации, рассчитанных на функционирования в сетевом режиме, обостряет проблему ее защиты в компьютерных сетях от несанкционированного доступа. Изложенные факторы актуальности темы обуславливают следующую формулировку объекта и предмета исследования:Объект исследования в данной выпускной квалификационной работе – компьютерные сети. Предмет исследования – методы и средства защиты информации в компьютерных сетях.Цель данной выпускной квалификационной работы – Разработать комплекс мер по защите информации в сетях ООО «XXX».

Задачи данной выпускной квалификационной работы можно представить следующим образом:

- 1. Рассмотреть организационную и экономическую характеристику ООО «XXX»

- 2. Анализ программно-аппаратных средств ООО «XXX»

- 3. Анализ основных путей обеспечения информационной безопасности

- 4. Реализация программно-аппаратной разработки защиты информации

- 5. Определить экономический эффект от внедрения.

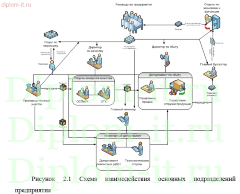

Дипломная работа состоит из трех частей. Первая посвящена рассмотрению деятельности ООО «XXX», в том числе рассмотрены структура управления компании, экономическое показатели его деятельности, структура локальной вычислительной сети.

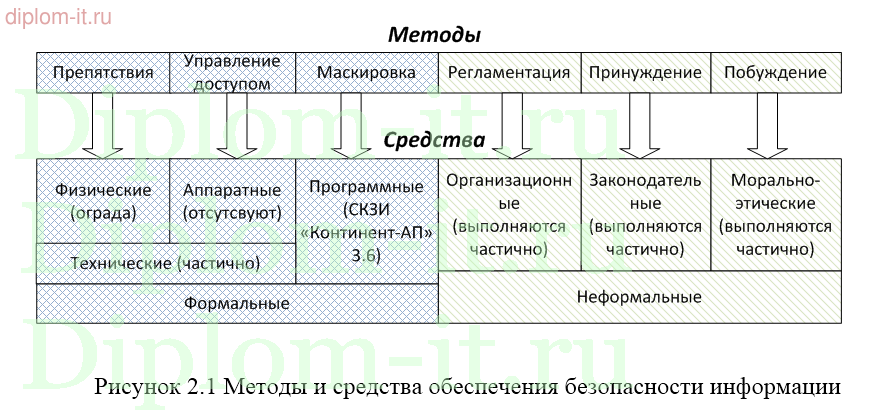

Во второй главе рассмотрены основы обеспечения информационной безопасности. В частности, в данной главе проведена классификация угроз по следующим основаниям:

- • По природе возникновения

- • По степени преднамеренности проявления

- • По положению источника угроз

- • По источнику угрозы

- • По виду нарушения информационной безопасности

- • По объекту воздействия

- • По степени воздействия на АСУ

- • По характеру воздействия на защищаемую информацию

- • По способу реализации

В качестве типовых угроз информационной безопасности рассмотрены угрозы следующих причин:

- • Распределенное хранение файлов

- • Удаленные вычисления

- • Топологии и протоколы

- • Службы Обмена сообщениями

- • Прочие проблемы безопасности ЛВС

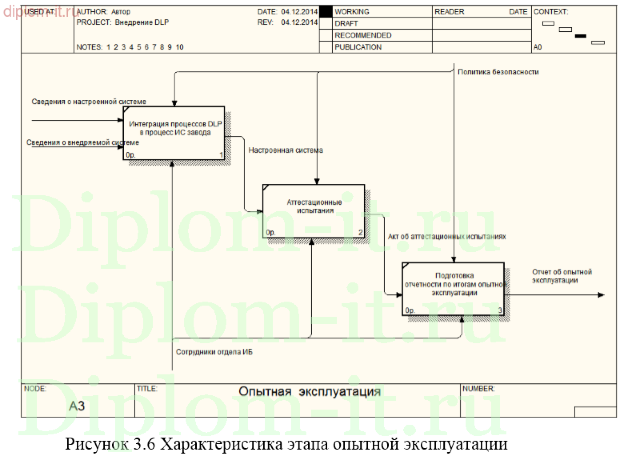

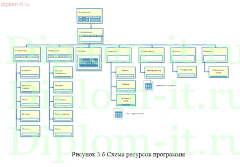

В третьей главе также проведен анализ программно-аппаратных средств защиты информации в локальной вычислительной сети. В частности рассмотрены такие вопросы, как:

- • Защита с помощью применения межсетевых экранов;

- • Защита с применением виртуальных сетей.

Далее проанализированы существующие технологии анализа защищенности ЛВС, включая технологии защиты от вирусов и актуальные вирусные угрозы. В этой же главе выбраны средства защиты информации.В четвертой главе описан социальный эффект от внедрения системы защиты информации и рассчитаны экономические показатели.

Характеристики

Год | 2015 |

Область | КСЗИ |

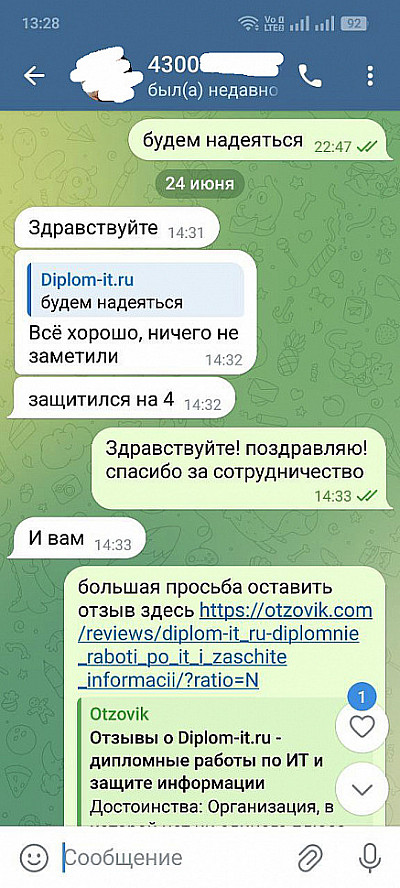

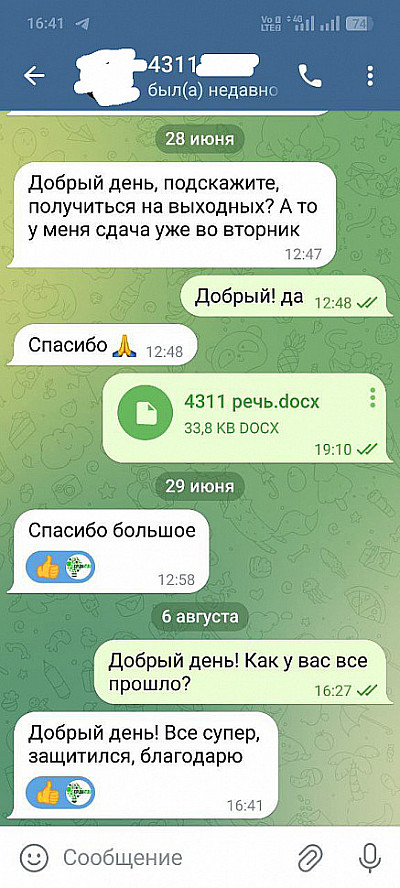

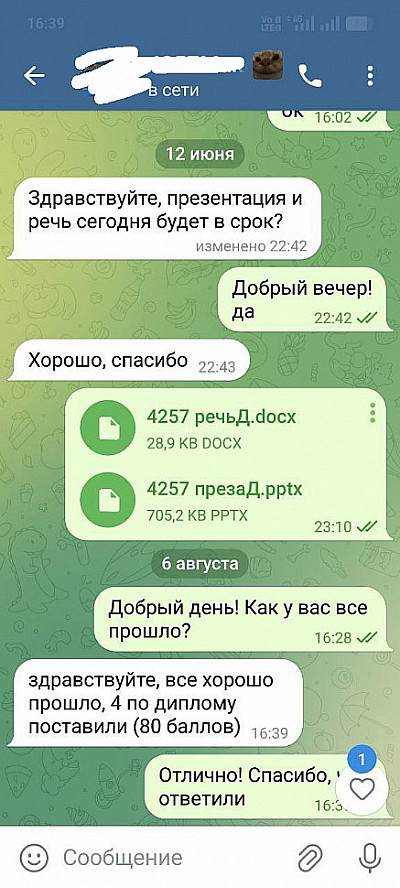

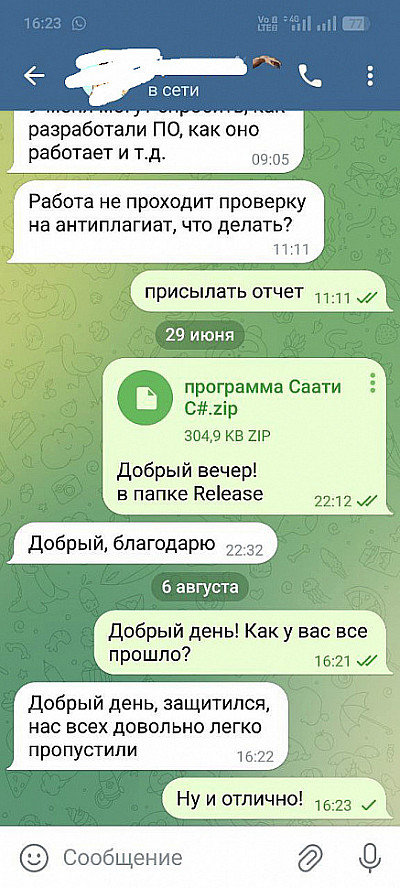

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.