Метод и алгоритмы управления потоками данных в беспроводных системах промышленного мониторинга

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации9 000 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации9 000 ₽ Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 9 500 ₽

Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 9 500 ₽ Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике8 900 ₽

Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике8 900 ₽ Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽

Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽Описание

Год подготовки и защиты работы: 2021.

Информационные технологии обрели глобальную популярность, причем и среди простых людей, и среди организаций разного масштаба и вида деятельности. Стремительная цифровизация мира порождает новые вызовы, с которыми ранее человечество не сталкивалось. Актуальной ВКР подтверждается тем фактом, что вопрос информационной безопасности сегодня стоит очень остро, а большинство современных решений не могут гарантировать 100% защиту.

Объект исследования – информационные системы в промышленной сфере. Предмет – система информационной безопасности в рассматриваемом предприятии.

Цель ВКР – реализовать эффективную систему защиты данных в информационной системе промышленного предприятия.

Поставленная цель достигается за счет выполнения следующих задач:

1. Проанализировать подходы к защите данных в компьютерных сетях, выделить ключевые принципы, задачи и проблемы;

2. Классифицировать угрозы и слабые места компьютерных сетей;

3. Выделить наиболее популярные методы защиты и провести их подробный анализ;

4. Написать ТЗ (техническое задание) на разработку системы защиты данных.

5. Внедрить систему защиты в информационную систему предприятия.

В ходе написания ВКР использовались различные методы научных исследований. Изучена тематическая литература и нормативно-правовая база. Проведена подробная аналитика и сравнение.

Практическая значимость ВКР подтверждается возможность реального применения разработанной системы защиты, которая может быть легко внедрена в существующую информационную систему организации.

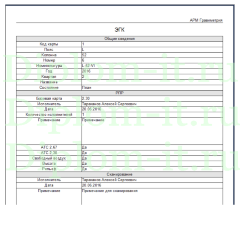

Характеристики

Программа с исходниками | да |

Год | 2021 |

Файлы схем | да |

Никогда не думала, что буду обращаться к кому-то за написанием дипломной работы, но в связи с очень высокими требованиями научного руководителя решила на свой страх и риск обратиться сюда. Спасибо данной компании за мои восстановленные нервы и ментальное здоровье. Всегда на связи, понравилось, что все правки, которые возникали у научного-все вносилось и причем без доплаты, вопросов. Вошли в положение и написали все достаточно быстро, причем учли то, что ранее я сама уже написала. За цену отдельный лайк.

Отличный сервис, буквально выручил меня! Как-то туго у меня учеба шла в этом году, дипломную сам написать не смог. Обратился сюда, рассказал, что нужно сделать. В итоге, получил отличный балл! Большое вам спасибо, что выручили в сложной ситуации. Кстати, взяли совсем немного, особенно, если учитывать, как хорошо сделали мою работу, определенно рекомендую.

Из-за высокой загруженности не успевал написать дипломную по программированию самостоятельно, поэтому обратился в эту компанию. Ребята очень отзывчивые, договорились обо всём быстро. Антиплагиат прошел без проблем, однако пришлось столкнуться с такой проблемкой, как небольшие замечания от руководителя, но с этим решили тоже быстро, внесли коррективы, причем без доплат, и все остались довольны.

Во-первых, сразу же оценила, что на мои письма быстро отвечают, а не морозятся, заставляя понервничать, а во-вторых, с самой работой справились на все 5, как и оценил преподаватель) Даже исправлять ничего не пришлось, чему я была приятно удивлена. Со всеми бы так проходило сотрудничество)

Практически вся наша группа заказывала дипломные работы здесь. Привлекли адекватные цены, качество работы, высокая степень уникальности. Также презентация и доклад входят в комплект работы, их не нужно дополнительно оплачивать, как в других компаниях. Лично от моей работы руководитель был в восторге, очень хвалил, в итоге защитилась очень хорошо.