Применение DLP-систем как инструмента обеспечения информационной безопасности компании, диплом по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽ Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽ Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽

Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽Описание

Работа подготовлена и защищена в 2016 году в РосНОУ (Российский Новый Университет, г. Москва), Факультет информационных систем и компьютерных технологий, Направление Информационные системы и технологии, Код 09.04.02, Программа Безопасность информационных систем.

Безопасность в информационных технологиях понимается как комплекс мер и воспринимается как единая система. Компьютерная безопасность может иметь разные аспекты, среди которых нет более или менее значимых, здесь важно все. Нельзя просто взять и отказаться от части каких-то мер, иначе система просто не заработает.

Компьютерная безопасность немногим отличается об безопасности в прямом смысле. В реальных условиях никто не поставит хорошую дверь с дорогим замком на деревянный сарай с дыркой в стене. Также, как и автомобиль с новой резиной, но нерабочими тормозами будет небезопасен. Аналогичная ситуация и в компьютерной безопасности, где нудно соблюдать меры защиты в любых точках соприкосновения с враждебной средой. И каждый ресурс в такой системе, будь то компьютер или сервер компании должен быть надежно защищен. Также защиты требуют и сами файлы, и вся ЛВС. Доступ ко всем данным тоже лучше организовывать безопасный, да и все люди, работающие с информацией, являются звеном в цепочке механизма, который отвечает за работу всей системы безопасности.

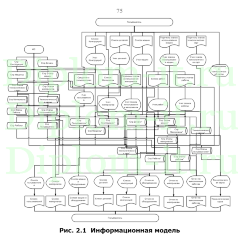

Рассматриваемый проект исследует информационные активы компании и их уязвимости при различных типах угроз. Определено, что в этом случае компания теряет прибыль, также опасности подвергается репутация компании, что ставит под вопрос ее дальнейший успех.

В качестве главного решения по реализации сохранности ИС от утечек информации принято решение об применении методик защиты от утечек (DLP).

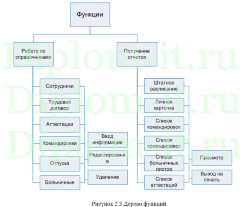

Система защиты хранения и перемещения секретных данных имеет следующие функции:

- Нахождение – Поиск секретных и персональных данных, где бы они ни находились, их учет и автоматическое управление удалением или перемещением данных;

- Отслеживание – Анализ характера применения секретной информации независимо от того, используем ли пользовать ресурсы корпоративной сети или нет;

- Безопасность – Автоматическое принуждение к соблюдению правил безопасности для профилактической защиты секретной информации и предотвращения ее утечки из компании;

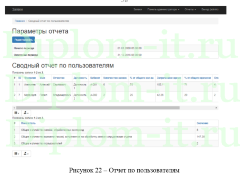

- Регулировка – Внедрение единой политики по всему предприятию, отчет о происшествиях и преодоление их последствий, полноценный анализ контента — и все это в рамках одной платформы.

Данная система поддерживает выполнение таких задачи, как:

- Отслеживание и регулирование перемещения секретных персональных данных по сетевым каналам связи (e-mail, web, ftp);

- Слежение за действиями пользователей на ПК (применительно только к операциям, связанным с передачей секретных данных — на USB-накопитель, запись на диски, через ЛВС или печать);

- Слежение за корпоративной сетью компании (в том числе файловыми серверами, порталами, системами ЭДО и рабочими станциями) на предмет неупорядоченного хранения сведений конфиденциального характера и персональных данных.

В рамках диплома по защите информации рассматривается объект, использующий в процессе документооборота данные, являющиеся коммерческой тайной. При этом можно сделать вывод, что данный объект подлежит анализу в рамках требований, выставленных ГТК, и в момент несоответствия его необходимо доработать. Предметом исследования становится защита от утечки секретных данных из компании.

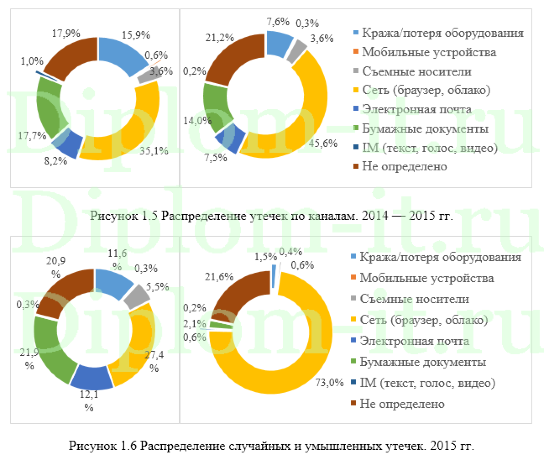

Актуальность работы определена количеством утечек данных в компаниях и важностью защиты от таких утечек. Эти задачи реализуют указанные DLP – системы.

В процессе выполнения дипломной информационная безопасность решаются некоторые задачи.

Минимизации утечек секретных данных по основным каналам передачи данных:

- Пользовательский веб-трафик (HTTP, FTP, P2P и др.);

- Использование электронной почты;

- Пользовательская электронная почта;

- Программы для обмена СМС;

- Локальная и сетевая печать;

- Контроль доступа к портам ввода-вывода, к которым относятся: дисководы, CD-ROM, USB – устройства, инфракрасные, LPT и COM-порты.

Основной цель диплома станет определение возможных фактов утечки информации при помощи систем глубокого анализа трафика.

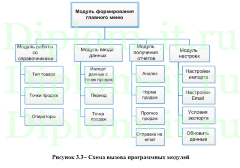

Диплом включает в себя три главы. Краткое их описание приведено ниже.

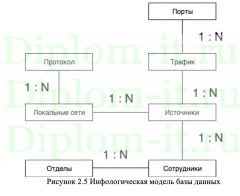

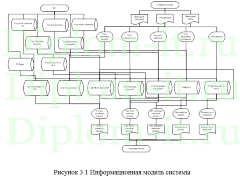

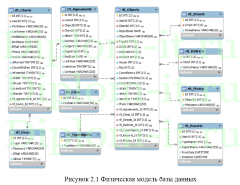

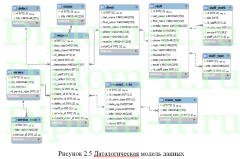

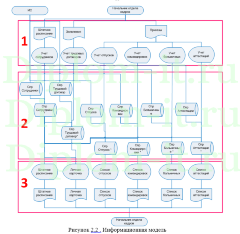

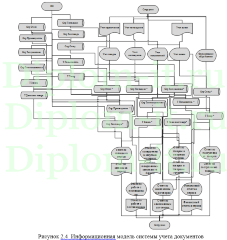

В первой главе исследуется задача построения ИБ, для решения которой проводится характеристика ИС компании, угроз ИБ, и определение требований к СЗ ИБ.

Во второй главе выделяются общие вопросы работы DLP-систем, их роль и особенности применения, проводится сравнительный обзор существующего ПО.

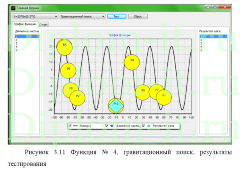

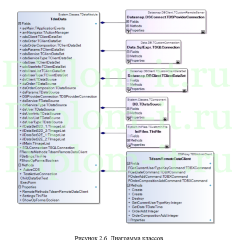

Третья глава включает разработку дополнительной подсистемы предотвращения утечек секретных данных, а именно в рамках анализа сетевых пакетов на граничащих узлах

Работа содержит программу на языке Delphi.

Характеристики

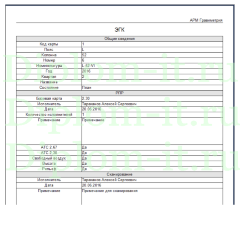

Программа с исходниками | Да, Delphi |

Год | 2016 |

Область | DLP |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.