Организация криптографической защиты информации в информационной системе ИТ сервиса, диплом по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽

Разработка интернет-магазина строительных материалов, диплом разработка интернет-магазина5 760 ₽ Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽ Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽

Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽ Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽Описание

Работа подготовлена и защищена в 2017 году для специальности 10.03.01 Информационная безопасность.

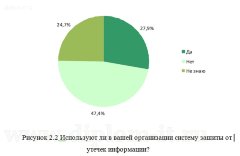

Актуальность тематики данной ВКР состоит в том, что ЗИ является сегодня насущной потребностью любой компании.

Информация – данные о лицах, предметах, фактах, событиях, процессах и явлениях независимо от формы их реализации.

Современное общество в нынешнем состоянии просто немыслимо без носителей данных. Носитель данных - это устройство, используемое для записи, хранения и считывания данных, однако сегодня данный термин не может охватить все доступные функции современных носителей. А их история началась еще очень давно.

Современный мир определяется постоянным увеличением роли данных. Производственные процессы делятся на оборудование, материалы, энергия – это материальные составляющие, и технологии производства - нематериальные составляющие. Увеличивается число сфер производства, где все 100% состоят из одной информации, например, веб-дизайн, создание ПО или компьютерных игр, реклама и т.п. Значение и итоговая цена информационной компоненты в подобном современном производстве очень велика.

Информация не может быть сама по себе, в отрыве от своего носителя, который постоянно обновляется и улучшается.

С увеличением важности и ценности данных, на носителях возникает потребность надежного хранения и защиты. Утечка или утрата данных может нести за собой материальный ущерб. Важно понимать, что данные – это лишь один из элементов управления, НСД в которое приводит к катастрофическим последствиям в любом деле.

Надежная ЗИ стоит дорого, поэтому нужно сравнить возможный ущерб от разглашения или потери данных со стоимостью затрат на ее защиту и тогда уже принимать решение о ее важности.

При постановке задач ЗИ выявляют список вероятных угроз, включающий их источники, а также методы возможной защиты.

При выборе схемы ЗИ очень важно учесть объективную надежность и наличие сертификата, что может дополнительного гарантировать отказ в передаче защищаемой информации злоумышленнику.

Различают 2 вида ЗИ носителя – защита самого носителя или только данных на нем.

Первый вид имеет методики ЗИ, которые делят на аппаратные, программные и комбинированные. Методом ЗИ становится криптография. Организационные мероприятия ЗИ могут весомо минимизировать риски потери данных и самого носителя.

Комбинированные методы включают как защиту носителя- аппаратную защиту, так и хранящихся в нем данных - программную защиту.

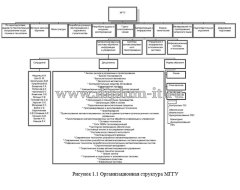

Объектом исследования в проекте - ЗИ в ООО «ИТ-сервис», предметом исследования считается криптографические средства ЗИ.

Цель ВКР по безопасности – Организация криптографической защиты информации в информационной системе ООО «ИТ-сервис».

Для достижения поставленной цели необходимо решить следующие задачи:

- Рассмотреть основные проблемы, определить задачи и выделить принципы защиты от потерь данных;

- Провести анализ основных методов и средств защиты от потерь данных;

- Проанализировать основные угрозы и риски;

- выбрать криптографические средства защиты и разработать порядок их внедрения;

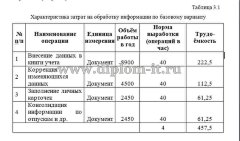

- Выполнить расчет технико-экономического эффекта от внедрения выбранных средств криптографической защиты информации программного продукта.

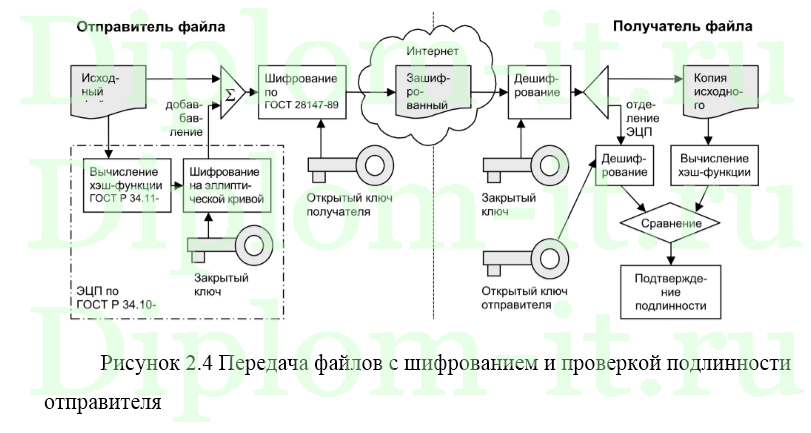

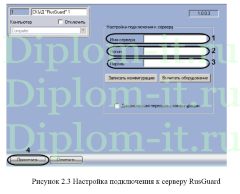

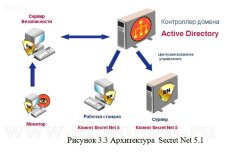

По итогу отбора программных средств, выбор был сделан на ПО, включающем следующие компоненты:

- ViPNet CSP;

- ViPNet SafeDisk;

- ViPNet OFFICE;

- ViPNet Office Firewall;

- ViPNet Personal Firewall.

Оценка полученной эффективности говорит о том, что затраты окупятся компании за7 месяцев.

Основными угрозами для локальной сети будем считать:

- Заражение данных и компонентов ЛВС вирусной угрозой;

- Использование внедряемых программно-аппаратных закладных устройств;

- Использование средств подавления обмена данными;

- Подлог данных при передаче их по каналам особой важности, а также через СМИ;

- Подделка или хищение данных, ответственных за принятия обоснованных решений органом управления;

- Перенаправление потоков в ВКС путем нелегального ограничения или воспрещения доступа к данным для зарегистрированных пользователей;

- Поражение каналов телекоммуникации и узлов связи на физическом уровне;

- Поломки и сбои в работе технических и программных средств.

Кроме вышеперечисленных угроз, также могут проявляться угрозы организационно-координационного характера: несогласованность типов данных, плохая отладка и совместимость ПО и т.п. инциденты.

Характеристики

Год | 2017 |

Область | VPN |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.