Модернизация антивирусной защиты в компании, дипломная работа по информационной безопасности

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽

Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽ Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽ Разработка автоматизированной системы учета товаров и продаж для торговой компании9 200 ₽

Разработка автоматизированной системы учета товаров и продаж для торговой компании9 200 ₽ Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽

Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽Описание

Работа подготовлена и защищена в 2018 году в Московском Финансово-промышленном университете Синергия, Факультет Информационных систем и технологий, для специальности «Информационные системы и технологии», специализация «Безопасность информационных систем».

Важным аспектом любой безопасной компьютерной сети (КС), не взирая на ее сложность и назначения, становятся программные средства для борьбы с вирусными угрозами.

Под угрозой ИБ часто понимают случай, ведущий к нарушению целостности системы. Уязвимость ИС показывает факт вероятности происхождения подобной угрозы.

С системной точки любая угроза делится на внешнюю и внутреннюю. Внешние угрозы зачастую случаются из-за неограниченности доступа в ИС из вне. Внутренние угрозы определены неверными действиями сотрудников или уже являются следствием случившихся, но еще не обнаруженных угроз.

В рамках функциональности угрозы делят на случайные и преднамеренные. Изначально, случайности неизбежны – просчеты сотрудников, некорректность хранения информации, системные сбои и т.д.). Преднамеренные угрозы являются брешами ИС и безусловно опаснее (шпионские и вирусные атаки, изменение данных, трафика, действия вирусов и т.д.).

Угрозы могут также быть явными и скрытыми. Основные последствия их – отказ в обслуживании, блокирование доступа к подсистемам, тривиальная или неустранимая неисправность всей системы.

Безусловно, угрозам подвержены как государственные (БД спецслужб, ГИБДД, компаний) так и коммерческие компании (изменение контрактов, хищение денег и данных).

НСД включает в себя различные варианты доступа к данным ИС в обход активных средств защиты и правил для реализации требуемого уровня безопасности (утечки, нарушения полноценности данных, DOS-атака). НСД часто реализуется взломщиком через специальное ПО (вирусное либо зараженное), технические каналы связи (сеть, карта памяти, флешка). Степень выявления каждого НСД можно оценить по уровню нанесенного или возможного ущерба.

Программы-деструкторы – это код, наносящий определенный вред ИС. Такое ПО обычно делится на активное и пассивное. Пассивное не выводит ИС из строя, более безобидно и ущерб от него скорее косвенный. Активное ПО своей основной задачей ставит разрушение системы и несет явный экономический вред, и его размер неизвестен.

Понятие программа-деструктор применяется для того, чтобы определить совокупность всех известных и неизвестных незаконных программ (вирусное ПО, трояны, черви, сканеры, считыватели и т.п.).

Разделения программ-деструкторов нет, но есть классификация по: параметрам, принципам действия, среде развития, методу заражения и т.д. Классические параметры: изменение данных, очистка дисков, модификация ОС. Самые известные вирусы: черви (worm), компаньоны (companion), макровирусы (macros), полиморфы (polymorphic).

Суть всех уязвимостей уже известна давно и хорошо описана в статье Лаборатории Касперского – к примеру, дыры в ПО, ошибки фильтров, нюансы протоколов, выполнение анализа трафика, корректировка IP-адресов, DOS-атаки. Сам вирус способен изменяться в среде ИС, разделяться, обновляться, начинать эпидемию, которая охватит всю систему и полностью выведет из работы.

Программы-деструкторы становится основной проблемой защиты ИС. Атаки на сервера с данными идут постоянно, потери только увеличиваются.

Цель проекта – обновление системы антивирусной защиты ИП Терещенко Д.Г.

Объект анализа — это ИП Терещенко Д.Г., а предмет изучения - процесс обновления антивирусной защиты.

В рамках подготовки проекта использовались методики изучения литературы по теме работы, изучение нормативов и статистики, применялись методики сравнения и анализа.

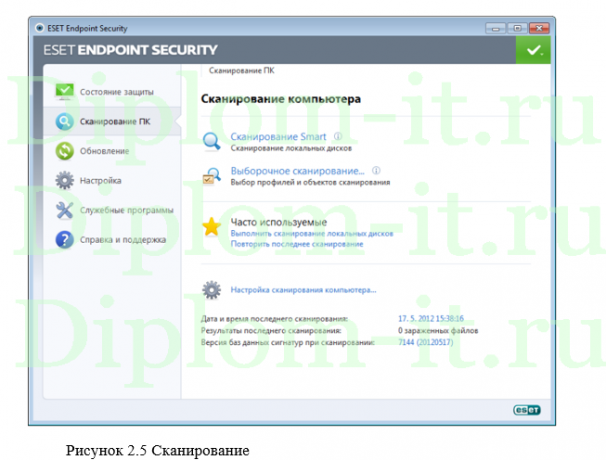

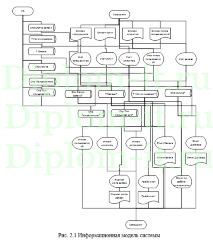

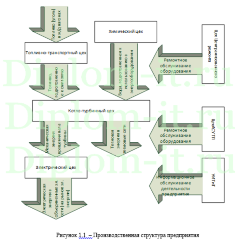

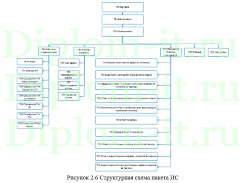

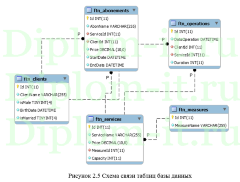

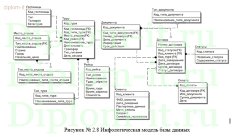

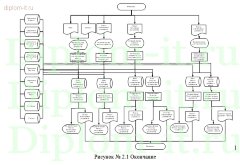

Первая часть исследует работу компании, определяет информационные активы, подлежащие защите, риски и угрозы ИБ. Описана текущая система ИБ, выбраны задачи и определены организационные и технические меры.

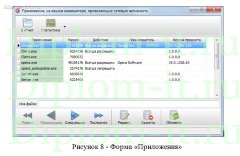

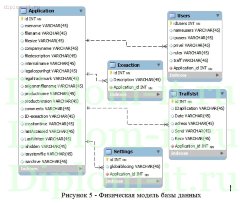

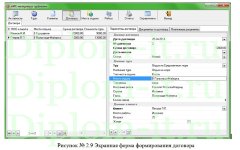

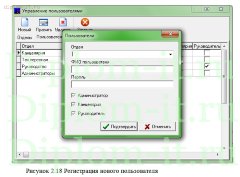

Вторая часть описывает правовую основу обеспечения ИБ, организационно-административные меры, суть программно-аппаратного комплекса и реальный пример выполненного проекта.

Третья часть оценивает результативность всей работы и период полной окупаемости.

Характеристики

Файлы схем | да |

Год | 2018 |

Программа с исходниками | нет |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.