Разработка частной политики управления доступом к корпоративной информационной системе центрального офиса компании

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽ Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽

Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽ Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽

Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽ Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽

Программные комплексы поддержки принятия управленческих решений (учет рабочего времени сотрудников)10 680 ₽Описание

Работа подготовлена и защищена в 2015 году в Институт информационной и экономической безопасности МЭИ.В данной работе будут рассмотрены угрозы нарушения конфиденциальности – это угрозы, связанные с доступом к информации вне привилегий доступа, имеющегося для данного конкретного субъекта. Подобные угрозы могут возникать вследствие «человеческого фактора» (например, случайное делегировании тому или иному пользователю привилегий другого пользователя, или некорректной организации управления информацией), сбоев в работе программных и аппаратных средств, неправильной организации политики конфиденциальности, некорректного применения технологий, несвоевременного обнаружения и анализа угроз. Это и определяет актуальность темы выпускной квалификационной работы. В качестве предмета исследования выбрана организация ГК «XXX». В настоящее время в данной компании требуется глубокое понимание механизмов конфиденциальности. Для этого необходимо создать хорошо продуманную систему и составить частную политику управления доступом к информации.

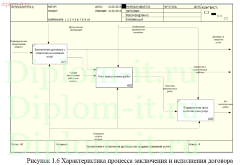

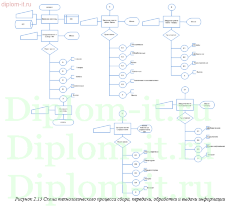

Целью работы является разработка частной политики управления доступом к корпоративной сети организации, позволяющей учесть технологии ввода информации как внутри, так и снаружи корпоративной сети, способы работы с информацией, уровень ее конфиденциальности в существующей системе защиты информации с учетом стратегии развития бизнеса.В первой главе работы рассмотрены типы конфиденциальной информации, которая должна быть защищена в соответствии с требованиями нормативно-правовых актов, определен конкретный перечень конфиденциальной информации для ГК «XXX», рассмотрены угрозы для каждого вида информационных активов. В этой же главе дано определение частной политики безопасности и порядка ее использования.

Описаны существующие методы и способы защиты информации, применяемые в компании.Во второй главе работы дана краткая характеристика ГК «XXX», обоснована необходимость разработки частной политики информационной безопасности, определены цели ее разработки.

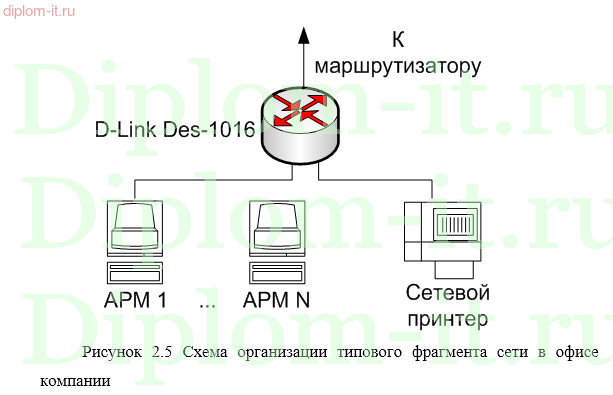

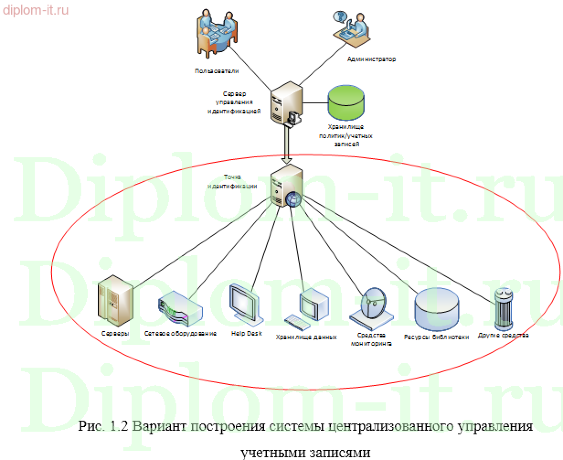

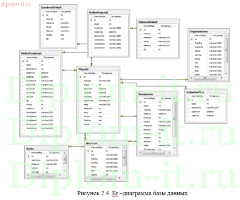

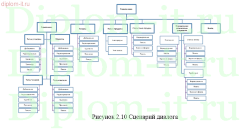

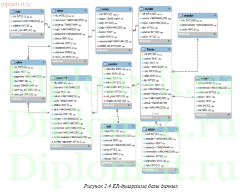

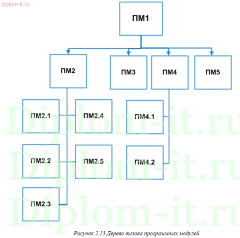

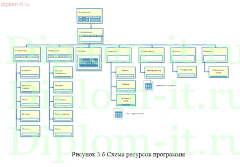

В этой же главе рассмотрена структура корпоративной информационной системы компании, приведена схема расположения рабочих станций и серверного оборудования на плане помещений, описано используемое программное обеспечение. Определено, что конфиденциальная информация из-за отсутствия частной политики управления доступа подвергается угрозам, что требует создания частной политики управления доступом к информационным ресурсам компании.В третьей главе работы определен перечень и состав документов по формированию частной политики доступа к информационным ресурсам ГК «XXX», определены права доступа для каждой из групп пользователей к внутренним ресурсам, внешним сегментам сети.

Характеристики

Год | 2015 |

Область | Политика ИБ |

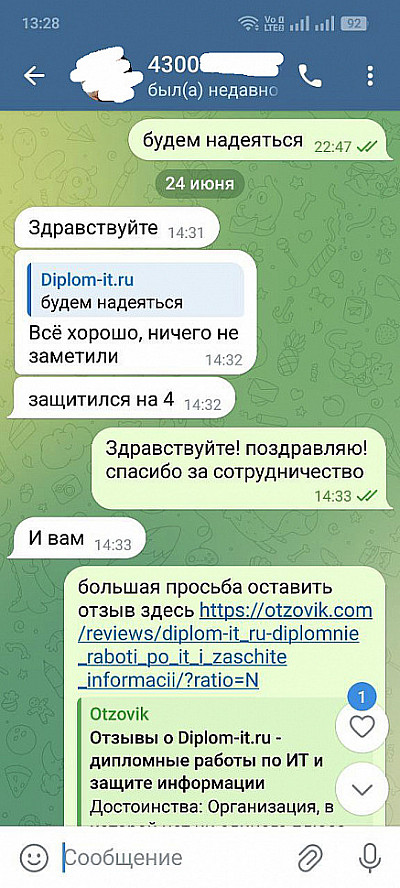

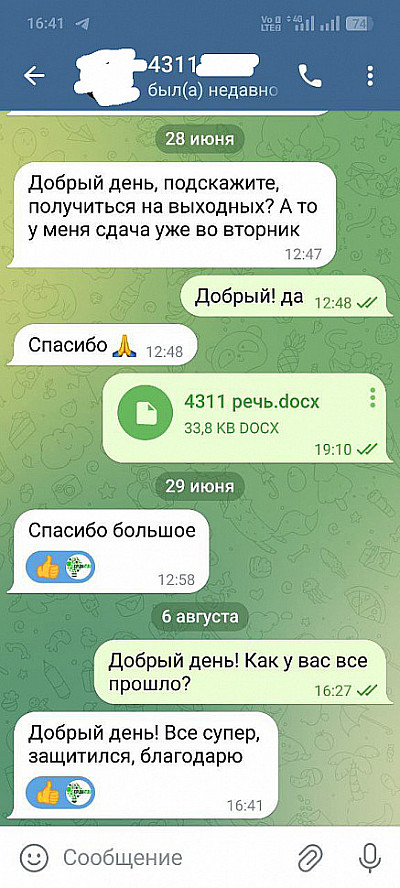

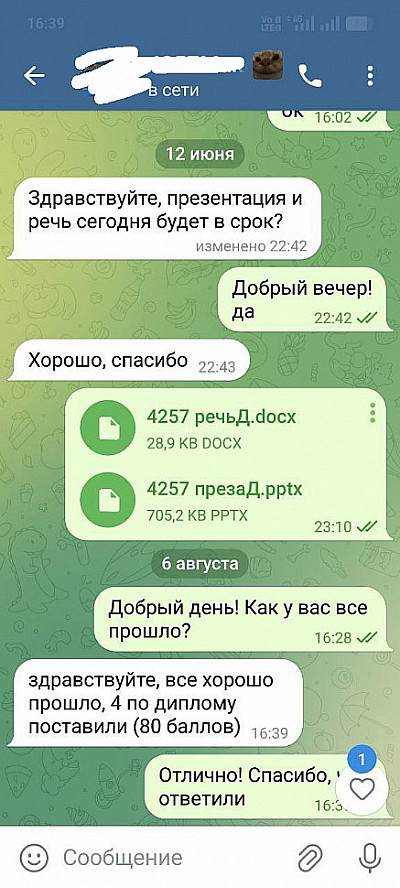

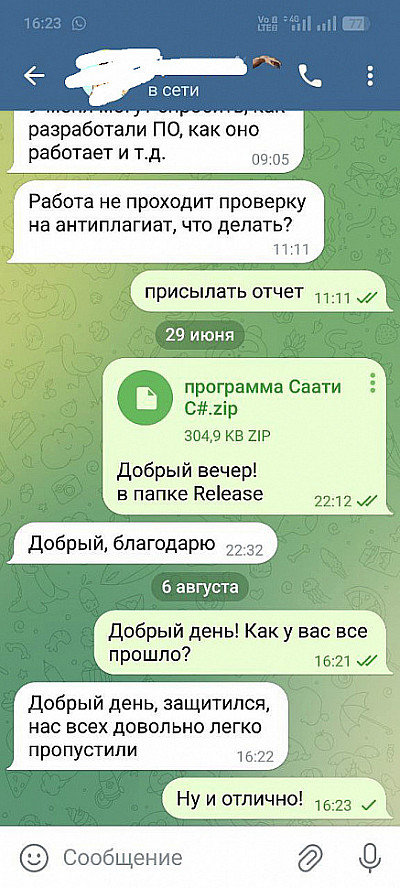

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.