Гарантии при заказе дипломной работы по информатике

Гарантии при покупке готовой работы по информатике

Свяжитесь с нами в любом мессенджере по номеру +79879159932 - написать в Telegram, Whatsapp

Гарантии при заказе дипломной работы по информатике и ИТ

Дипломная работа - это итог обучения в Вузе, поэтому в случае, если по какой-то причине у Вас возникают вопросы при ее выполнении, мы можем Вам в этом помочь.

Сайт diplom-it.ru начал свою работу 18.08.2010 года, но и до этого наш коллектив занимался выполнением дипломных работ по информационным технологиям и защите информации на заказ. То есть мы обладаем уже достаточно солидным опытом в данном направлении образовательной деятельности. Наши программисты – это не студенты или какие-то другие случайные люди, а профессионалы, для которых программирование – основное занятие. Опыт помогает правильно оценить сложность работы, посоветовать клиенту лучшую тему или направление разработки, правильно выполнить, а в некоторых случаях и предугадать требования руководителя.

Таким образом, первой гарантией является наш опыт и продолжительная работа в подготовке дипломных работ по информатике на заказ. Прежде чем взяться за консультацию, Вам, как клиенту будет задано максимальное количество уточняющих вопросов по требованиям к дипломной работе (если это необходимо). На основании полученной информации мы определяем, сможем ли мы вообще на нужном уровне проконсультировать Вас. То есть мы не беремся за любой заказ, а только за тот, который мы сможем выполнить и выполнить хорошо, и это является следующей гарантией выполнения качественной работы.

Немаловажное значение имеет и финансовая сторона вопроса. В настоящее время у нас принят такой порядок оплаты, при котором для начала работы нужна предоплата в размере всего лишь 20% от общей стоимости, то есть размер предоплаты невелик. Предоплата служит доказательством серьезных намерений клиента и позволяет нам быть уверенными в том, что работа не будет остановлена после того, как какая-то часть диплома уже будет готова.

Далее оплачиваются только готовые части ВКР (дипломной работы) по информатике и только после того, как они высланы клиенту.

Все замечания выполняются бесплатно, причем срок доработок неограничен – Вы можете заказать консультацию летом (когда цены на диплом самые низкие), а сдать следующей весной (когда цены на диплом самые высокие). При этом доработки будут выполняться также быстро и в также же полном объеме, как если бы Ваш диплом закончили писать вчера.

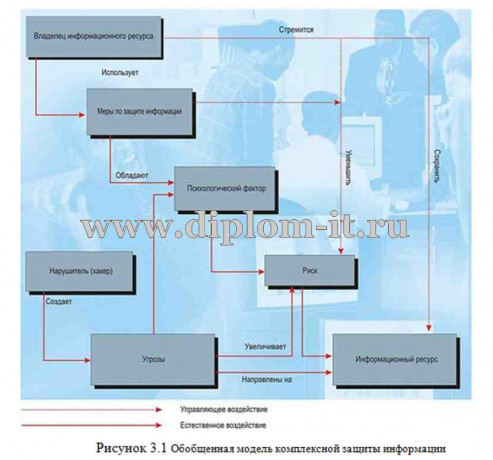

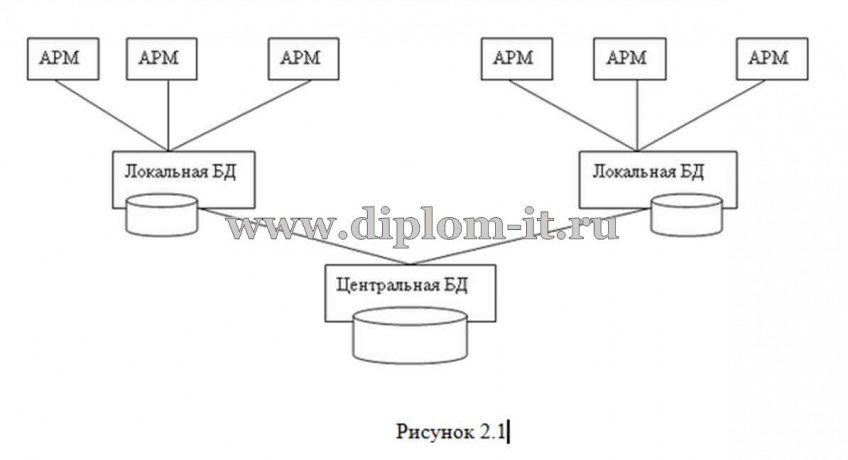

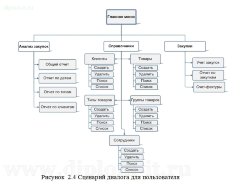

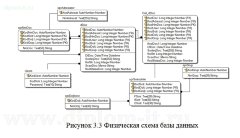

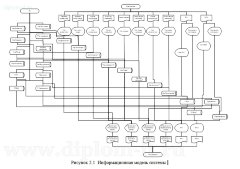

Администратор нашего сайта постоянно находится на связи и Вы сможете написать или позвонить ему – он в курсе всех подробностей каждой из работ. Поэтому если вдруг Вашему руководителю понадобилось добавить в диплом схему потоков данных или логическую модель базы данных, или же диаграмму компонентов – это не страшно, мы все сделаем вовремя.

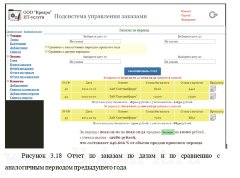

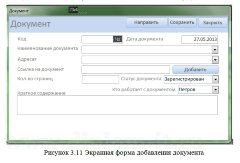

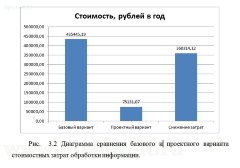

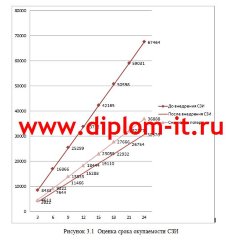

В наших работах по информатике разъясняются все схемы, таблицы, сравнения, рисунки - всего то, что так нравится преподавателям и из чего потом можно будет сделать хорошую презентацию и нормально защититься, без всяких заумных вопросов.

Дипломные работы по информатике обычно проверяют на содержание заимствованного текста, для каждого Вуза определен свой порядок такой проверки. Наиболее часто это сервис Антиплагиат.Вуз. Мы обязательно подвергаем работы такой проверке, и если не выдвинуто других требований, это сервис antilagiat.ru, минимальное значение - 75%. Клиент может указать любое другое значение или сервис. В наших работах - высокий уровень оригинальности.

Таким образом, нашими гарантиями в качественном выполнении ВКР (дипломной работы) являются:

1. Имеющийся у нас опыт в выполнении именно дипломных работ по информационным технологиям и защите информации;

2. Мы не беремся за работу, которую не сможем выполнить на качественном уровне, поэтому будьте готовы к вопросам);

3. Небольшой размер предоплаты и тот факт, что оплачивать полученные части диплома надо после их получения;

4. Строгое соблюдение сроков и задания на дипломную работу;

5. соблюдение требований при проверке работы на плагиат (если не задано другое, диплом проверяется в системе antiplagiat.ru, минимальное значение оригинального текста – 75%).

6. Ну и конечно же, отзывы наших клиентов - их Вы можете почитать на любом независимом сайте.

Гарантии при покупке готовой дипломной работы

Как у любого покупателя интернет-магазина, у наших клиентов часто возникает вопрос – а какие гарантии Вы даете тому, что работа, описанная на сайте:

1. Действительно существует;

2. Действительно содержит все элементы (программу, презентацию и так далее), указанные в описании;

3. Программа действительно работоспособна;

4. Весь комплект будет действительно выслан после оплаты.

Итак, будем отвечать по пунктам.

1. Чтобы убедиться в наличии работы, Вы можете запросить демо-версию работы (примерно вот такую);

2. Чтобы убедиться в наличии всех элементов работы, Вы можете запросить скриншот папки с дипломной работой (как вот здесь);

3. Чтобы убедиться в работоспособности программы, Вы можете запросить видео с работой программы (подготовка видео осуществляется в максимально короткие сроки).

4. Также Вы можете связаться с администратором сайта по Skype, Telegramm, Zoom и просмотреть работу в режиме демонстрации экрана (логин Skype- diplom-it.ru).

По ведущейся нами статистике, около 85% процентов клиентов обращаются к нам по совету своих товарищей, друзей, знакомых, одногруппников.

Часто заказывают корректировки работы под требования своего ВУЗа или доработки программ. Поэтому мы заинтересованы в том, чтобы:

• Не просто продать готовый дипломный проект, но еще и заработать на этом дополнительно (за выполнение корректировок);

• Совершивший покупку клиент посоветовал наш сайт своим знакомым, товарищам, и так далее.

Каждого клиента мы просим оставить отзыв (которые можно самостоятельно найти в интернете).

Кроме того, Вы можете купить интересующую Вас дипломную работу по информатике по частям.

Таким образом, наличие, соответствие работы описанию на сайте и получение Вами работы в течении 10 минут после оплаты – гарантированы.

Остались вопросы? Свяжитесь с нами:

diplom.it.ru@gmail.com

или

в любом мессенджере по номеру +79879159932 - написать в Telegram, Whatsapp.

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽ Разработка сайта для онлайн заказа и доставки еды6 480 ₽

Разработка сайта для онлайн заказа и доставки еды6 480 ₽ Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽

Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽ Разработка автоматизированной системы учета товаров и продаж для торговой компании11 040 ₽

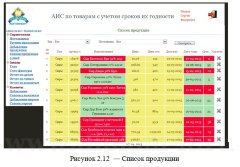

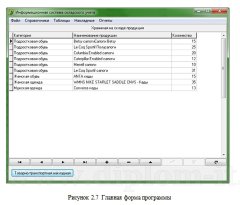

Разработка автоматизированной системы учета товаров и продаж для торговой компании11 040 ₽