Разработка комплексной защиты информации в Акционерном обществе "Омский научно-исследовательский институт приборостроения"

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽

Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽ Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽

Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽ Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽

Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽ Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽Описание

Работа подготовлена и защищена в 2023 году.

Угрозы информационной безопасности по состоянию на сегодняшний день вполне реальны и они представляют собой определенное событие (происшествие) при появлении которого информации может быть нанесен вполне реальный ущерб. Данный ущерб может выражаться следующими образами:

· Утрата информационных данных.

· Кража ценной коммерческой информации.

· Повреждение данных.

· Получение несанкционированного доступа к информационным данным.

Угрозы информационной безопасности в современном мире бывают самыми разными, и они классифицируются по таким основаниям:

· Угроза взлома информационной сети.

· Деструктивные действия пользователей (осознанные либо неосознанные) которые приводят к нежелательным изменениям в информационных данных и даже к их утере.

· Кража информационных данных.

· Нежелательные утечки информации.

· Разрушение информации в результате деятельности вирусных программ.

Материальный ущерб от порчи либо кражи информационных данных может быть весьма ощутимым.

В данной дипломной работе всесторонне рассматривается объект, который при обороте документов использует информационные данные, представляющие коммерческую ценность. В рамках данной работы такой объект следует всесторонне проанализировать на его соответствие всем актуальным требованиям, которые были выставлены непосредственно ГТК. Ели таковые требования не соответствуют, то непосредственно сам рассматриваемый и анализируемый объект подлежит обязательной модернизации. В результате можно сделать итоговый вывод, суть которого заключается в том, что рассматриваемый объект подлежит всестороннему анализу.

Темой дипломного проекта является разработка комплексной защиты информации в АО «ОНИИП».

Целью проекта является повышение уровня защищенности системы информационной безопасности в АО «ОНИИП».

Диплом состоит из 3 глав. Краткое описание каждой из них приведено ниже.

Выпускная квалификационная работа содержит введение, три структурированных главы, заключение, список использованных источников.

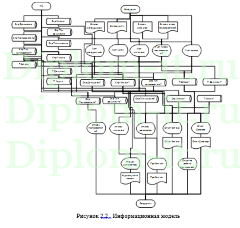

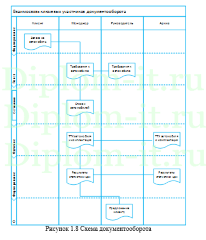

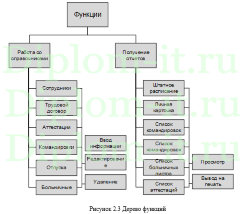

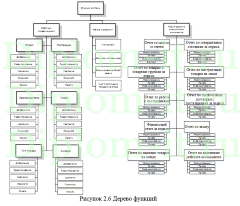

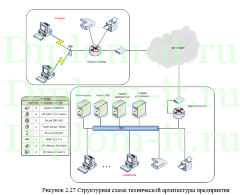

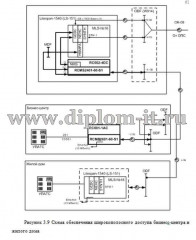

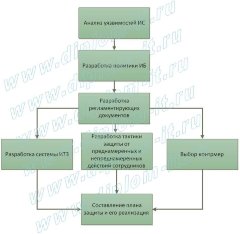

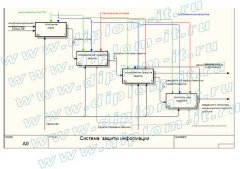

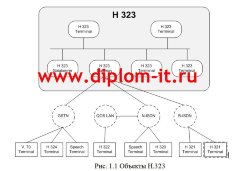

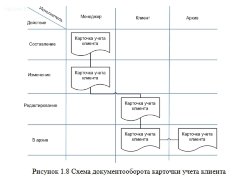

В первой части работы рассматривается текущая ситуация, связанная с обеспечением информационной безопасности на предприятии. В процессе изучения структуры управления, экономического положения и структуры информационной системы компании были изучены ее финансовое положение, а также основные информационные ресурсы, которые являются основными информационными активами, обеспечивающими защиту информации в деятельности компании. В данном разделе описаны основные риски и угрозы, связанные с активами, а также рассмотрены существующие средства защиты и определены их недостаточные возможности. В результате анализа и выбора комплекса задач, связанных с информационной безопасностью, был выбран комплекс организационных и инженерных мер.

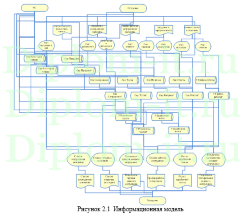

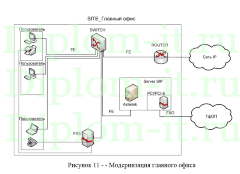

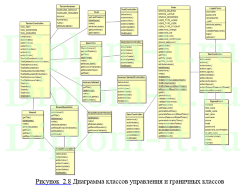

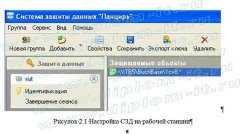

Вторую главу мы начинаем с анализа существующего законодательства, касающегося защиты информации в настоящее время. В соответствии с основными организационными мерами, структурой и способами защиты информации, были рассмотрены основные методы и способы защиты информации, а также описаны контрольные примеры применения предложенных мер и методов защиты информации, включая построение схем программ и аппаратных средств на основе выбранного комплекса.

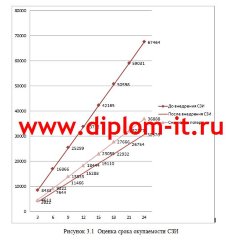

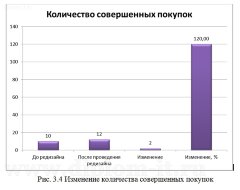

В третьей главе рассматривается экономическая эффективность от внедрения защитных мер, которые были выбраны. В данном случае эффективность оценивается как снижение рисков, связанных с возможными угрозами информационной безопасности для выбранного объекта. В результате проведенного расчета показателей, можно сделать вывод о том, что принимаемые меры эффективно снижают уровень угроз в данный момент.

Характеристики

Год | 2023 |

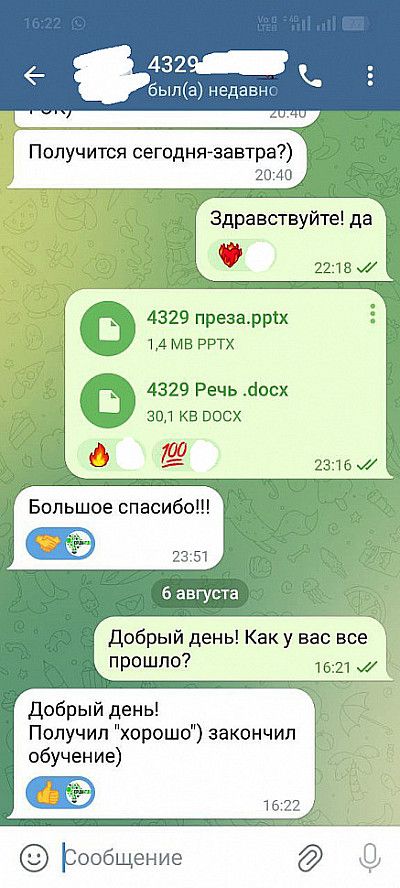

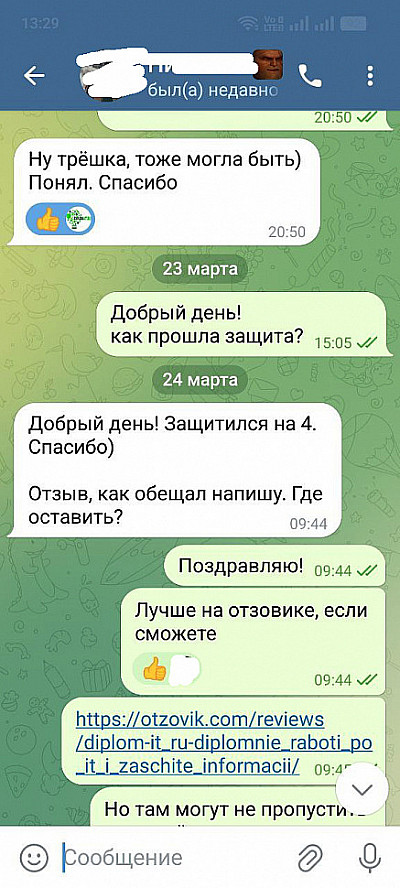

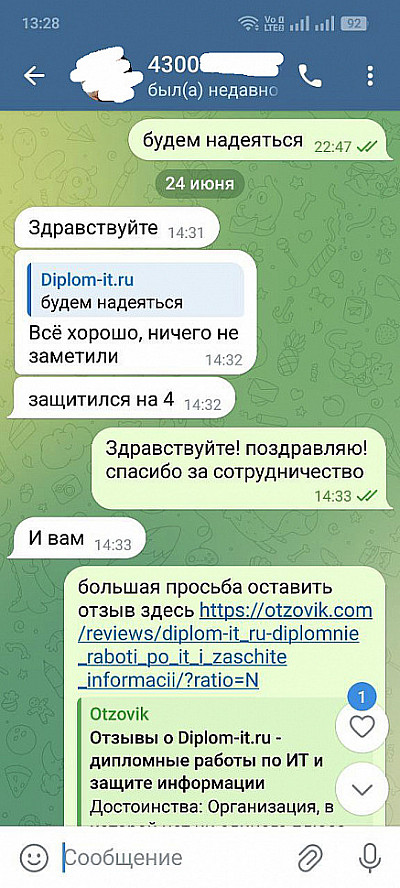

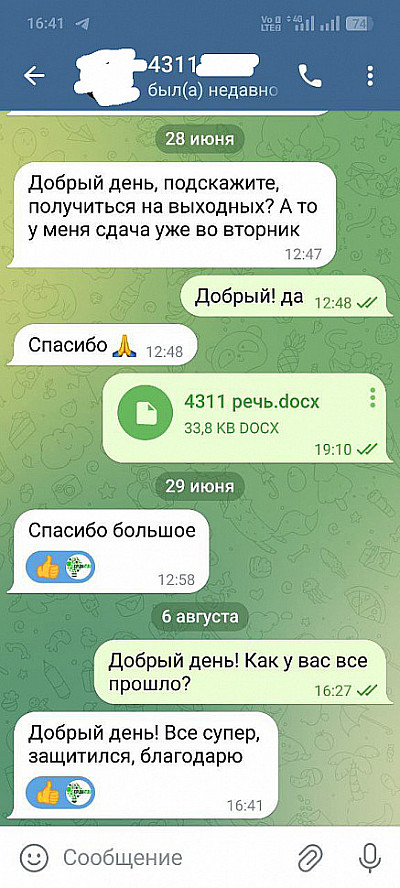

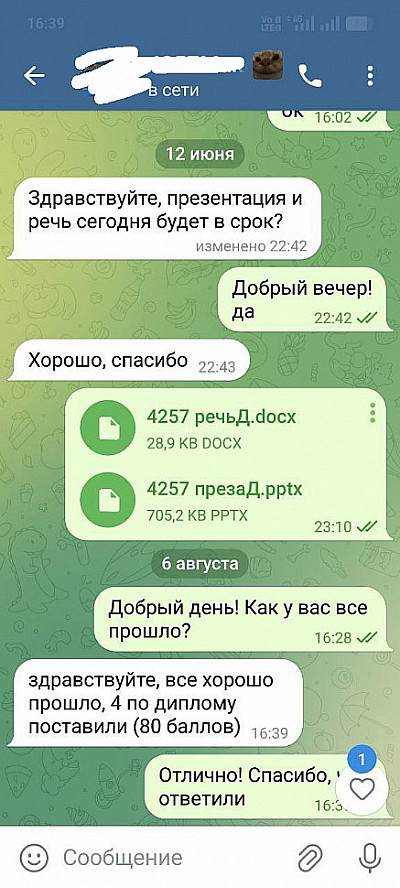

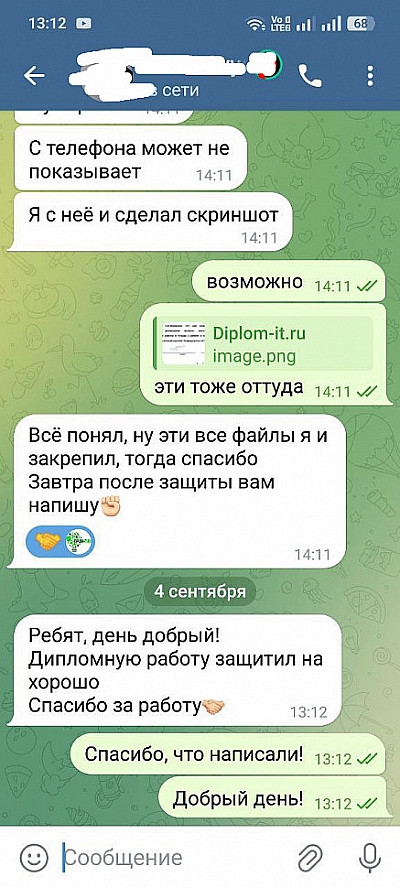

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

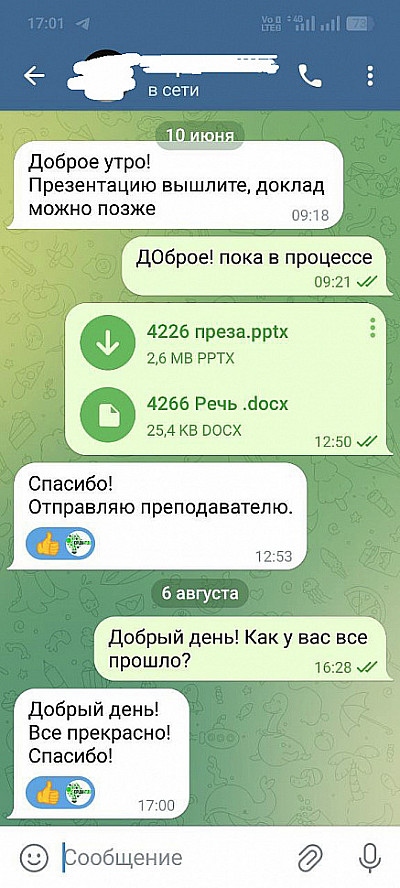

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

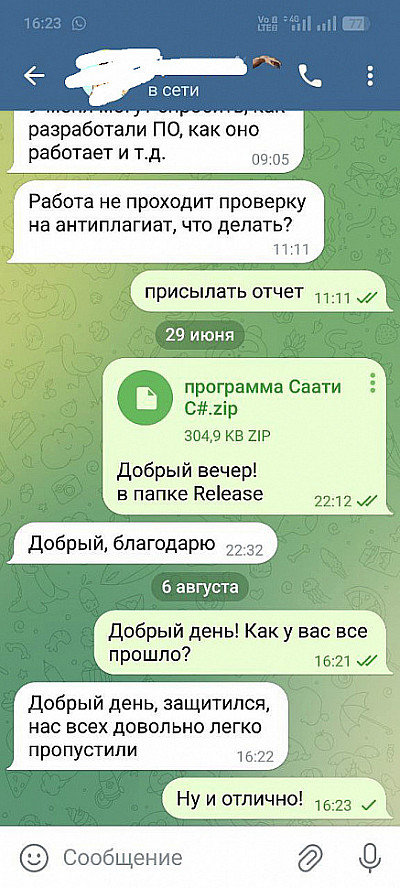

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.