Разработка комплекса защитных мер по обеспечению информационной безопасности _nix систем, ВКР по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Применение DLP-систем как инструмента обеспечения информационной безопасности компании, диплом по защите информации10 680 ₽

Применение DLP-систем как инструмента обеспечения информационной безопасности компании, диплом по защите информации10 680 ₽ Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽

Разработка информационной системы инвентаризации оборудования4 800 ₽7 599 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽ Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽

Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽Описание

Работа подготовлена и защищена в 2021 году.

Создание эффективной системы информационной безопасности является довольно сложной и трудоёмкой запчей. Для её успешного решения важно предварительно оценить, какие именно угрозы для информационной системы определённой компании являются наиболее актуальными по состоянию на сегодняшний день.

В связи с этим, важной задачей является всесторонняя оценка рисков, существующих как для данных в частности, так и для всей информационной системы в целом.

Потенциальные угрозы выявить можно только при помощи проведения тщательного анализа.

В данной работе осуществляется всестороннее исследование основных вопросов, касающихся непосредственно оценки угроз безопасности информационной сети и передающихся (хранящихся) данных.

В частности, также тщательно анализируются самые распространенные ошибки информационной безопасности.

Нюансы и новизна работы:

В первую очередь наиболее стремительно развиваются угрозы безопасности основанным на Unix- системах инфраструктурам.

Таким образом, остро стоит вопрос их защиты.

В частности, наиболее актуальны следующие разновидности угроз:

● Целевые угрозы.

● Угрозы преднамереные и непреднамеренные.

● Нецелевые угрозы.

Также стоит заметить, что угрозы информационной безопасности могут исходить из следующих источников:

● Хакеры.

● Преступники.

● Сотрудники либо заказчики, недовольные политикой компании либо иными факторами.

● Создатели зловредных вирусов и их непосредственные распространители.

Угроза информационной войны также может вполне представлять опасность.

Хакеры и преступники в своём арсенале имеют различные методы и средства воздействия на инфомационве системы.

По данной причине работы по бесперебойной эксплуатации информационных систем и по защите данных стали более трудоёмкими и дорогостоящими.

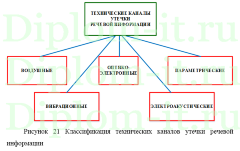

Также повсеместное распространение получают беспроводные информационные системы. Их обслуживание и защита также отличаются повышенной сложностью и требует наличия определённого багажа знаний.

Угроза влома таких информационных систем стремительно растёт, а их производство и обслуживание постепенно перемещается за границу.

Кража и потеря информации зачастую случается по причине отсутствия, как таковых, надежных программ обеспечивающих безопасность информационных систем. В последнее время о возможных атаках хакеров и о возможности взлома информационных систем волноваться стали даже чиновники высшего ранга.

На сегодняшний день возникла необходимость в улучшенных методах обеспечения безопасности компьютерных информационных систем.

Стандартной методики анализа и последующей оценки рисков угроз информационной безопасности для организаций и компаний, ведущих деятельность в сфере электронной коммерции, по состоянию на сегодняшний день, не существует.

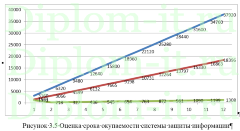

Также оцениваются всесторонне и разновидности защиты ИС, степень их эффективности и экономической целесообразности.

Анализ исследований осуществляется в следующем порядке:

● Определение основных угроз безопасности информационных систем.

● Выбор варианта защиты ИС.

● Анализ рисков угроз информационной безопасности.

● Определение экономической эффективности осуществления работ по защите ИС.

Цель дипломной работы:

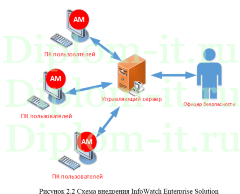

Основная цель работы - всесторонний анализ информационно - телекоммуникационной инфраструктуры интернет- магазина и компаний электронной коммерции.

Последующая организация мер по защите данных и информационных *nix систем.

Максимально эфффективная ззащита информации компании является основной тематикой исследования данной работы.

Характеристики

Год | 2021 |

Файлы схем | да |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.