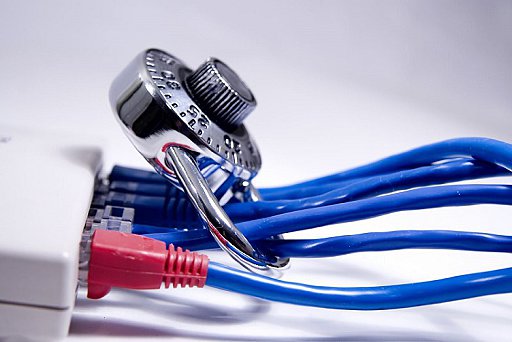

В современном мире проблема информационной безопасности за последние несколько лет становится очень актуальной. Связано это в первую очередь с тем, что все больше компаний внедряют на производство и в управленческую структуру автоматизированные программные комплексы, способные ускорить бизнес-процессы. Подобный стремительный переход к информационному обществу обязывает всех производителей и разработчиков софта, который используется в коммерческих целях, повышать качество выпускаемой продукции. Это требование касается не только надежной и стабильной работы, но и обеспечению конечного пользователя гарантиями, что к его личным данным не будет несанкционированного доступа извне, и вся информация будет надежно защищена.

В современном мире проблема информационной безопасности за последние несколько лет становится очень актуальной. Связано это в первую очередь с тем, что все больше компаний внедряют на производство и в управленческую структуру автоматизированные программные комплексы, способные ускорить бизнес-процессы. Подобный стремительный переход к информационному обществу обязывает всех производителей и разработчиков софта, который используется в коммерческих целях, повышать качество выпускаемой продукции. Это требование касается не только надежной и стабильной работы, но и обеспечению конечного пользователя гарантиями, что к его личным данным не будет несанкционированного доступа извне, и вся информация будет надежно защищена.

Но каждый студент должен понимать, что любое исследование, связанное с проблемами безопасности данных, является очень ответственным мероприятием, и выполнять какие-либо действия необдуманно тут категорически нельзя. Для начала нужно разобраться в методике управления и организации информационных потоков в компании, которую вам предстоит изучать на предмет информационной защищенности. На этом этапе важно выявить все слабые места информационных систем (неограниченный доступ, отсутствие сетевых экранов, фаерволов, небезопасное хранение паролей, деактивированные антивирусные системы и т.д.). Исходя из итогов этой проверки необходимо составить полный отчет и предоставить его вашему научному руководителю и руководству компании. И уже исходя из рекомендаций, которые буду получены после анализа данных, приступать к реализации системы защиты. Тут у вас два пути решения проблемы:

- В случае, если выбранный диплом по информационной безопасности связан с разработкой защищенной информационной системы, то нужно составить грамотное ТЗ, в котором будут прописаны все желаемые уровни защиты, и уже исходя из этих данных находить варианты реализации ПО (подбор языка программирования, прикладного обеспечения, ввод алгоритмов криптозащиты и фильтрации трафика и т.д.);

- В случае, если необходимая защитная система уже имеется, задача студента-исполнителя сводиться к тому, чтобы либо внедрить в нее написанный модуль, отвечающий за контроль доступа к информации и ее защиту в случае попытки хищения, либо организация физической защиты и установка дополнительных программ, выполняющих поддержку информационной безопасности и сохранности данных.