Под системой защиты информации сегодня понимается комплекс мер, которые позволяют предотвратить и уведомить заранее о нарушении порядка и правил обработки и хранения информации, а также в случае несанкционированного доступа к источникам хранения данных с целью их вывода из стоя, уничтожения, копирования данных или других возможных вариантов незаконного использования.

Под системой защиты информации сегодня понимается комплекс мер, которые позволяют предотвратить и уведомить заранее о нарушении порядка и правил обработки и хранения информации, а также в случае несанкционированного доступа к источникам хранения данных с целью их вывода из стоя, уничтожения, копирования данных или других возможных вариантов незаконного использования.

И в первую очередь актуальность подобных работ связана с тем, что сегодня практически на каждом предприятии и в каждой фирме есть по нескольку десятков рабочих станций и пара серверов для хранения баз данных и всей пользовательской информации. Важно понять, что порой данные, с которыми работает компания, являются коммерческой или служебной тайной. И должны соответствующим образом охраняться и контролироваться, чтобы не допустить прецедента их передачи третьим лицам, которые могут насести серьезный вред как репутации компании, так и ее финансовому благосостоянию. В любом случае, рисковать не стоит, и всегда лучше потратить какие-то средства на защиту данных на серверах и пользовательских ПК, чем потом избавляться от последствий.

Повышенное внимание к защите данных и популярность тематики информационной безопасности объясняет тот факт, что ее часто выбирают современные студенты-выпускники для своих дипломных работ, основная цель которых заключается в изучении предметной области какой-то отдельной организации, определение главных бизнес-процессов и всех информационных активов, которые используются фирмой, а затем реализацией прототипа системы, которая позволяла бы эффективнее обеспечивать рекомендуемые меры информационной безопасности и могла бы предотвращать попытки несанкционированного доступа или взлома АСУ. Для этого можно использовать различные аппаратные, программные или физические методы, а самым выгодным и наиболее действенным вариантом будет реализация комплексной системы безопасности, которая включает в себя все три перечисленных методики защиты данных совместно с применением нескольких типов шифрования и возможности автономной работы системы.

Подобный дипломный проект по защите информации по своей сути сложен и довольно трудоёмок, поэтому если вы оказались в ситуации, когда тема проекта уже выбрана и изменить ее нельзя, а выполнение самостоятельно невозможно (не хватает времени, отсутствуют некоторые практические и теоретические знания, высокая сложность и требования), вы всегда можете заказать диплом по защите информации в нашей компании, где у вас будет выбор – взять либо готовую работу, либо составить свою уникальную и какое-то время подождать, пока она будет написана.

В процессе разработки и внедрения любой

В процессе разработки и внедрения любой  Безусловно, многие из современных студентов знают не понаслышке, что подготовка и написание хорошего

Безусловно, многие из современных студентов знают не понаслышке, что подготовка и написание хорошего  Все ныне созданные информационные системы (ИС) нуждаются не только в качественном обслуживании и своевременном обновлении программного обеспечения, но и в надлежащей защите данных, которые находятся внутри самой системы и представляют значительную материальную ценность для их владельцев, будь то обычные пользователи или руководство компании. Именно поэтому за последние несколько лет, когда автоматизированные комплексы и компьютерные технологии начали быстро внедряться на рынок, стало особенно актуально создание профессиональных и специализированных средств защиты информационных носителей, будь то сервера, диски или переносные устройства хранения данных.

Все ныне созданные информационные системы (ИС) нуждаются не только в качественном обслуживании и своевременном обновлении программного обеспечения, но и в надлежащей защите данных, которые находятся внутри самой системы и представляют значительную материальную ценность для их владельцев, будь то обычные пользователи или руководство компании. Именно поэтому за последние несколько лет, когда автоматизированные комплексы и компьютерные технологии начали быстро внедряться на рынок, стало особенно актуально создание профессиональных и специализированных средств защиты информационных носителей, будь то сервера, диски или переносные устройства хранения данных.

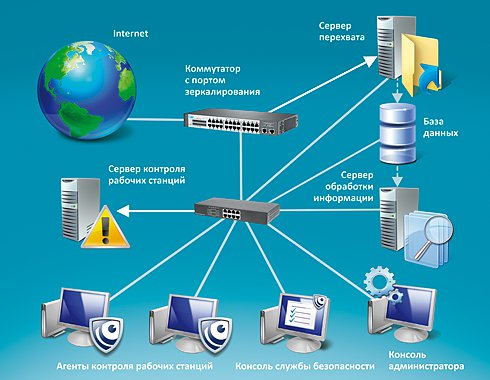

Проектировка, разработка, внедрение и использование системы защиты информации (СЗИ) подразумевает в первую очередь не только применение и реализацию необходимых механизмов для обеспечения безопасности данных, а также обращение к регулярному процессу, который смог бы контролировать все этапы производственного процесса при использовании комплексных средств защиты информации. Ведь только в таком случае все необходимые компоненты информационной системы, которые рационально используются для контроля того или иного процесса, объединяются в единый целостный механизм, который эффективнее действует не только против корыстных действий злоумышленников, но и активно защищает от некомпетентных и недостаточно осведомленных в работе с программным комплексом пользователей, а также от нештатных ситуаций и технических сбоев, к которым можно отнести внезапное отключение электропитания, разрыв Интернет-соединения и т.п.

Проектировка, разработка, внедрение и использование системы защиты информации (СЗИ) подразумевает в первую очередь не только применение и реализацию необходимых механизмов для обеспечения безопасности данных, а также обращение к регулярному процессу, который смог бы контролировать все этапы производственного процесса при использовании комплексных средств защиты информации. Ведь только в таком случае все необходимые компоненты информационной системы, которые рационально используются для контроля того или иного процесса, объединяются в единый целостный механизм, который эффективнее действует не только против корыстных действий злоумышленников, но и активно защищает от некомпетентных и недостаточно осведомленных в работе с программным комплексом пользователей, а также от нештатных ситуаций и технических сбоев, к которым можно отнести внезапное отключение электропитания, разрыв Интернет-соединения и т.п.

Современные ИТ помогают человеку не только разрабатывать и внедрять автоматизированные системы управления и контроля над различными сферами деятельности и производства, но также играют одну их главных ролей в процессе создания сложных комплексных систем безопасности, которые являются гарантом защищенности многих секретных предприятий и крупных компаний. Обычно подобные системы строятся на основе уже действующих методик защиты и состоят из нескольких самостоятельных частей, которые тесно взаимодействуют с друг-другом. К подобным подсистемам можно отнести и систему контроля и управления доступом, которая часто устанавливается при входе в помещения или здания.

Современные ИТ помогают человеку не только разрабатывать и внедрять автоматизированные системы управления и контроля над различными сферами деятельности и производства, но также играют одну их главных ролей в процессе создания сложных комплексных систем безопасности, которые являются гарантом защищенности многих секретных предприятий и крупных компаний. Обычно подобные системы строятся на основе уже действующих методик защиты и состоят из нескольких самостоятельных частей, которые тесно взаимодействуют с друг-другом. К подобным подсистемам можно отнести и систему контроля и управления доступом, которая часто устанавливается при входе в помещения или здания.

В нашем современном мире одной из главных ценностей становится информация, которая сегодня храниться в основном на различных электронных носителях. Большинство финансовых и бухгалтерских операций проводится также в виде электронных платежей и автоматизированного документооборота. Именно поэтому почти каждая компания уделяет большое внимание организации защищенной среды для надежного хранения и использования всех важных и конфиденциальных данных, которые не должны попасть в руки третьих лиц. Поскольку бизнес-процессы тесно связаны с использованием Интернет-ресурсов, основной целью для защиты становятся локальные вычислительные сети, а также корпоративные порталы, которые напрямую связаны с пользовательскими системами и имеют доступ к базам данных и другим важным информационным носителям.

В нашем современном мире одной из главных ценностей становится информация, которая сегодня храниться в основном на различных электронных носителях. Большинство финансовых и бухгалтерских операций проводится также в виде электронных платежей и автоматизированного документооборота. Именно поэтому почти каждая компания уделяет большое внимание организации защищенной среды для надежного хранения и использования всех важных и конфиденциальных данных, которые не должны попасть в руки третьих лиц. Поскольку бизнес-процессы тесно связаны с использованием Интернет-ресурсов, основной целью для защиты становятся локальные вычислительные сети, а также корпоративные порталы, которые напрямую связаны с пользовательскими системами и имеют доступ к базам данных и другим важным информационным носителям.

На данный момент существует огромное множество различных компаний, фирм и предприятий, деятельность которых неразрывна связана с обработкой, получением, генерацией, хранением и использованием различных информационных систем и ресурсов. Любое специализированное программное обеспечение обязательно использует некоторые виды ресурсов, вводит в базы данных полученные результаты, позволяет обмениваться информацией между пользователями, тем самым осуществляется непрерывный электронный документооборот, который связывает всех сотрудников, руководство компании и финансовые службы.

На данный момент существует огромное множество различных компаний, фирм и предприятий, деятельность которых неразрывна связана с обработкой, получением, генерацией, хранением и использованием различных информационных систем и ресурсов. Любое специализированное программное обеспечение обязательно использует некоторые виды ресурсов, вводит в базы данных полученные результаты, позволяет обмениваться информацией между пользователями, тем самым осуществляется непрерывный электронный документооборот, который связывает всех сотрудников, руководство компании и финансовые службы.

В современном мире понятия

В современном мире понятия  Проблема защиты информации на предприятии в современном мире стоит очень остро. С развитием информационных технологий, интернета, большинство организация и фирм перешло на систему электронного документооборота, и почти вся информация сейчас храниться на компьютере в спец

Проблема защиты информации на предприятии в современном мире стоит очень остро. С развитием информационных технологий, интернета, большинство организация и фирм перешло на систему электронного документооборота, и почти вся информация сейчас храниться на компьютере в спец