Защита информации в локальной сети компании является на сегодняшний день одной из основополагающих задач в процессе реализации АИС и последующего ее внедрения. И такая защита должна быть в активной фазе на каждом участке сети, чтобы не получилось так, что информация с защищенного компьютера попала на незащищенный и тут же оказалась в руках злоумышленников или была просто утрачена. Даже электронная почта, настроенная в незащищенной локальной сети, может быть опасна для пользователя и содержать спам-рассылку и вирусные программы.

Защита информации в локальной сети компании является на сегодняшний день одной из основополагающих задач в процессе реализации АИС и последующего ее внедрения. И такая защита должна быть в активной фазе на каждом участке сети, чтобы не получилось так, что информация с защищенного компьютера попала на незащищенный и тут же оказалась в руках злоумышленников или была просто утрачена. Даже электронная почта, настроенная в незащищенной локальной сети, может быть опасна для пользователя и содержать спам-рассылку и вирусные программы.

В случае, если ваш дипломный проект связан с обеспечением защищенного соединения нескольких компьютерных систем в условиях одной сети, то вы должны в первую очередь понимать, что для обычного пользователя локальная сеть обычно предоставляет определенные преимущества, благодаря которым она так распространилась и стала популярной, а именно:

- Доступность реализации общего доступа к различным файлам и папкам, подключение общих сетевых устройств и их совместное использование;

- Простота и легкость обработки входящих и исходящий данных, высокая скорость работы и стабильность соединения;

- Возможность удаленной работы и доступ в систему даже с домашнего компьютера.

Указанные выше преимущества необходимы для обычного пользователя, но несут существенный вред в плане безопасности ЛВС. И если установленный сервер еще может обеспечить защиту данных на уровне конкретного каталога, то пользователь, который имеет доступ дальше, может свободно использовать всю информацию. Также существует риск при передачи конфиденциальной информации с защищенного ПК на незащищенный. В результате данные могут быть рассекречены и переданы третьим лицам, и вся система безопасности становится ненужной.

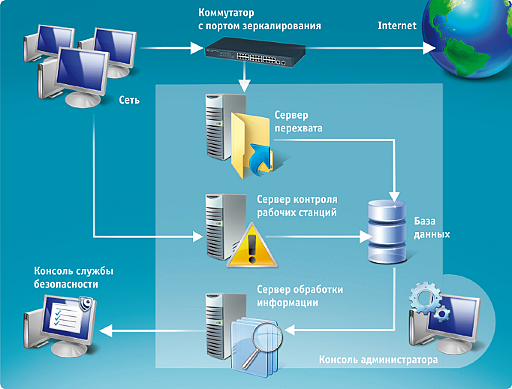

Что же мы можем иметь в итоге - для обеспечения эффективной защиты информации в локальной сети нужно уделять внимание не только топологии сети и учитывать возможность фильтрации трафика, считывания IP-адресов и пакетов данных, но и проводить активную работу среди самих пользователей, показывать на личном примере как нужно поступать в различных экстренных ситуациях и чего нельзя делать во благо обеспечения надежной защиты информации.

Но не последнее место занимают и современные ИТ, позволяющие грамотно реализовывать ЛВС и учитывать все элементы защиты еще на этапе проектирования системы, а также внедрение механизмов контроля и управления доступом для оптимального разделения прав между всеми пользователями сети.