Обоснование и выбор мест установки средств защиты информации от утечек по техническим каналам связи, ВКР по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽ Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽

Разработка ИС учета и обработки заявок пользователей на ТО и ремонт оргтехники (Help Desk), диплом по информатике10 680 ₽ Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽

Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽ Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽

Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽Описание

С развитием технических средств в сфере радиоэлектроники возникает потребность в защите информации от несанкционированного доступа, что делает актуальной тему исследования. Основной способ добычи данных – использование средств негласного съема информации, включая технические модули, элементы одежды и бытовые предметы. Передача перехватываемой информации может осуществляться через широкий спектр радиоустройств, что представляет серьезную угрозу для безопасности данных.

Передача информации по команде, накопление данных, а также внедрение закладных устройств в объекты происходит в процессе строительства или реконструкции. На этапе строительства объекта возможно размещение сложных устройств с дистанционным управлением, обеспечивающих контроль над помещениями, системами освещения, сигнализации и связи. Важно учитывать время и место внедрения таких устройств для эффективной работы системы.

Важно обеспечить безопасность предприятия путем установки закладок в интерьерах помещений и на предметах повседневного обихода во время профилактических работ. Например, замена обычного удлинителя на сетевую закладку и установка специальных розеток. Помещения должны быть под контролем во время нахождения посетителей, чтобы предотвратить возможные инциденты.

При обыденном функционировании организации, когда вход в помещение ограничен, но возможен доступ в соседние помещения, наиболее эффективным способом узнать нужную информацию является использование радиостетоскопов. Эти устройства позволяют получить необходимые данные, прослушивая звуковые сигналы, излучаемые стенами помещения, оконными стеклами, трубами систем отопления и водоснабжения. В таких ситуациях целесообразно устанавливать закладки прямо в интерьере помещения, например, скрыв их под креслом или столом, либо использовать закладки, маскированные под ручкой. Кроме того, можно применять закладки, заменяя ими предметы в помещении.

Для эффективного осуществления контроля над радиоволнами в окружающей среде применяются разнообразные технические средства радиомониторинга. Они используются с целью проведения организационно-технических мероприятий, таких как:

- выявление источников радиоизлучений, включая нелегальные устройства;

- определение местоположения этих источников;

- установление технических характеристик этих устройств;

- анализ передаваемой информации;

- определение соответствия работы на определенных частотах или в определенных режимах и другие задачи.

Путем грамотного и своевременного подхода к обеспечению безопасности информации можно выявить источник излучения с использованием различных технических средств.

Для защиты от подслушивания и несанкционированного съема информации существует несколько эффективных средств:

- автоматизированные комплексы сканирования, радиомониторинга и обнаружения источников электромагнитных излучений;

- сканирующие (коммутационные) приемники;

- частотомеры с расширенными функциями поиска;

- частотомеры;

- детекторы излучений.

Злоумышленники и конкуренты стали использовать более сложные устройства для подслушивания конфиденциальных разговоров, что представляет одну из угроз деятельности коммерческих предприятий.

Современные достижения науки и техники активно применяются для раскрытия секретов, не только спецслужбами, но и частными детективами и предпринимателями. Промышленный шпионаж в наше время использует разнообразные методы, такие как контроль над линиями связи и подслушивание разговоров с помощью радиозакладок и диктофонов в помещениях или автомашинах.

Специализированные государственные службы в основном применяют дорогостоящие и трудоемкие методы перехвата информации с различных технических устройств, таких как мониторы и принтеры компьютеров. Лазерное облучение оконных стекол, направленное радиоизлучение и другие приемы могут быть использованы для подслушивания "интересных" разговоров, но требуют специфических условий.

Средства и аппаратура, разнообразные и инновационные, используются в различных организационных и технических способах защиты, возникших из-за многообразия направлений подслушивания. Конкуренция между странами, организациями и отдельными членами общества за конкурентоспособное место на рынке и качество жизни обостряется в условиях быстрого развития человечества и благополучия развитых стран. Информация становится ключевым фактором конкурентоспособности в условиях глобализации, интеграции и интернационализации экономики.

Из-за дороговизны собственных исследований, расширение области сбора информации становится более привлекательным, несмотря на его незаконность. Недостатки законодательства по защите интеллектуальной собственности способствуют уклонению злоумышленников от юридической ответственности за свои противоправные поступки. Присутствие на рынке разнообразных незаконных технических средств способствует увеличению активности в области нелегального сбора информации.

Сегодня все больше и больше компаний и частных лиц сталкиваются с необходимостью обеспечения безопасности своих данных. Стремительное развитие технологий привело к появлению разнообразных средств защиты информации на рынке. Однако необходимо осознать, что просто наличие таких устройств не гарантирует полной безопасности данных. Важно уметь правильно выбирать и применять эти средства в зависимости от конкретных обстоятельств времени и места. В современном мире защита конфиденциальной информации становится все более актуальной и важной задачей для государства, организаций и частных лиц.

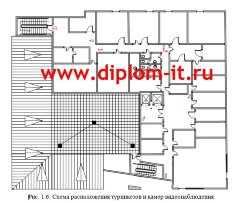

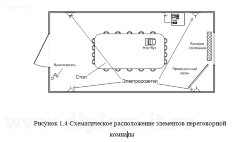

В ходе исследования рассматривается обеспечение конфиденциальности информации, хранящейся в специальной комнате с архивом преступников, путем анализа методов выявления скрытых способов съема данных и выбора соответствующего оборудования. Также проводится анализ потоков информации в специальной комнате и разрабатывается процедура осмотра помещения для выявления скрытых устройств съема информации без разрешения.

Характеристики

Программа с исходниками | нет |

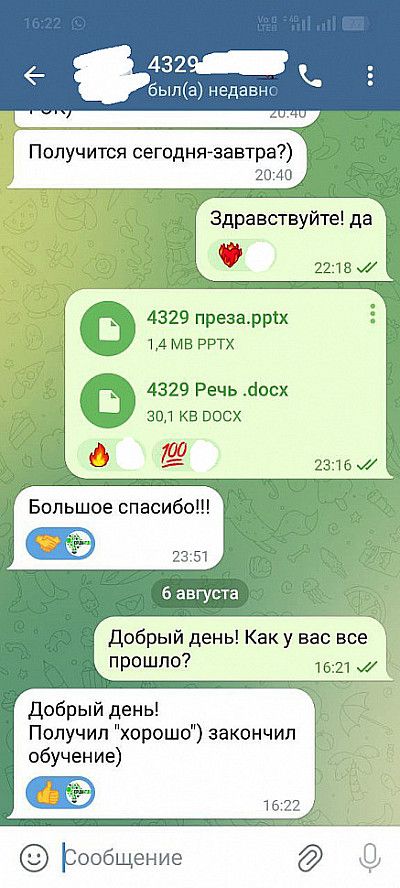

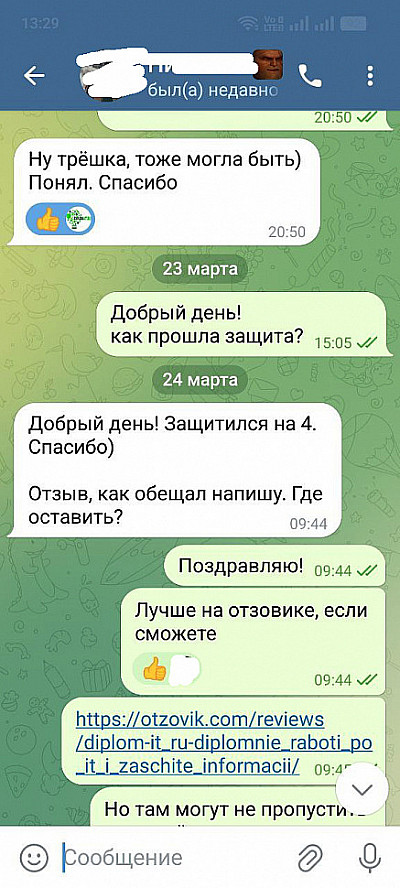

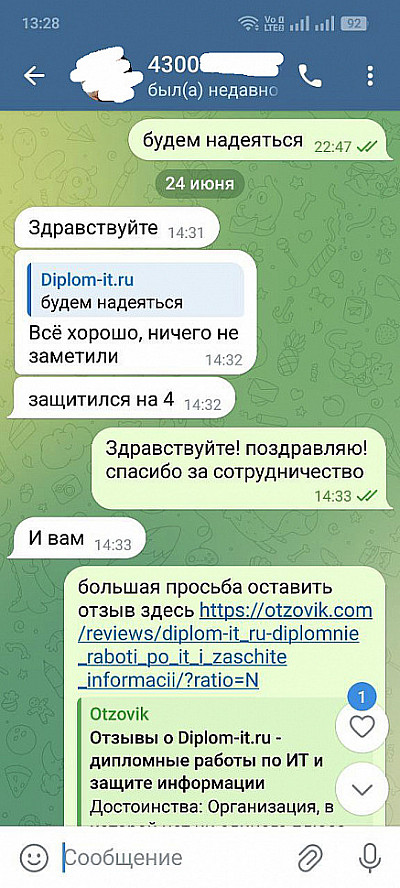

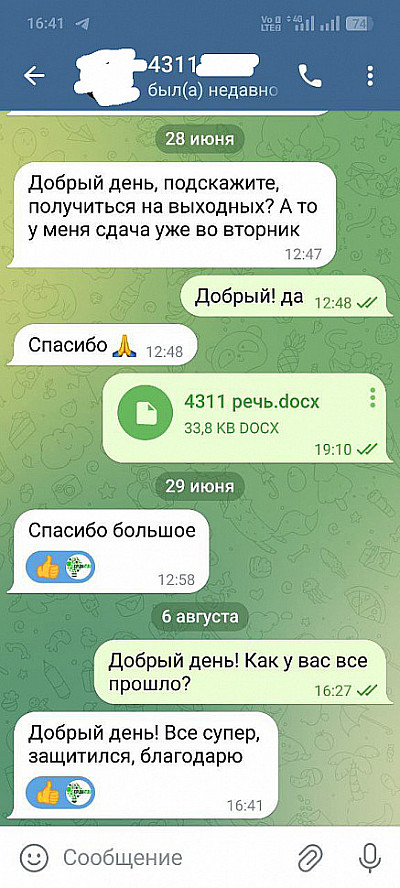

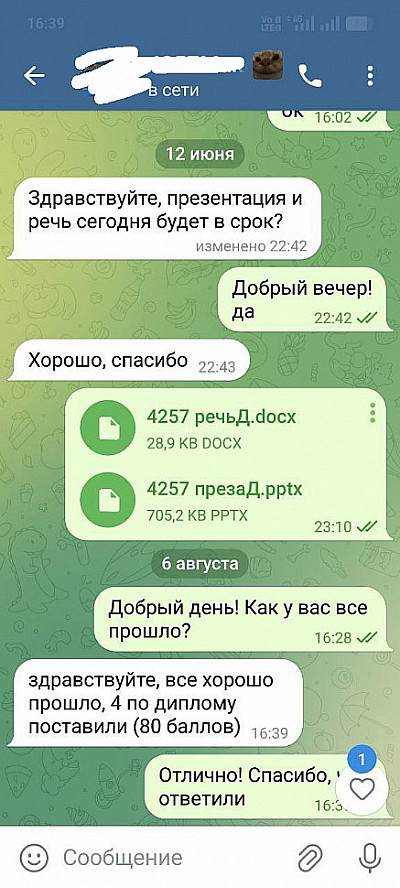

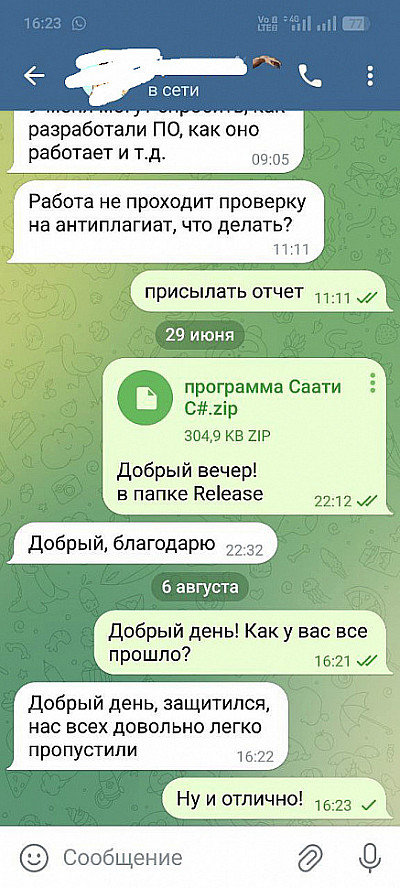

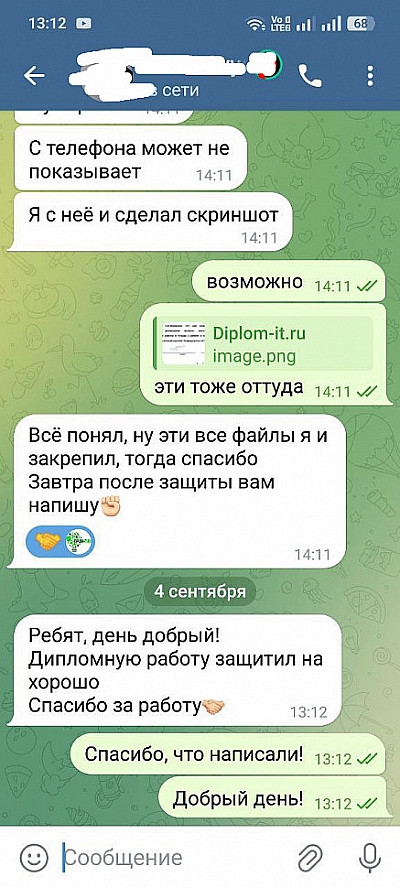

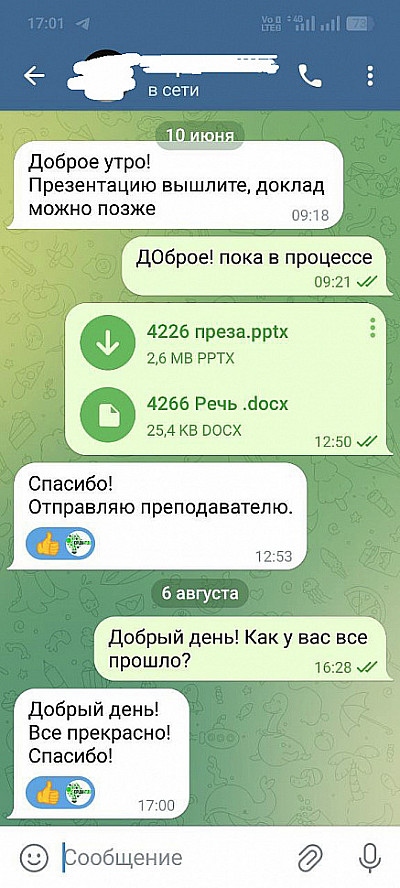

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.