Информационная система обнаружения аномалий сетевого трафика на предприятии, ВКР бакалавра 09.03.03 «Прикладная информатика»

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽

Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽ Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽

Защита персональных данных в медицинском учреждении, диплом по защите информации7 700 ₽ Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽

Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽ Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽

Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽Описание

ВКР подготовлена в 2024 году Направление подготовки: 09.03.03 «Прикладная информатика» Квалификация: бакалавр Профиль подготовки: Прикладная информатика в информационной сфере.

Эволюция современного производства определяется увеличением количества отраслей, где информация играет главенствующую роль. Дизайн, программирование, реклама - вот лишь некоторые примеры сфер, где информационный компонент становится ключевым. Вместе с материальными и нематериальными элементами производственных процессов, информационная составляющая становится все более ценной и важной. Носители информации постоянно обновляются, обогащая данные и делая производство более эффективным.

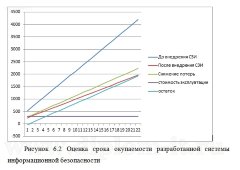

В промышленности, военной сфере и транспорте нелегальное вмешательство в инструменты управления приводит к крайне негативным последствиям. Данные являются важным ресурсом, и их сохранность требует стабильной защиты. Утечка информации или ее утеря могут привести к значительным финансовым потерям. Следовательно, важно рассмотреть стоимость защиты данных в сравнении с возможным ущербом от их утраты или разглашения и принять наиболее оптимальное решение.

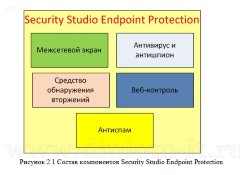

При разработке стратегии информационной безопасности необходимо определить надежные методы защиты от угроз, учитывая сертификацию и гарантии стабильности. Различают два типа защиты информации на носителе: самого носителя и данных на нем. Важными компонентами являются программное и аппаратное обеспечение, а также смешанные методы безопасности. Криптография играет ключевую роль в обеспечении защиты данных. Организационные меры существенно снижают риск потери носителя и хранимых данных, обеспечивая надежную защиту.

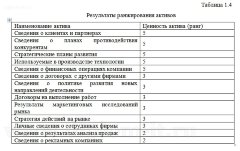

Описываемый проект анализирует уязвимости информационных активов организации при возникновении различных угроз. Компания поняла, что в таких ситуациях выпадают убытки, не только финансовые, но и по поводу репутации, что может серьезно повлиять на будущие действия. Для обеспечения безопасности информационных систем от утечек данных выбрано решение - установка DLP системы, которая обеспечивает защиту как носителя, так и хранимой на нем информации на программном уровне.

Функции, включенные в систему безопасного хранения и перемещения конфиденциальных данных, включают следующее:

- Автоматизированное управление переносом или удалением данных, включая поиск конфиденциальной информации в различных местах и учет этой информации;

- Изучение применимости конфиденциальных данных независимо от того, где находится сотрудник, в корпоративной сети или нет;

- Автоматическое соблюдение правил безопасности для постоянной защиты конфиденциальных данных и предотвращения их исчезновения из организации.

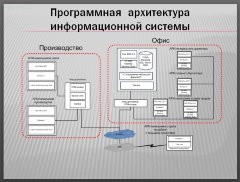

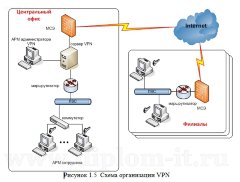

Вся компания объединяется за координацией на основе единой платформы, где уведомляют об инцидентах, проводят детальный контент-анализ и минимизируют возможные последствия. Такая система поддерживает контроль и мониторинг передачи секретных и личных данных через сетевые каналы (ftp, веб, чат, почта), а также записывает действия пользователей на рабочих станциях в случаях, связанных с передачей конфиденциального содержимого на носители, диски и принтеры.

В работе рассматривается защита корпоративной сети компании от возможных утечек секретной информации. Для этого проводится сканирование всех узлов сети, включая файловые серверы, порталы, рабочие станции и системы документооборота, с целью обнаружения хранения конфиденциальных данных в неподходящих местах. В случае выявления нарушений и несоответствий установленным стандартам безопасности, осуществляется модернизация соответствующих объектов. Работа также включает анализ использования коммерческой тайны в процессе документооборота, чтобы обеспечить соответствие требованиям государственных стандартов.

Системы DLP могут помочь в борьбе с утечками конфиденциальных данных, такими как текущий веб-трафик (FTP, P2P, HTTP и др.) и электронная почта, важность защиты информации от несанкционированного доступа обусловлена увеличивающимся количеством утечек данных в компаниях. Информационная безопасность – ключевой объект исследования, который сегодня становится все более актуальным. Решение подобных задач возможно при помощи систем DLP, которые позволяют минимизировать риски утечек, производя мониторинг и контроль за передачей конфиденциальных данных, включая электронную почту и внутренние коммуникационные каналы.

Существует значительное количество инструментов на сегодняшний день, которые помогают обнаруживать и уменьшать потерю конфиденциальных данных через различные каналы связи, такие как СМС-сервисы, чаты и сетевая и локальная печать. Однако не так много решений, способных закрыть все возможные утечки данных. Поэтому крайне важно выбрать правильную технологию, которая обеспечит надежную защиту от утечек конфиденциальной информации, обладая высокой эффективностью и минимальным количеством ложных срабатываний. Для этого необходимо активно контролировать доступ к устройствам и портам вывода-ввода, включая приводы, USB-устройства, переносные жесткие диски, инфракрасные и принтерные (LPT) и модемные (COM) порты.

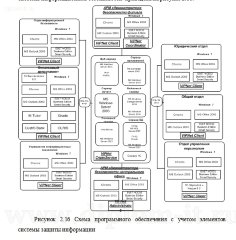

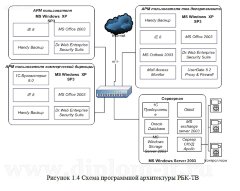

В работах специалистов по информационной безопасности имеется обширное исследование этой темы, где много программных комплексов предназначены для предотвращения утечек информации из компаний. Прототип программного обеспечения разрабатывается с целью улучшения уровня защиты автоматизированных систем управления. Основные методы и средства защиты информации для автоматизированных систем управления обзорно анализируются, а также рассматриваются основные угрозы и риски информационной безопасности в этих системах.

Работы авторов, таких как Адаменко М.А., Гашков С. Б., Применко Э. А., Черепнев М. А., Гришина Н. В., Малюк А. А. и многих других, исследуют тему информационной безопасности и внедрения систем контроля доступа. Разработка прототипа программного обеспечения для повышения уровня защиты информации в автоматизированных системах управления путем предотвращения утечек информации. Выбор технологии защиты информации в автоматизированных системах управления и разработка алгоритма работы системы предотвращения утечек информации.

Характеристики

Программа с исходниками | да |

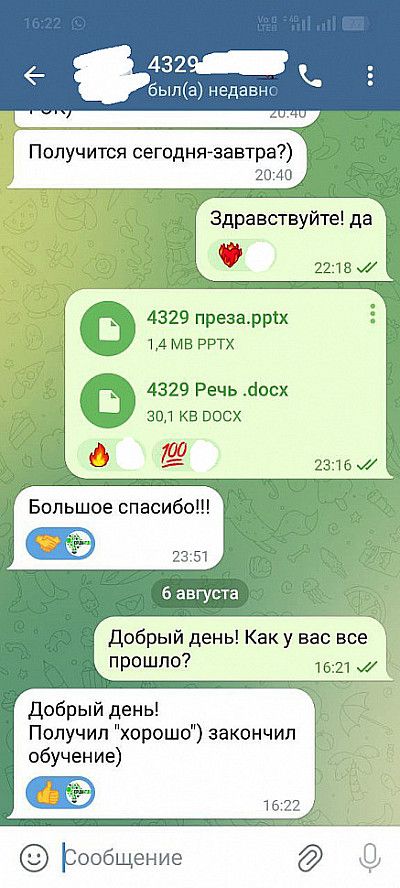

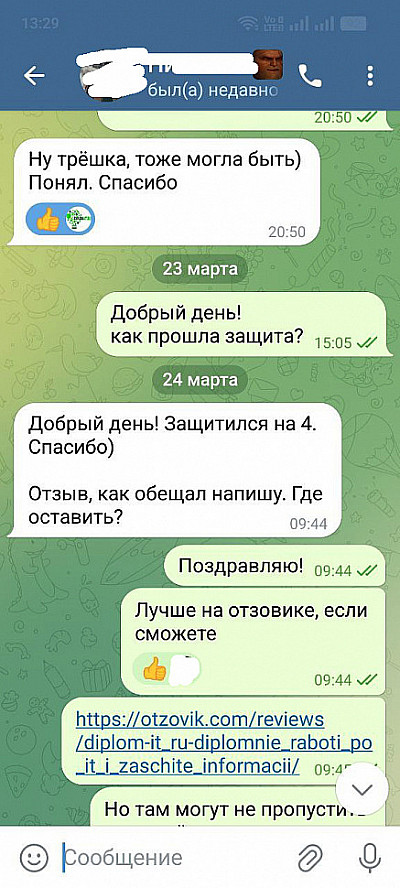

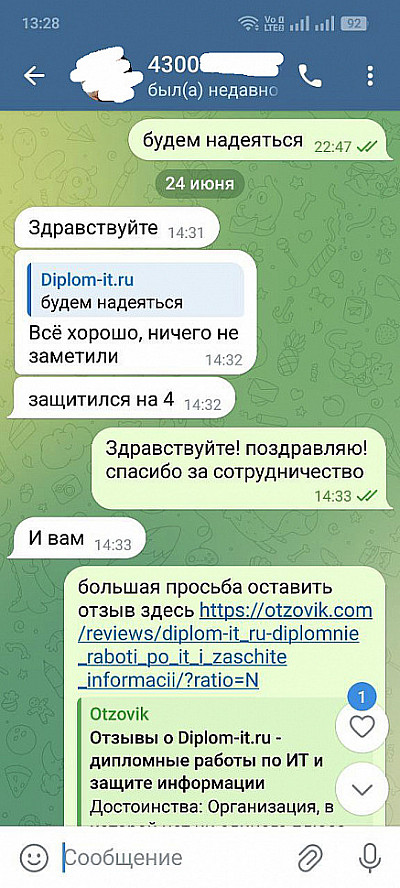

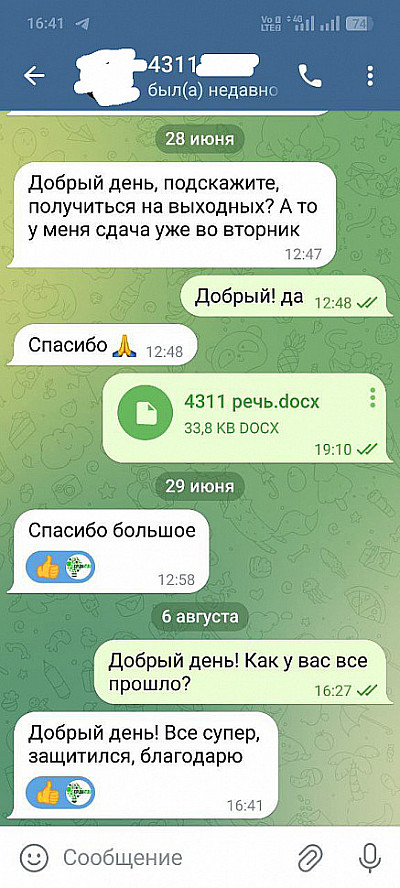

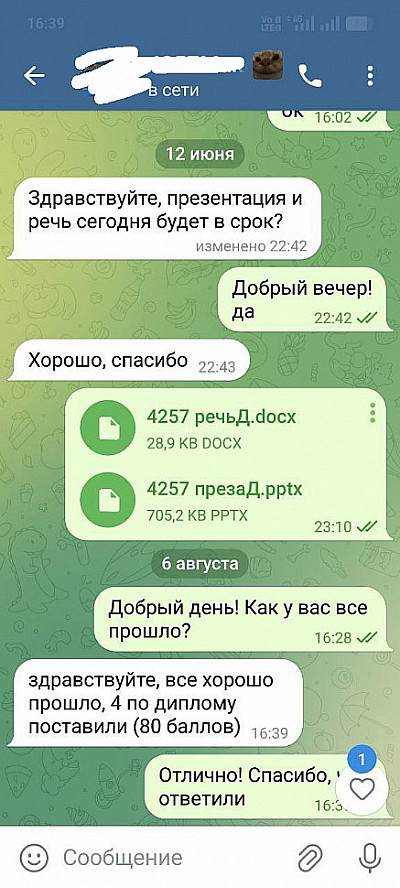

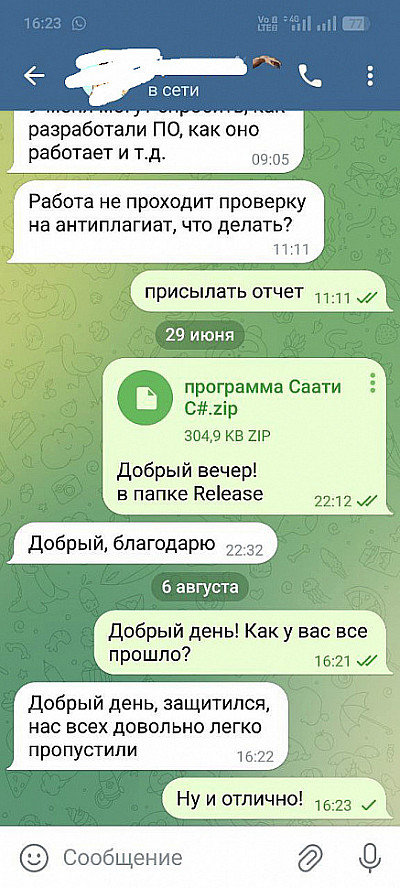

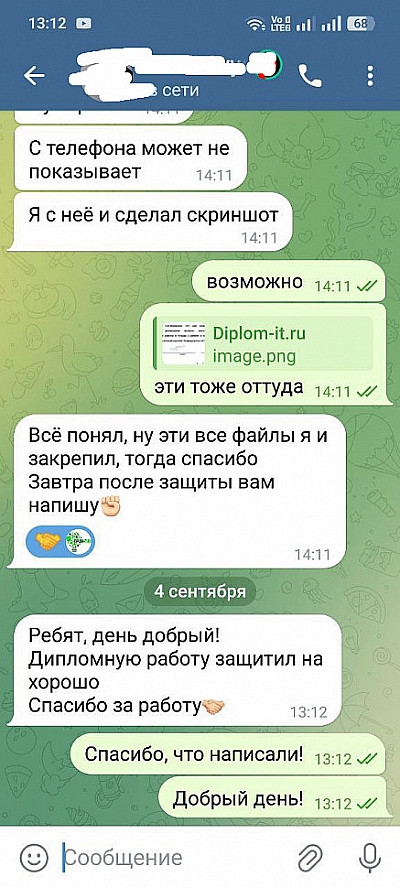

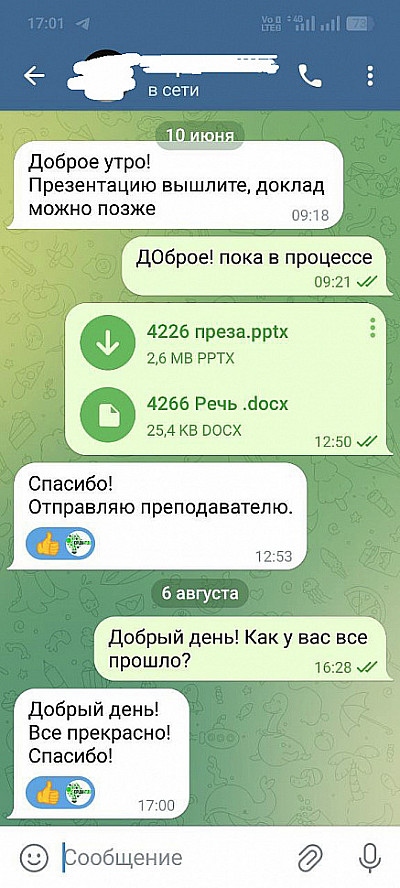

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.