Тестирование корпоративной сети департамента государственных доходов Западно-Казахстанской области на информационную безопасность

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Применение DLP-систем как инструмента обеспечения информационной безопасности компании, диплом по защите информации10 680 ₽

Применение DLP-систем как инструмента обеспечения информационной безопасности компании, диплом по защите информации10 680 ₽ Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽

Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽ Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽Описание

Работа подготовлена и защищена в 2018 году для специальности 10.03.01 Информационная безопасность.

Зарождение вычислительных сетей связано со следующими факторами:

Раздельность в пространстве сферы деятельности человека, компаний и фирм;

Преимущество совокупного применения уникального или очень мощного оборудования;

Потребность в параллельной работе нескольких пользователей над одной массой данных (например, из распределенных БД).

Первая ARPA Net сеть появилась в США в 1968 году и включала 4 коммутатора и 15-20 компьютеров.

Вычислительную сеть часто сравнивают с совокупностью систем, которые связаны друг с другом отдельной передающей средой. Основные ЭВМ системы и узлы связи. Любая система сети включает отдельное множество процессов, работающее через среду передачи методом обмена данными посредством нее.

Внедрение ИТ во все сферы жизни человека ведет к коренному изменению классических подходов, которые применяются в образовании, науке, производстве, а также в частной деятельности.

Исходя из источников, ЛВС - это совокупность ПК, которые находятся на большой территории, применяют простые методы доступа к совокупной среде передачи данных.

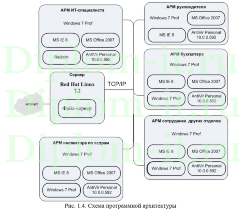

Архитектура распределения ЛВС отражает и ее возможности. Анализ источников говорит о том, что под архитектурой ЛВС можно подразумевать 4 составляющие: методику доступа, топологию, ПО и комплекс технических средств.

Важность проекта состоит в том, что организации, применяющие современное коммуникационное оборудование и ИС в рамках своей работы, часто нуждаются в обновлении таких систем для роста эффективности их работы исходя из норм и стандартов.

Сейчас в текущей информационной экономике должным образом изменяется содержание бизнес-процессов. Корректируется приоритетность применения интеллектуальной части общего капитала фирм, использование инновационных методик управления (сетевое, матричное), уменьшение уровня зависимости персонала от компании, масштабируемость бизнес-схем, учет роли ИТ в повышении результативности бизнес-процессов и финальных стадиях бизнеса. Исходя из этого, изменяется и подход к нахождению конкурентных преимуществ компаний, к примеру, в рамках поглощений и слияний. Так, на фондовых биржах грамотные аналитики, наряду с экономическими данными, не забывают и про перемены информационной составляющей отношений в торговле. Это хорошо видно в работе и экспертном мнении множества консалтинговых компаний: Gartner, Price Waterhоuse Coopers, Accenture и др. в сфере оценки бизнеса и качества автоматизации неприбыльных фирм (образовательного характера, к примеру) оценке работы госструктур и т.п.

Еще недавно были вопросы и по оценке величины риска, рост которого важно описать как обратную сторону в процессе автоматизации. Проблема появляется потому, что вопросы ИБ часто решают ИТ-специалисты, не способные дать грамотной оценки последствий для организации при реализации угрозы ИБ. Менеджеры компании, которые это сделать в силах, часто имеют лишь часть знаний в ИТ сфере, что не позволяет им сделать качественную оценку рисков.

Поэтому в компании часть нет специалиста, который может оценивать риски, связанные с использованием ИТ, но становится очевидно, что оценка риска нужна для защиты уже имеющейся инфраструктуры, но и для точной оценки последующего использования в ИТ.

Также, своевременную оценку риска важно рассмотреть не только как функцию управления ИС, но и как безопасность фирмы в целом, ее возможность реализовывать свои функции. По итогу, процесс управления рисками важно представить не как техническую функцию, которая поручена тех. специалистам, а как базовую управляющую функцию компании.

Цель работы заключена в изучении защищенности сетевого периметра ДГД ЗКО.

Основными задачами проекта становятся:

Анализ системы ЗИ компании и применяющихся СЗИ;

Проведение тестов на проникновение;

Характеристика методов повышения уровня ИБ;

Определение СЗИ и разработка порядка их реализации;

Подсчет результативности применения выбранных средств.

Характеристики

Файлы схем | да |

Год | 2018 |

Программа с исходниками | нет |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.