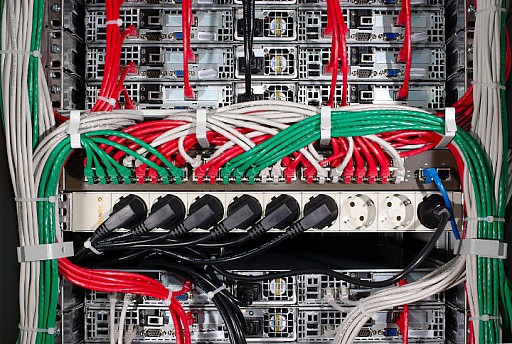

Сегодня практически каждая компания использует в своих бизнес-процессах различную оргтехнику и компьютеры, которые позволяют эффективно и быстро обрабатывать информацию, а связь всей IT-инфраструктуры в одну единую систему – локальную сеть, позволяет сотрудникам оперативно получать важную информацию, иметь доступ к общим системным ресурсам, базам данных, а также позволяет эффективнее контролировать уровень загрузки каждого специалиста. Но в проектировании любой системы важно учитывать не только ее достоинства, но и уделять внимание недостаткам и недоработкам, которые в последствии могут нанести большой ущерб как самой компании, как и используемой технике и ПО.

Одним из таких «нюансов» является возможность проникновения неавторизованных лиц в саму систему, в которой храниться не только общедоступная информация, но и конфиденциальные файлы и важные базы данных, доступ к которым должен быть строго ограничен. Именно поэтому сегодня так много внимания уделяется непосредственно защитным механизмам любой автоматизированной системы, которая хоть как-то связана с важной или секретной информацией, знать которую могут лишь некоторые сотрудники компании.

Актуальность данного вопроса очень высока и у студентов-выпускников, которые оканчивают ВУЗы и собираются работать по специальности, связанной с защитой данных и организацией надежных информационных каналов. Именно такие темы дипломных работ становятся очень востребованными последнее время, и очень важно, чтобы дипломник обладал не только базовыми теоретическими знаниями, но и имел представление о практической применимости каждого изученного метода защиты, а также мог своими руками реализовать подобную систему или ее часть.

Для написания качественной работы на тему защиты информации в лвс важно выполнить несколько основных этапов, результаты которых помогут сформулировать итоговые выводы и представить полноценную работу на защите. Для этого необходимо сделать следующее:

- Определить сферу, а также род деятельности компании, которая нуждается в настройке защиты лвс;

- Выявить наиболее уязвимые места в информационной системе;

- Подобрать наиболее подходящие методы защиты, которые отвечают нескольким требованиям (стоимость, эффективность, доступность, возможность реализации);

- Построить протопит работающей системы и отладить механизмы защитных функций (выделенные каналы связи, авторизация, регистрация всех изменений и т.д.);

- Оценить эффективность системы и рассчитать экономическую эффективность проекта в целом;

- Сделать финальные выводы и описать возможные изменения и дополнения защитных функций в будущем.