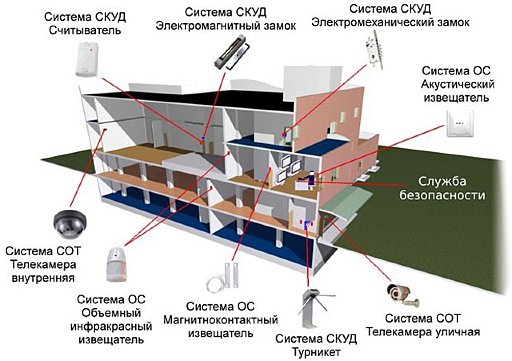

Информационные технологии на своем современном этапе развития позволяют не только разрабатывать и внедрять автоматизированные системы управления и контроля над различными сферами деятельности и производства, но также играют одну их главных ролей в процессе создания сложных комплексных систем безопасности, которые являются гарантом защищенности многих секретных предприятий и крупных компаний. Обычно подобные системы строятся на основе уже действующих методик защиты и состоят из нескольких самостоятельных частей, которые тесно взаимодействуют с друг-другом. К подобным подсистемам можно отнести и систему контроля и управления доступом, которая часто устанавливается при входе в помещения или здания. Принцип ее действия не так сложен – есть некая база данных с внесенными пропусками и личными данными сотрудников, и в момент срабатывания пропуска на считывателе система может определить, кто в данный момент хочет пройти на территорию – сотрудник или простой посетитель. Обычно подобные системы оборудуются также турникетами и камерами видеонаблюдения для видео фиксации всех входящих и выходящих из здания людей.

Если вы выбираете для своей дипломной работы подобную тематику, то важно четко понимать, какие требования к разработанному продукту предъявляются заказчику и что в итоге должно получится. Немаловажно также заранее знать, какие элементы подсистем будут задействованы в системе безопасности.

Исходя из приведенных выше фактов, создание комплексной системы ИБ – занятие трудоемкое, ответственное и должно отвечать некоторым принципам функционирования и развития комплексных систем, поэтому в работе необходимо учитывать самые важные из них, а именно:

- все меры по обеспечению безопасности должны разрабатываться на основе действующего законодательства и правовых актов;

- необходимо своевременно выявлять и предотвращать явные угрозы безопасности, проводить профилактические меры;

- важно защищать не только государственную информацию, но и часть важный служебных данных, утрата которых грозит предприятию большими потерями;

- грамотно распределять средства на обеспечение нужного уровня защиты информации;

- установление персональной ответственности каждого сотрудника за определенную часть информации;

- защита данных должна быть непрерывной и регулярной;

- все важные данные, которые тем или иным образом относятся к комплексной системе защиты, должны учитываться в системе.