Разработка рекомендаций по обеспечению безопасности информации в web-приложениях от SQL-инъекций с применением фреймворка Django

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽

Разработка методики выбора средств защиты платёжных карт, ВКР защита информации 11 400 ₽ Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽

Разработка корпоративного мессенджера, дипломная работа по прикладной информатике в экономике10 680 ₽ Разработка корпоративной вычислительной сети с использованием технологии VPN, диплом по сетям8 400 ₽

Разработка корпоративной вычислительной сети с использованием технологии VPN, диплом по сетям8 400 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽Описание

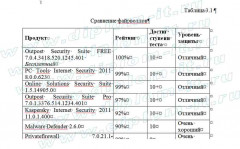

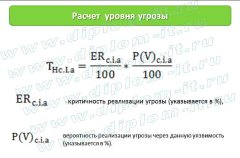

Возможность реализации угроз информационной системе обусловлена наличием уязвимостей, которые присутствуют в практически любой такой системе. Процесс управления уязвимостями включает в себя обнаружение, классификацию, оценку и устранение уязвимостей. Устранение уязвимостей может быть выполнено с использованием патчей, но только в случае, если разработчик программного обеспечения выпустил соответствующее обновление. В противном случае придется прибегнуть к дополнительным мерам, что потребует определенных финансовых затрат. Поэтому важно оценить эффективность применения этих мер для устранения уязвимостей.

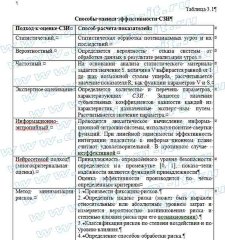

Для выявления уязвимостей и принятия мер по их исключению, рекомендуется использовать риск-ориентированный подход, который позволяет определить наиболее эффективные методы защиты. Оценка риска в этом случае основывается на вероятности нарушения важных характеристик информационного актива и ущербе, который может быть причинен. Для ранжирования уязвимостей существует несколько систем оценки, которые помогают определить степень опасности их эксплуатации. Таким образом, для устранения непатченных уязвимостей необходимо рассмотреть целесообразность использования защитных мер и средств, выбрав оптимальные пути действий.

Для оценки вероятности нарушения конфиденциальности, целостности и доступности информационной системы необходимо использовать базовые и временные метрики. Автоматизированный процесс обнаружения и анализа уязвимостей способствует улучшению качества выявления проблем. Этот метод позволяет идентифицировать риски без необходимости привлекать специалистов. Поэтому он является полезным инструментом при разработке системы оценки рисков. Реализация поставленной цели обеспечивается решением ряда задач.

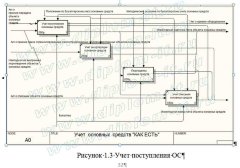

Проведение экспериментальных исследований после использования фреймворка django является важным этапом. Анализ типовой информационной системы с точки зрения узлов и программного обеспечения, содержащей уязвимости, является необходимым. Также важно анализировать методики анализа уязвимостей.

Характеристики

Программа с исходниками | нет |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.