Разработка сценариев по имитации и защиты от КА на элементы инфраструктуры организации, ВКО по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка информационной системы учета кредитования физических лиц8 208 ₽

Разработка информационной системы учета кредитования физических лиц8 208 ₽ Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽

Разработка сайта салона красоты с возможностью записи клиентов7 344 ₽ Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽

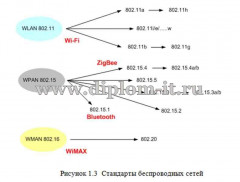

Методика обеспечения защиты информации WEB-сервера от XSS атак на основе многокритериального выбора, ВКР безопасность информационных систем11 880 ₽ Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽

Безопасность беспроводной сети стандарта wi-fi с открытым и закрытым сегментом, ВКР защита информации10 800 ₽Описание

Работа подготовлена и защищена в 2021 году.

Сейчас понятие информационной безопасности становится все более популярным. Жизнь любого человека связана с информационными технологиями. Поэтому все люди стараются защитить все данные, которые у них есть. В качестве направления для реализации информационной безопасности можно отметить то, что необходимо защищать данные при использовании различных сервисов, к пример, защищать финансовые транзакции.

В информационных технологиях безопасность заключается в комплексе мер, которые направлены на защиту данных. Безопасность воспринимается как единая система. В свою очередь компьютерная безопасность имеет много разных аспектов. Выделить среди них самые значимые невозможно, поскольку все эти аспекты очень важны и играют большую роль. Если исключить часть мер, или отказаться от них, это может привести к тому, чтобы вся система не сможет нормально функционировать.

Если рассматривать понятие безопасность в прямом смысле, и понятие компьютерная безопасность, то мы можем найти много отличий. Если поставить на автомобиль новую резину, но при этом в автомобиле не будут работать тормоза, езда на таком автомобиле будет небезопасной. Или еще один пример, люди не будут ставить хорошие двери с хорошим замком на деревянный сарай. Похожая ситуация наблюдается и в компьютерной безопасности. Необходимо соблюдать все меры защиты. Все те ресурсы, которые используются, должны быть надежно защищены.

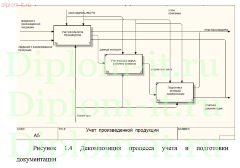

Цель данной работы заключается в том, чтобы разработать программное обеспечение, которое позволит моделировать разные сетевые атаки. Такое программное обеспечение будет полезно для администраторов и для студентов, поскольку в связи своей деятельностью они посещают много разных ресурсов, безопасность которых не гарантирована.

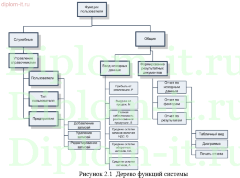

Для того чтобы достичь поставленных целей, необходимо решить следующие задачи:

1. Проанализировать какие современные сетевые атаки существуют на сегодняшний день.

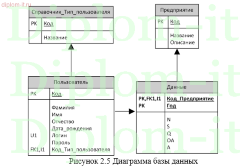

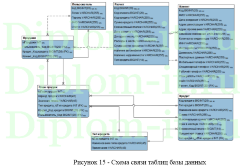

2. Разработать библиотеку, которая будет включать в себя основные сетевые устройства.

3. Разработать интерфейс, который позволит пользователю работать с библиотекой.

4. Протестировать на работоспособность программное обеспечение, которое разработано при этом продемонстрировать возможность сетевых атак (в работе представлена имитация атаки Smurfing).

Характеристики

Год | 2021 |

Файлы схем | да |

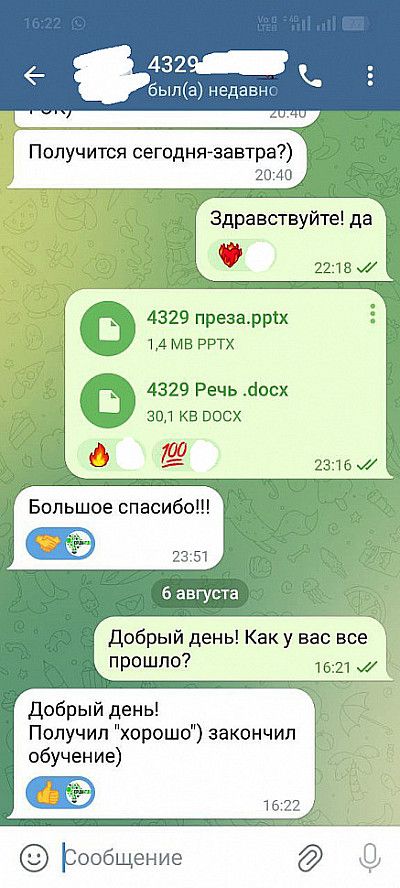

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

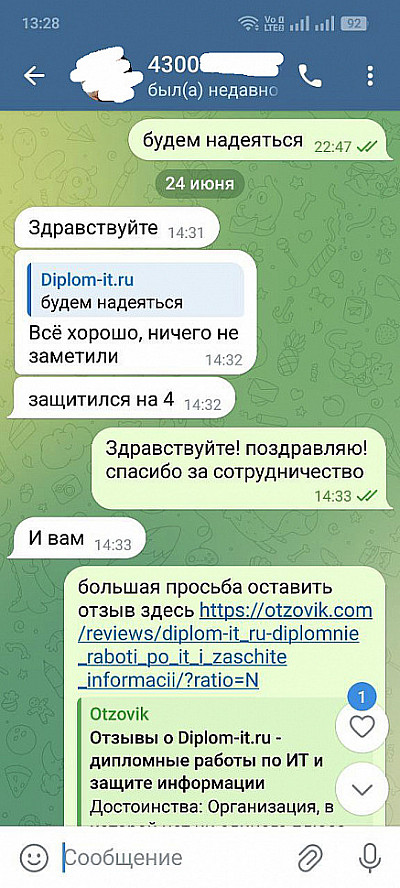

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

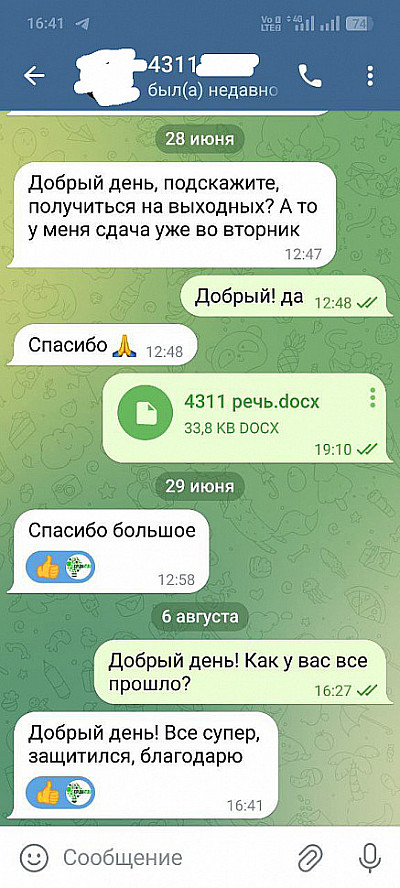

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

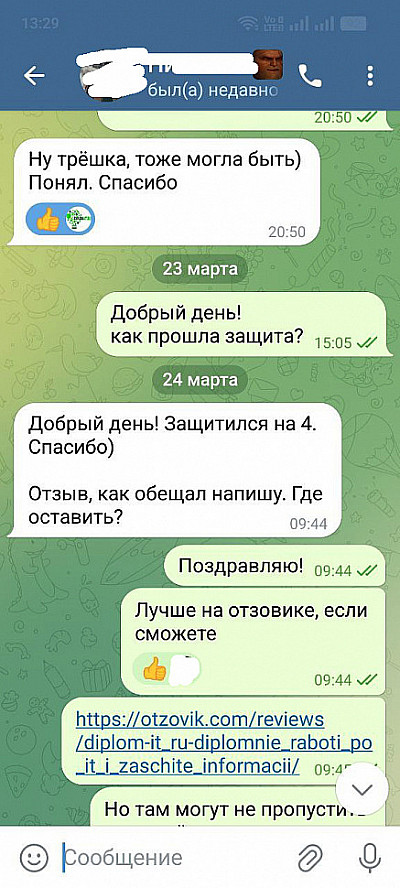

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.