Разработка и внедрение безопасной локальной вычислительной сети, диплом защита информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽

Разработка автоматизированной системы учета товаров малого предприятия8 748 ₽ Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽

Автоматизация приема заявок на ремонт и модернизацию персональных компьютеров8 748 ₽ Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽

Информационная система обслуживания заявок сотрудников строительной компании, диплом по информатике в экономике8 900 ₽ Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽

Разработка информационной системы учета трафика в ЛВС компании, Диплом по информатике8 748 ₽Описание

Работа подготовлена и защищена в 2017 году в Московском Финансово-промышленном университете Синергия, Факультет Информационных систем и технологий, для специальности «Информационные системы и технологии», специализация «Безопасность информационных систем».

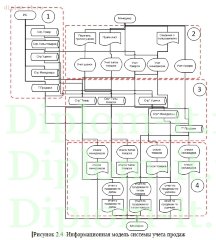

Тема проекта заключается в поддержании комплексной безопасности БД ООО «АСД».

Цель ВКР по защите информации состоит в увеличении уровня защищенности системы ИБ в ООО «АСД».

Диплом имеет три законченные главы. Описание в кратной форме представлено ниже.

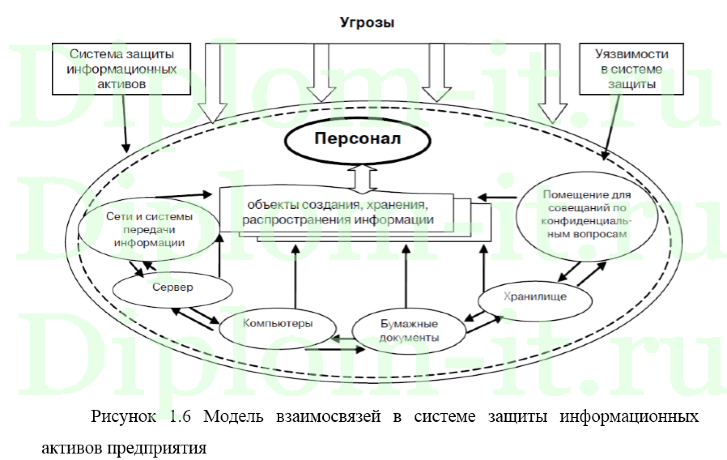

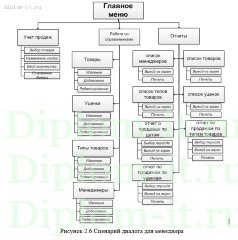

В первой главе описывается задача создания модуля ИБ, для решения которой выполняется описание ИБ компании, угроз ИБ, и определение требований к СЗИБ.

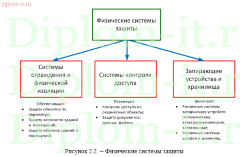

Вторая глава рассматривает вопросы разработки системы ИБ в соответствии с ГОСТ. Отражаются главные требования к системе ИБ в совокупных ГОСТ. Следующим шагом становится анализ уже установленной системы ИБ, и по факту уже отражаются несоответствия с актуальными ГОСТ.

Вторая глава также описывает процесс корректировки ошибок в системе ИБ компании, включает в себя инсталляцию и пробный запуск комплекса ЗИ рассматриваемой организации.

Третья глава состоит из описания процесса оценивания экономической эффективности внедренной системы ИБ в компании.

По итогу завершения диплома уровень ИБ БД компании повышается, а вероятность реализации угроз ИБ понижается.

Рано или поздно при построении систем защиты конфиденциальной (и не только) информации, пользователь сталкивается с необходимостью применения криптографических средств защиты информации.

По итогу, КСЗИ обязана отвечать следующим требованиям: поддерживать защиту от всех реальных угроз данным; применение всего спектра СЗИ; защита на всех этапах ЖЦ объекта информатизации. Для реализации КСЗИ должна отвечать выдвинутым требованиям, также важна оценка эффективности КСЗИ в рамках анализа риска. Риск - это потенциальный ущерб от угроз на объект информатизации. Анализ риска помогает выявить самые опасные для объекта угрозы и меры противодействия им, а также минимизировать затраты на построение СЗИ.

По итогу проведенного анализа каждому ресурсу присвоили ценность («Низкая», «Средняя», «Высокая»). Описание угроз (вероятности их появления) были определены на базе похожей статистики («Низкая», «Средняя», «Высокая»). Количественной оценкой эффективности СЗИ стало понятие вероятности правильной работы СЗИ, исходя от затрат на защиту.

В работе рассмотрено текущее положение дел с ЗИ и подготовлен вывод, что применяемых мер и средств крайне мало. К примеру, под угрозой находятся данные, которые могут быть похищены сотрудниками компании или посторонними лицами, которые получили доступ к ним. Основным средством для ЗИ выбирается программный комплекс Security Studio Endpoint Protection.

Также проведена оценка эффективности внедрения предложенных мер и рассчитан срок окупаемости. По итогу расчетов выяснено, что он составляет около 3 месяцев, что очень мало.

По итогам обзора можно сделать вывод, что для предприятия небольшого размера подходит СЗИ СЗИ Secret Net.

СЗИ Secret Net сохраняет ресурсы ПК и серверов от НСД, при этом одним из основных механизмов становится защита входа пользователей в систему. Помимо собственной парольной защиты СЗИ Secret Net для улучшенной идентификации пользователей используются персональные ID Рутокен. Электронные USB-токены Рутокен необходимы для входа и двухфакторной аутентификации пользователей. Поэтому при их применении вход в систему доступен лишь после предъявления легитимного ID и ввода PIN-кода, что помогает увеличить уровень безопасности активов.

Компонент Security Studio Endpoint Protection поддерживает защиту ПК при помощи межсетевого экрана, антивируса и средства обнаружения взлома. Реализует безопасную и комфортную работу с Интернет, предотвращая любые попытки входа на ПК вредоносного ПО и блокируя подозрительный трафик.

Характеристики

Год | 2017 |

Область | КСЗИ |

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.