Методы и средства защиты информации в сетях с использованием систем защиты от утечек информации, ВКР по защите информации

Получите бесплатно демо-версию Демо-версия - дипломная работа, в котрой удалена часть текста, рисунков, таблиц.Посмотреть все услуги дипломной работы на электронную почту.

Введите адрес электронной почты и нажмите "Отправить"

Разработка сайта для онлайн заказа и доставки еды6 480 ₽

Разработка сайта для онлайн заказа и доставки еды6 480 ₽ Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽

Формализация бизнес-процессов компании в сфере ЖКХ (проектирование и разработка АИС для расчета стоимости коммунальных услуг и формирования квитанций на оплату), ВКР по информатике10 680 ₽ Проектирование и разработка АРМ менеджера по закупкам7 776 ₽

Проектирование и разработка АРМ менеджера по закупкам7 776 ₽ Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽

Построение защищенного электронного документооборота в организации, диплом по защите информации9 000 ₽Описание

Работа подготовлена и защищена в 2018 году в Московский технологический институт (МТИ), Направление: Информатика и вычислительная техника, Профиль: Вычислительные машины, комплексы, системы и сети для специальности 10.03.01 Информационная безопасность.

При новейшем развитии ИТ не нуждается в каких-то доказательствах тот тезис, что данные являются самым важным для любой компании, действующей на рынке сегодня. Отсюда вытекает важность и потребность защиты данных.

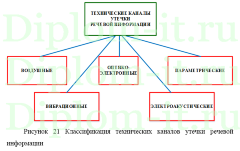

По оценкам специалистов ИБ, утечки секретных данных, причиной которых является применение незащищенных каналов, выдвигаются сейчас на первый план среди утечек по другим каналам.

Нарушители, которые находятся вне ИС организации, стремятся получить НСД к данным, подлежащей защите, также, всегда есть недобросовестные сотрудники компании, которые могут стать посредником для получения доступа к информации для ее разглашения третьим лицам по неким корыстными мотивам.

Поэтому сегодня вновь актуален вопрос защиты секретных данных от утечек по каналам их передачи, поэтому тематика проекта «Программные СЗИ в сетях на примере ООО «Авангард» подтверждает свою актуальность.

Но даже в рамках использования различных средств и методов защиты данных, СЗИ не может на 100% быть эффектен и всегда можно пропустить утечку данных, т.к. не все каналы могут полностью отслеживаться.

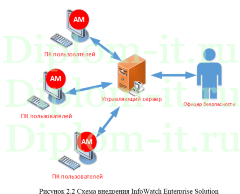

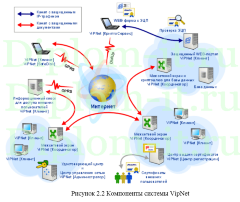

В рамках этого тезиса можно сделать вывод, что для реализации результативной системы ЗИ важно контролировать каналы утечки данных различного рода. Доступность контроля каналов утечек данных включат системы класса DLP (Data Leak Prevention).

Применение таких DLP-систем помогает понизить риски утечки данных, а также позволяет подробно рассмотреть все инциденты ИБ в рамках их реализации.

Вопросу применения подобной системы и посвящена эта работа. Применение DLP можно назвать достаточно трудоемким проектом, связанным с множественными расходами и затратами.

Объектом исследования в работе определена ЗИ. Предметом исследования является безопасность данных ООО «Авангард».

Цель ВКР: Разработать модель системы мониторинга защиты корпоративной сети ООО «Авангард».

Задачи ВКР:

1.Провести классификацию и выполнить анализ основных методов и СЗИ в сетях;

2.Рассмотреть основные технологии ЗИ в сетях;

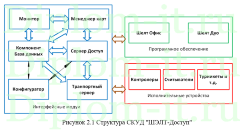

3.Провести анализ существующей СЗИ в ООО «Авангард»

4.Разработать задание и провести модернизацию СЗИ в корпоративной ООО «Авангард»;

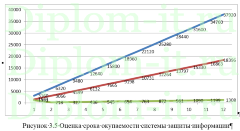

5.Выполнить оценку эффективности проведенной модернизации по защите корпоративной информации в сети предприятия.

В проекте понятие защиты от потери данных описано в рамках обеспечения ИБ и ЗИ.

Теоретическая значимость проекта состоит в систематизации и выборке сведений научной литературы по вопросам поддержания ИБ в корпоративных сетях, определение базовых видов угроз и выражения требуемых инструментов и методов по поддержанию защиты.

Практическая значимость работы заключается в возможности использования разработанных предложений при внедрении СЗИ в ИС представленной компании.

В рамках подготовки работы были использованы работы ряда авторов: Волокитин А.В., Маношкин А.П., Солдатенков А.В., Савченко С.А., Петров Ю.А., Вус М.А., Каторин, Ю. Ф. и др.

ВКР включает в себя 3 главы, а также введение, заключение и список первоисточников.

.

Характеристики

Файлы схем | да |

Год | 2018 |

Программа с исходниками | нет |

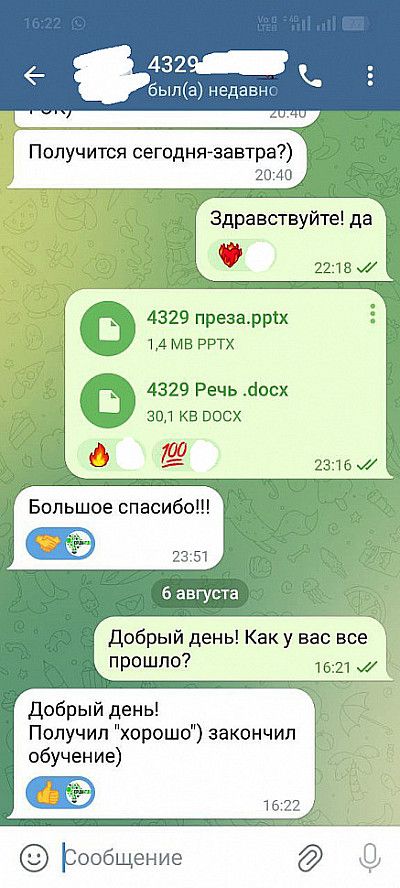

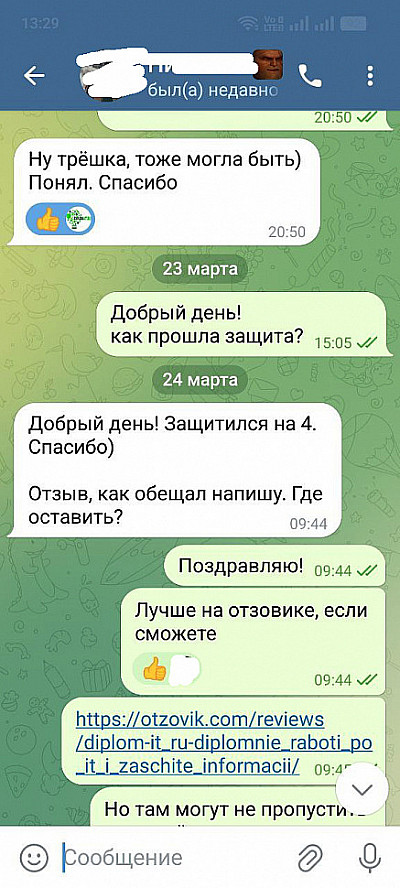

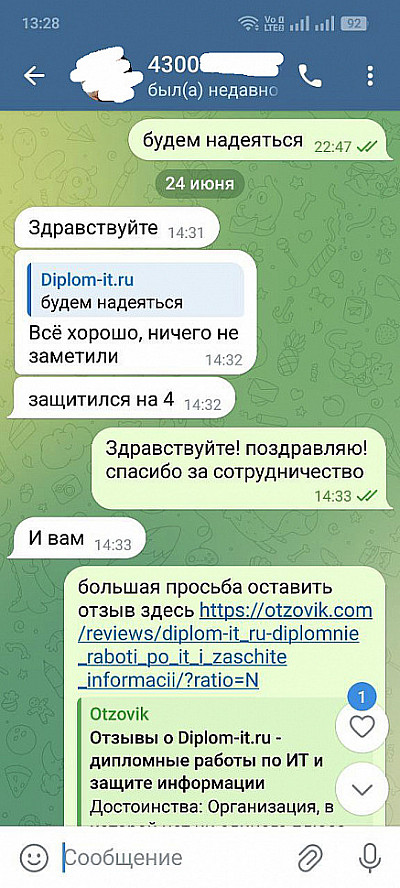

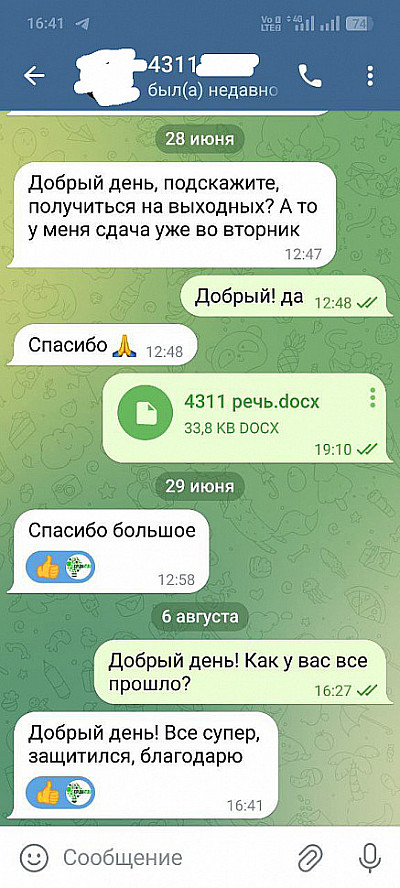

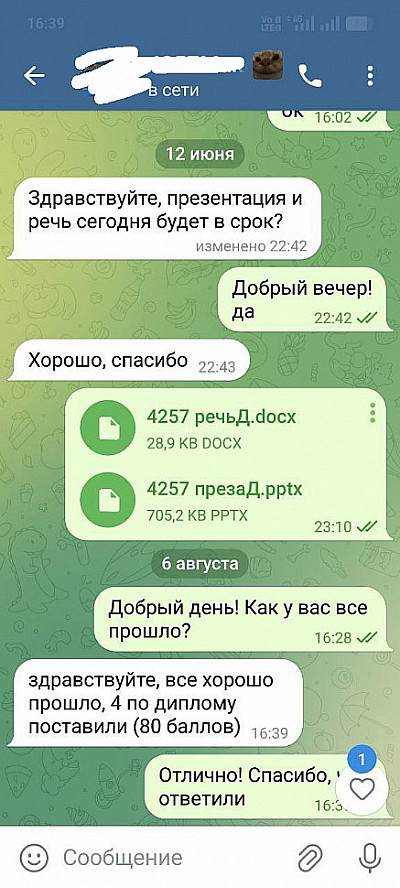

Огромное спасибо хочу сказать вашей компании, это просто отличный вариант для тех кому хочется быстрой обратной связи, написания ВКР под ключ, ответы на вопросы от комиссии и даже если хотите чтобы вам помогали в режиме онлайн при сдаче. Тогда вам точно нужно обратиться в эту компанию. Я честно говоря даже и не ожидал что мне так помогут. Если в процентном соотношении на работу я потратил времени 0.5% а ребята 1000%. Ребята с самого начала были ответственны, давали быстро обратную связь, отвечали на вопросы, скидывали все документы, работу научруководителю я даже в этом мало учавствовал. Ещё раз огромное вам спасибо, буду в дальнейшем обращаться только к вам и советовать только вас.

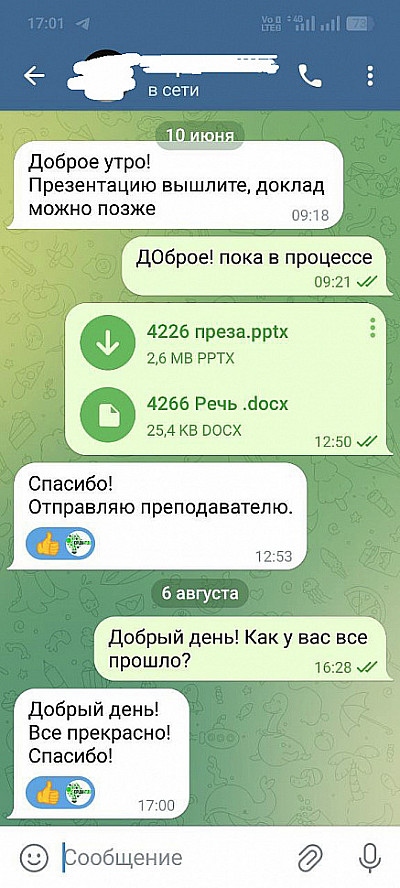

Спасибо за помощь! Заказывала диплом по цифровой экономике (Синергия) в самый разгар сессии. Менеджер помог сформулировать ТЗ, хотя я сама толком не знала, чего хочу. В итоге работа по внедрению ERP-системы на малом предприятии получилась структурированной и полезной. Защитила на «отлично». Очень благодарна за терпение и профессионализм!

Синергия, психология. Тема про тревожность у студентов-дистанционщиков. Очень переживала, так как тема деликатная. Но автор подошел профессионально: корректные методики, этичные выводы, хорошая стилистика. Уникальность изначально была 87%. Прислали раньше срока. На защите работу привели как пример хорошей структуры. Я рада!

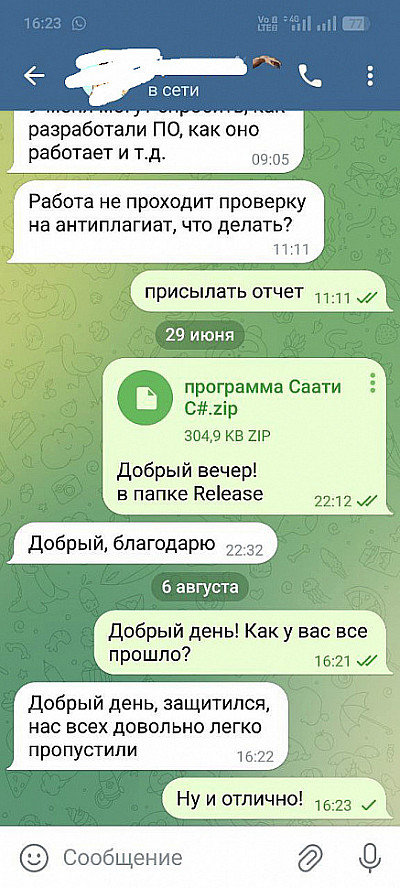

Диплом по прикладной информатике для МТИ на тему анализа данных соцсетей. Сделали все качественно: парсинг, кластеризация, визуализация в Tableau. Особо хочу отметить доклад для защиты — он был написан так, что я сам глубоко вник в тему. Защита прошла гладко, поставили «отлично». Сервис на высоте, особенно для технических специальностей.

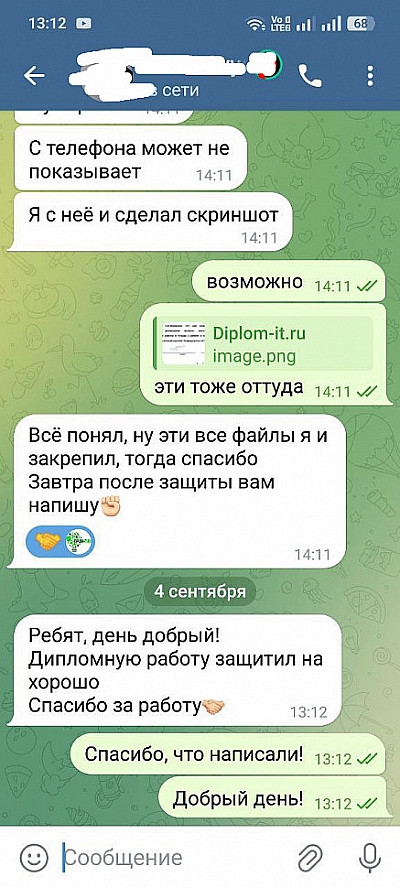

Заказывал для МИРЭА (прикладная информатика) диплом по разработке чат-бота с NLP. Сначала попался автор, который слабо разбирался в лингвистических процессорах. После моей жалобы оперативно заменили на другого специалиста. Второй сделал блестяще, с примерами кода на Python. Не сразу, но проблема была решена. Защитил на «хорошо». Вывод: если что-то не так — сразу заявляйте, реагируют адекватно.